D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор: NomadSP

Источник: XSS.is

Небольшое интро.

Кибербезопасность стала одной из самых актуальных тем в современном мире, где технологии охватывают все сферы жизни человека, уже являюсь повседневной нормой. Каждый день мы сталкиваемся с новыми угрозами, которые могут нанести серьезный ущерб как физическим, так и юридическим лицам. В этом случае, Artificial Intelligence (ИИ) & Machine Learning (ML) играют ключевую роль в обеспечении безопасности данных. Они не только помогают обнаруживать угрозы, но и предсказывать их, что позволяет организациям реагировать на инциденты быстрее и эффективнее.

Для этого, профессионалами в области кибербеза и сферы AI, создаются системы по обнаружению аномалий. Сейчас особо популярны триггеры на основе "обнаружения аномального поведения" как системно, так и юзер факторов(кейсы на основании человеческого фактора).

Например, если сотрудник, который только пришёл на стажировку в компанию, где у него есть доступ к каким-либо данным или внутренним системам, то выгрузка большого объёма данных - является аномальным поведением, система передаст алертинг в Службу Безопасности. В данном случае роль AI как раз-таки в анализе большого потока данных, которые поступают из нескольких направлений.

К успешным кейсам интеграции AI можно отнести Darktrace.

Компания использует искусственный интеллект для создания своеобразного "закрытого поля внутренних данных". Система анализирует весь трафик в реальном времени и выявляет угрозы на основе математических расчётов вероятности и аномалий в поведении.

Какие инструменты сейчас более актуальны.

Существенный спрос породил необходимость в создании арсенала инструментов, которые помогают интегрировать ИИ в свой необходимый слой безопасности.

Для примера возьмём Splunk(https://www.splunk.com/en_us/products/enterprise-security.html).

Данная платформа позволяет анализировать довольно большой поток данных. Из преимуществ так же можно отметить функцию машинного обучения для последующего предсказания атак. Что существенно снимет нагрузку и предотвратит необходимость постоянного SOAR-процесса(который, к слову так же имеется на сайте, что позволит повысить понимание процесса).

Этапы внедрения потенциальных решений на основе AI/ML можно выделить, чтобы пройти все чек-поинты и быть уверенным, что подобранные варианты являются подходящими для вашей инфраструктуры непосредственно.

Поскольку мы говорим об автоматизации и уходов от ручных процессов, пошагово процесс выглядит следующим образом:

1. Оценка текущих систем безопасности.

Включает в себя:

— Аудит текущих решений в области безопасности. Необходимо оценить уровень безопасности и эффективность.

— Обнаружение уязвимостей(weak points) для последующей записи в список потребностей. Исходя из итогового списка подбирается решение.

— Оценка и анализ потенциальных угроз. Необходимо понять какие векторы атак актуальны в настоящее время и определить какие данные требуют наибольшей защиты.

2. Подбор инструментов.

— Необходимо провести исследование рынка решений AI & ML, либо, на основании полученных данных, создавать собственное решение. Однако, второй вариант является довольно долгосрочным и дорогостоящим в среднем.

— В большинстве случаев, для полноценного получения опыта взаимодействия с инструментом, можно использовать trial-period testing. Выберите несколько наиболее подходящих, для того чтобы в дальнейшем провести испытания на собственной ограниченной среде. Заодно это позволит понять возможности интеграции в инфраструктуру.

— Cost/Outcome анализ. Оцените стоимость внедрения данных инструментов, а так же эксплуатации. В подавляющем большинстве, это будет выгоднее ручных решений в долгосрочной перспективе, а так же выгода в повышении уровня безопасности.

3. Внутренне взаимодействие.

— Необходимо создать процедуру интеграции, а так же программу обучения сотрудников. Это должно охватывать как технические аспекты взаимодействия с нововведениями, так и базовые принципы кибебезопасности.

— Fake Incident. Опыт подсказывает, что создание фейковых инцидентов для различных отделов даёт доступ к прекрасному плацдарму для теста как настроенной системы, так и сотрудников.

4. Мониторинговые данные и анализ.

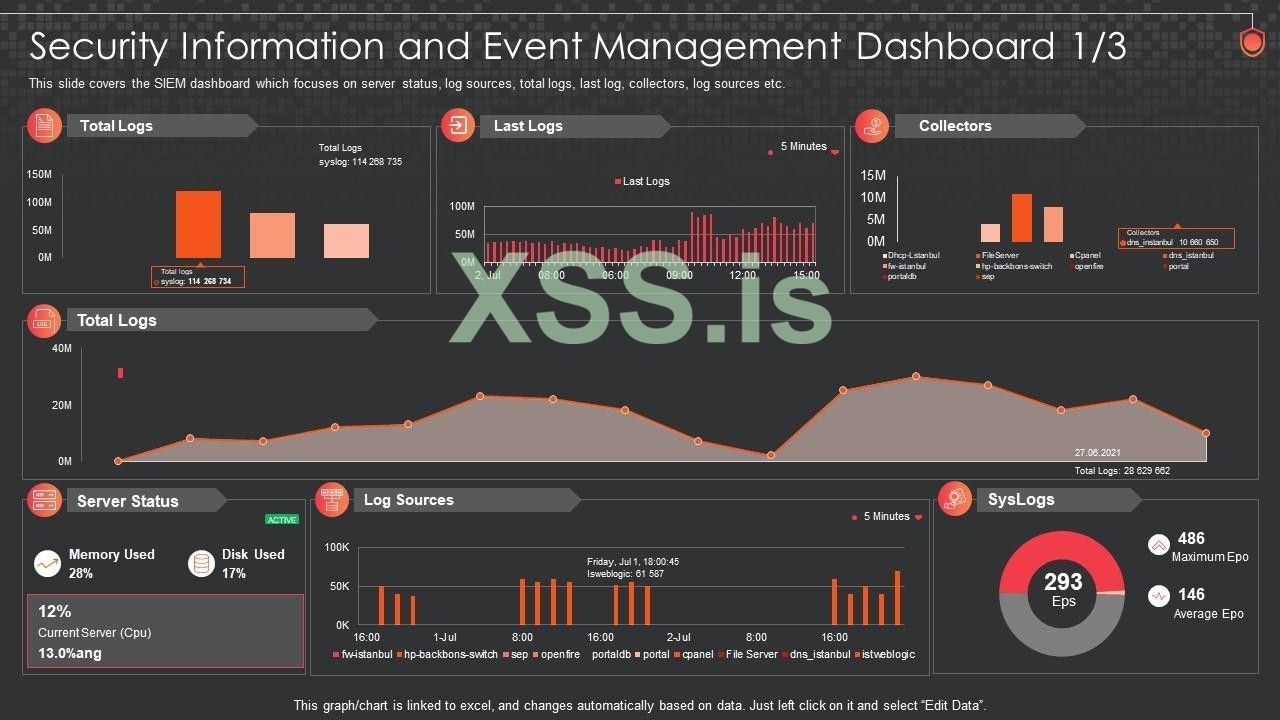

— Для полноценного отслеживания состояний и аномалий необходимо присмотреться к мониторинговые инструментам, которые будут позволять получать данные в режиме реального времени. Это часто включает в себя дашборды, системы алертинга и отчёты о состоянии для получения объективной оценки и повышения скорости реагирования.

— Регулярный анализ, который собирается ИИ системами необходимо так же изучать для выявления новых паттернов, а так же адаптации стратегий контр реагирования.

— Корректировка стратегий уже включает в себя полноценный комплекс мер, который будет построен на основании полученных данных. Для обеспечения своевременного реагирования.

Что можно выделить для управления рисками.

В первую очередь, все уровни рисков должны оцениваться в несколько параметров:

Таким образом составляется приоритизация, которая в дальнейшем определяет стратегию и классификацию рисков:

Так же при внедрении решений на основе AI-систем важно оценивать их эффективность.

Для этого можно использовать следующие метрики:

1. Скорость обнаружения угроз:

Как быстро система реагирует на инциденты?

Какое количество атак выдерживается настроенной системой с учётом возможностей вашей инфраструктуры.

2. Количество ложных срабатываний:

Сколько раз система ошибочно определяет угрозу?

Какое количество в процентном соотношении алертов было направлено впустую или же под необходимые для реагирования инциденты?

3. Время на реагирование:

Сколько времени уходит на устранение инцидента?

Сколько времени уходит на реакцию на инцидент и определение/получение необходимых данных для устранения последствий?

При этом установите регулярные циклы пересмотра оценок рисков, рекомендуется это делать чаще, так как сейчас как раз тот самый период развития новых направлений в области киберугроз. Учитывайте изменения в бизнесе, технологиях и внешней среде. Это позволит своевременно адаптировать стратегии управления потенциальными нарушениями внутренней среды и доступа к информации, с последующими вытекающими.

Успехов в пошаговой интеграции ИИ в свою собственную среду безопасности!

Источник: XSS.is

Небольшое интро.

Кибербезопасность стала одной из самых актуальных тем в современном мире, где технологии охватывают все сферы жизни человека, уже являюсь повседневной нормой. Каждый день мы сталкиваемся с новыми угрозами, которые могут нанести серьезный ущерб как физическим, так и юридическим лицам. В этом случае, Artificial Intelligence (ИИ) & Machine Learning (ML) играют ключевую роль в обеспечении безопасности данных. Они не только помогают обнаруживать угрозы, но и предсказывать их, что позволяет организациям реагировать на инциденты быстрее и эффективнее.

Для этого, профессионалами в области кибербеза и сферы AI, создаются системы по обнаружению аномалий. Сейчас особо популярны триггеры на основе "обнаружения аномального поведения" как системно, так и юзер факторов(кейсы на основании человеческого фактора).

Например, если сотрудник, который только пришёл на стажировку в компанию, где у него есть доступ к каким-либо данным или внутренним системам, то выгрузка большого объёма данных - является аномальным поведением, система передаст алертинг в Службу Безопасности. В данном случае роль AI как раз-таки в анализе большого потока данных, которые поступают из нескольких направлений.

К успешным кейсам интеграции AI можно отнести Darktrace.

Компания использует искусственный интеллект для создания своеобразного "закрытого поля внутренних данных". Система анализирует весь трафик в реальном времени и выявляет угрозы на основе математических расчётов вероятности и аномалий в поведении.

Какие инструменты сейчас более актуальны.

Существенный спрос породил необходимость в создании арсенала инструментов, которые помогают интегрировать ИИ в свой необходимый слой безопасности.

Для примера возьмём Splunk(https://www.splunk.com/en_us/products/enterprise-security.html).

Данная платформа позволяет анализировать довольно большой поток данных. Из преимуществ так же можно отметить функцию машинного обучения для последующего предсказания атак. Что существенно снимет нагрузку и предотвратит необходимость постоянного SOAR-процесса(который, к слову так же имеется на сайте, что позволит повысить понимание процесса).

Этапы внедрения потенциальных решений на основе AI/ML можно выделить, чтобы пройти все чек-поинты и быть уверенным, что подобранные варианты являются подходящими для вашей инфраструктуры непосредственно.

Поскольку мы говорим об автоматизации и уходов от ручных процессов, пошагово процесс выглядит следующим образом:

1. Оценка текущих систем безопасности.

Включает в себя:

— Аудит текущих решений в области безопасности. Необходимо оценить уровень безопасности и эффективность.

— Обнаружение уязвимостей(weak points) для последующей записи в список потребностей. Исходя из итогового списка подбирается решение.

— Оценка и анализ потенциальных угроз. Необходимо понять какие векторы атак актуальны в настоящее время и определить какие данные требуют наибольшей защиты.

2. Подбор инструментов.

— Необходимо провести исследование рынка решений AI & ML, либо, на основании полученных данных, создавать собственное решение. Однако, второй вариант является довольно долгосрочным и дорогостоящим в среднем.

— В большинстве случаев, для полноценного получения опыта взаимодействия с инструментом, можно использовать trial-period testing. Выберите несколько наиболее подходящих, для того чтобы в дальнейшем провести испытания на собственной ограниченной среде. Заодно это позволит понять возможности интеграции в инфраструктуру.

— Cost/Outcome анализ. Оцените стоимость внедрения данных инструментов, а так же эксплуатации. В подавляющем большинстве, это будет выгоднее ручных решений в долгосрочной перспективе, а так же выгода в повышении уровня безопасности.

3. Внутренне взаимодействие.

— Необходимо создать процедуру интеграции, а так же программу обучения сотрудников. Это должно охватывать как технические аспекты взаимодействия с нововведениями, так и базовые принципы кибебезопасности.

— Fake Incident. Опыт подсказывает, что создание фейковых инцидентов для различных отделов даёт доступ к прекрасному плацдарму для теста как настроенной системы, так и сотрудников.

4. Мониторинговые данные и анализ.

— Для полноценного отслеживания состояний и аномалий необходимо присмотреться к мониторинговые инструментам, которые будут позволять получать данные в режиме реального времени. Это часто включает в себя дашборды, системы алертинга и отчёты о состоянии для получения объективной оценки и повышения скорости реагирования.

— Регулярный анализ, который собирается ИИ системами необходимо так же изучать для выявления новых паттернов, а так же адаптации стратегий контр реагирования.

— Корректировка стратегий уже включает в себя полноценный комплекс мер, который будет построен на основании полученных данных. Для обеспечения своевременного реагирования.

Что можно выделить для управления рисками.

В первую очередь, все уровни рисков должны оцениваться в несколько параметров:

1. Активы. Какие активы являются критическими. Это могут быть данные, системы, подключения.

2. Уязвимости актива. Какой актив подвержен какому вектору воздействия.

3. Вероятность угрозы активу. Например, фишинг, вредоносное ПО, XSS, социальная инженерия, саботаж, диверсия и тому подобное.

4. Оценка воздействия на актив. Оценка потенциальных последствий: финансовых, репутационных, информационных.

Таким образом составляется приоритизация, которая в дальнейшем определяет стратегию и классификацию рисков:

1. Классификация по уровням:

- Высокий приоритет реагирования.

- Средний приоритет реагирования.

- Низкий приоритет реагирования.

2. Возможные стратегии:

- Избежание. Автоматизированные изменение процессов или технической инфраструктуры.

- Снижение. Внедрение мер безопасности для снижения вероятности и устранения последствий кибератак.

- Принятие. В некоторых случаях риск можно принять, если его последствия минимальны или стоимость реагирования и противодействия превышает потенциальные потери.

Так же при внедрении решений на основе AI-систем важно оценивать их эффективность.

Для этого можно использовать следующие метрики:

1. Скорость обнаружения угроз:

Как быстро система реагирует на инциденты?

Какое количество атак выдерживается настроенной системой с учётом возможностей вашей инфраструктуры.

2. Количество ложных срабатываний:

Сколько раз система ошибочно определяет угрозу?

Какое количество в процентном соотношении алертов было направлено впустую или же под необходимые для реагирования инциденты?

3. Время на реагирование:

Сколько времени уходит на устранение инцидента?

Сколько времени уходит на реакцию на инцидент и определение/получение необходимых данных для устранения последствий?

При этом установите регулярные циклы пересмотра оценок рисков, рекомендуется это делать чаще, так как сейчас как раз тот самый период развития новых направлений в области киберугроз. Учитывайте изменения в бизнесе, технологиях и внешней среде. Это позволит своевременно адаптировать стратегии управления потенциальными нарушениями внутренней среды и доступа к информации, с последующими вытекающими.

Успехов в пошаговой интеграции ИИ в свою собственную среду безопасности!