D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор: Gufi

Сделано специально для xss.is!

Приветствую вас дорогие друзья, в этой статье мы узнаем об первом этапе пентеста сетей на базе оборудования Mikrotik – Information Gathering.

Мы научимся искать точки входа в такие сети, определять сетевое оборудование, собирать информацию про инфраструктуру RouterOS и строить векторы атак для будущих атак.

Начнем?

https://soundcloud.com/moon_music%2Fhydrogen

Для этого кейса я взял хорошую железку Mikrotik hap ac2, подаем на него питание и подключаемся к нему через ethernet.

Зайдя на устройство по Winbox-у, запускаем инструмент командой:

Код: Скопировать в буфер обмена

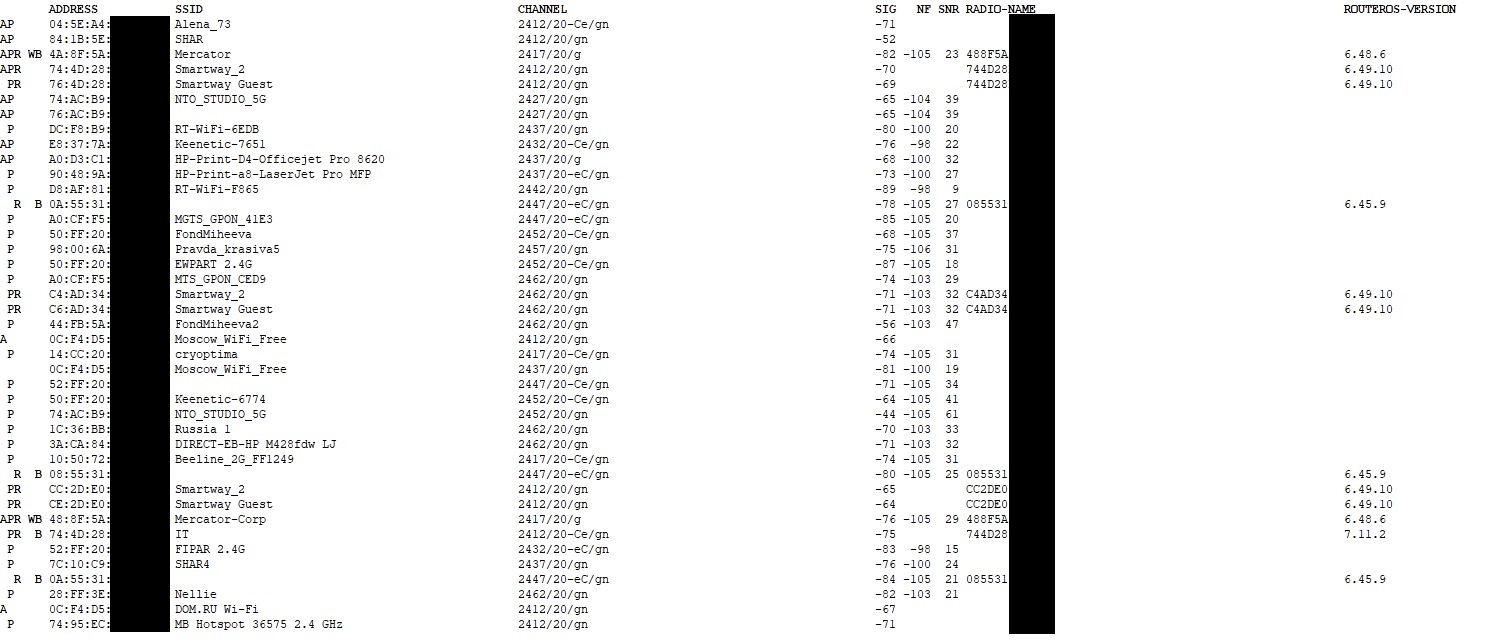

Теперь в консоли винбокса мы сможем увидеть информацию про доступные беспроводные точки:

Если в колонке ROUTEROS-VERSION мы увидим какое-то значение, предположительно эта беспроводная точка висит на оборудовании Mikrotik.

Тут не будет мануала по вардрайвингу, я покажу пример использования двух инструментов: Aircrack-ng и Wifite

Aircrack-ng – один из основных и самых популярных инструментов для атак на беспроводные точки.

Основные этапы атак:

Wifite – инструмент для автоматизации атак на беспроводные точки.

Основные этапы атак:

С помощью этих двух инструментов мы сможем получить пароль от Wifi точки, и получить доступ в сеть.

Для ознакомления с физическим пентестом советую пересмотреть эти материалы:

Также, при физическом пентесте мы можем использовать инструмент Network Ripper. Он позволит закрепится нам в локальной сети, нам нужно только будет подрубить готовую (настроенную) железку по Ethernet к атакуемой сети.

Дальше методом Back connect-a подключится к устройству, уже оттуда мы будем работать.

Мануал по установке и настройке прошивки для Raspberry Pi: https://xss.is/threads/101325/

RouterOS имеет возможность поднятия PPTP/OVPN/IPsec/L2TP/SSTP/Wireguard тунелей. В большинстве случаев администраторы делают тунель для удаленного подключения к локальной сети.

PPTP (Point-to-Point Tunneling Protocol):

L2TP (Layer 2 Tunneling Protocol):

IPsec (Internet Protocol Security):

OpenVPN:

SSTP (Secure Socket Tunneling Protocol):

Wireguard:

Для поиска таргетов, можем использовать сервисы по типу Shodan/FOFA

Для просмотра настроек адаптера пишем в консоли

Код: Скопировать в буфер обмена

или

Код: Скопировать в буфер обмена

Исходя из этой информации мы можем узнать:

Почти в 90% случаев в каждой подсети есть хост с адресом который заканчивается на .1 (xxx.xxx.xx.1)

Для сканирования вероятно активных подсетей:

Код: Скопировать в буфер обмена

Для полного сканирования ВСЕХ активных подсетей:

Код: Скопировать в буфер обмена

Теперь сохраним список активных подсетей, он нам пригодится для будущей работы.

(Для сохранения информации про сканирование можно использовать флаг -oN)

Код: Скопировать в буфер обмена

(Для сохранения информации про сканирование можно использовать флаг -oN)

DP – семейство протоколов от разработчиков оборудования Cisco, их использует сетевое оборудование для коммуникации между собой в сети.

Для перехвата сетевых пакетов будем использовать Wireshark.

Скачать

Сделано специально для xss.is!

Содержание:

1. Поиск точек входа1.1 Определение доступных беспроводных точек Mikrotik1.2 Атака на беспроводную точку с помощью Aircrack-ng и Wifite1.3 Использование СИ для физического подключения по ethernet2.Определение2.1 Первичный просмотр информации с адаптера2.2 Определение активных подсетей2.3 Определение активных IP адресов2.4 Определение оборудования Mikrotik путем анализа сетевого траффика2.5 Определение оборудования Mikrotik путем сканирования3. Пассивный сбор информации3.1 Парсинг сетевых пакетов семейства DP3.2 Поиск дополнительной информации3.3 Сбор информации про активные беспроводные точки на базе RouterOS4. Активный сбор информации4.1 Сканирование версии RouterOS4.2 Сканирование висящих сервисов4.3 Сбор информации про пользователей системы4.4 Перехват конфига RouterOS4.5 Сбор информации про VRRP домен5. Построение карты сети5.1 Использование Zenmap5.2 Правильное структурирование информации5.3 Использование diagrams.net6. Построение векторов атак6.1 Сортируем устройства уязвимые к Bruteforse атакам6.2 Сортируем устройства уязвимые к атакам по CVEНажмите, чтобы раскрыть...

Приветствую вас дорогие друзья, в этой статье мы узнаем об первом этапе пентеста сетей на базе оборудования Mikrotik – Information Gathering.

Мы научимся искать точки входа в такие сети, определять сетевое оборудование, собирать информацию про инфраструктуру RouterOS и строить векторы атак для будущих атак.

Начнем?

https://soundcloud.com/moon_music%2Fhydrogen

Поиск точек входа

Определение доступных беспроводных точек Mikrotik

Приступим к определению. Перед пентестом нам нужно определить доступные Wifi точки на базе оборудования Mikrotik, для этого будем использовать еще один микротик и инструмент Wirelles scan.Определение доступных беспроводных точек Mikrotik

Для этого кейса я взял хорошую железку Mikrotik hap ac2, подаем на него питание и подключаемся к нему через ethernet.

Зайдя на устройство по Winbox-у, запускаем инструмент командой:

Код: Скопировать в буфер обмена

/interface wireless scan wlan1 background=yesТеперь в консоли винбокса мы сможем увидеть информацию про доступные беспроводные точки:

Если в колонке ROUTEROS-VERSION мы увидим какое-то значение, предположительно эта беспроводная точка висит на оборудовании Mikrotik.

Атака на беспроводную точку с помощью Aircrack-ng и Wifite

Определив точку входа, пробиваем себе доступ в сеть с помощью атаки на Wifi точку.Тут не будет мануала по вардрайвингу, я покажу пример использования двух инструментов: Aircrack-ng и Wifite

Aircrack-ng – один из основных и самых популярных инструментов для атак на беспроводные точки.

Основные этапы атак:

Мониторинг точек и информации об них

Код: Скопировать в буфер обмена

airodump-ng wlan0mon

Сниффинг пакетов беспроводной точки

Код: Скопировать в буфер обмена

airodump-ng -c <канал> --bssid <bssid> -w <путь к сохранению файла хэндшейка> wlan0mon

Деаунтефикация клиентов точки

Код: Скопировать в буфер обмена

aireplay-ng -0 <количество отправляемых пакетов> -a <bssid> wlan0mon

Брутфорс пароля к хэндшейку файла

Код: Скопировать в буфер обмена

aircrack-ng -a2 -b <bssid> -w <путь к словарю> <путь к файлу хэндшейка>Wifite – инструмент для автоматизации атак на беспроводные точки.

Основные этапы атак:

Запуск инструмента

Код: Скопировать в буфер обмена

sudo Wifite

После запуска, выберете цифру для выбора целиС помощью этих двух инструментов мы сможем получить пароль от Wifi точки, и получить доступ в сеть.

Использование СИ для физического подключения по ethernet

Если мы пентестим физическую инфраструктуру (Офис, корпоративная физическая сеть, кафе, школа) нам нужно иметь разрешения на пентест. В большинстве случаев, нам дают возможность физического подключения к сети через ethernet. Иногда бывают кейсы с физическим пентестом, то есть пентестер должен незаметно пробраться в здание, и подключится к сети.Для ознакомления с физическим пентестом советую пересмотреть эти материалы:

Также, при физическом пентесте мы можем использовать инструмент Network Ripper. Он позволит закрепится нам в локальной сети, нам нужно только будет подрубить готовую (настроенную) железку по Ethernet к атакуемой сети.

Дальше методом Back connect-a подключится к устройству, уже оттуда мы будем работать.

Мануал по установке и настройке прошивки для Raspberry Pi: https://xss.is/threads/101325/

Поиск удаленных точек входа

Удаленной точкой входа в сеть может выступать поднятый на устройстве Mikrotik VPN сервер.RouterOS имеет возможность поднятия PPTP/OVPN/IPsec/L2TP/SSTP/Wireguard тунелей. В большинстве случаев администраторы делают тунель для удаленного подключения к локальной сети.

PPTP (Point-to-Point Tunneling Protocol):

По умолчанию PPTP использует TCP порт 1723 для установки соединения.

L2TP (Layer 2 Tunneling Protocol):

L2TP использует UDP порт 1701 для установки соединения.

IPsec (Internet Protocol Security):

IPsec может использовать различные протоколы и порты, в зависимости от конфигурации. Например, для IPsec с использованием IKEv1 (Internet Key Exchange version 1) UDP порт 500 обычно используется для установки соединения, а для IPsec с использованием IKEv2 UDP порт 4500 может использоваться для установки соединения.

OpenVPN:

Если используется OpenVPN, порт также зависит от конфигурации. По умолчанию OpenVPN может использовать порт TCP 1194 или UDP 1194.

SSTP (Secure Socket Tunneling Protocol):

SSTP использует TCP порт 443, который обычно используется для HTTPS.

Wireguard:

По умолчанию Wireguard использует UDP-порт 51820.

Для поиска таргетов, можем использовать сервисы по типу Shodan/FOFA

Определение

Первичный просмотр информации с адаптера

Мы в сети. Начнем определять все что окружает нас.Первичный просмотр информации с адаптера

Для просмотра настроек адаптера пишем в консоли

Код: Скопировать в буфер обмена

ipconfig/allили

Код: Скопировать в буфер обмена

ifconfigИсходя из этой информации мы можем узнать:

- Наш адрес (192.168.88.254)

- Текущую подсеть (Исходя из нашего IP и маски подсети - 192.168.88.1/24)

- Основной шлюз (192.168.88.1, в 99% случаев это основной роутер/коммутатор в сети)

- DHCP/DNS сервер (в 99% случаев это основной роутер/коммутатор в сети)

Определение активных подсетей

Первым делом определяем все доступные нам подсети, в этом нам поможет Nmap.Почти в 90% случаев в каждой подсети есть хост с адресом который заканчивается на .1 (xxx.xxx.xx.1)

Для сканирования вероятно активных подсетей:

Код: Скопировать в буфер обмена

Nmap 192.168.0-254.1 -snДля полного сканирования ВСЕХ активных подсетей:

Код: Скопировать в буфер обмена

Nmap 1-254.0-254.0-254.1 -snТеперь сохраним список активных подсетей, он нам пригодится для будущей работы.

(Для сохранения информации про сканирование можно использовать флаг -oN)

Определение активных IP адресов

Для определения активных хостов в подсетях, проведем пинг сканирование с помощью Nmap.Код: Скопировать в буфер обмена

Nmap <подсеть_1> <подсеть_2> <подсеть_3> -sn(Для сохранения информации про сканирование можно использовать флаг -oN)

Определение оборудования Mikrotik путем анализа сетевого траффика

Будем анализировать исходящие и входящие DP пакеты, именно их использует оборудование Mikrotik.DP – семейство протоколов от разработчиков оборудования Cisco, их использует сетевое оборудование для коммуникации между собой в сети.

Для перехвата сетевых пакетов будем использовать Wireshark.

Скачать

View hidden content is available for registered users!