D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор: NomadSP

Источник: XSS.is

Интро.

В прошлой статье была затронута тема настройки безопасности корпоративной инфраструктуры с интеграцией AI, что позволит меньше полагаться на человеческий фактор и автоматизировать процесс обеспечения кибебезопасности. Поскольку многие активы можно отнести к категории sensitive data, которые несут последствия для компании в виде репутационных, финансовых и регуляционный рисков, то данная тема в век прогрессии технологий актуальна как никогда.

Чек-лист, который был мной опубликован, позволит грамотно подобрать все необходимые инструменты для обнаружения, реакции, мер противодействия, однако, сегодня мы разберёмся с более конкретным аспектом.

Осуществим подготовку.

Перед интеграцией необходимо "оценить фронт" и провести оценку текущей инфраструктуры безопасности. Для этого пройдём несколько этапов:

1. Определение текущей сетевой архитектуры, используемых систем, рабочих станций, устройств.

Для этого используется: Nmap / Lansweeper / Nessus / Qualys.

2. Идентификация и классификация критичности рисков активов для определения вероятности воздействия на них.

Это позволит выстроить систему защиты, исходя из потребностей.

Существуют определённые методики, которые позволяют совершить расчёт, исходя из заданных параметров.

Для этого используется: OCTAVE

3. Просмотрите журнал мониторинга систем, если таковой имеется.

SIEM за последние 6-12 месяцев даст представление об актуальных для вас угрозах, уязвимостях, скорости реагирования на инциденты и эффективность, а так же правильно ли настроены системы мониторинга в целом.

Для этого используется: Splunk / ELK.

4. Определение уязвимостей, наиболее актуальных для вашей сферы деятельности, либо подготовка потенциальных векторов атак для анализа противодействия.

Для этого используется: OWASP Top Ten.

Цели AI для мониторинга и безопасности.

Darktrace — решение, которое позволяет мониторить, реагировать и подбирать пути реакции на входящие угрозы с помощью AI в режиме реального времени.

Стоит упомянуть, что интеграция в корпоративную систему очень сильно зависит от ваших потребностей.

Follow the Trace of Dark rabbit.

Установка Darktrace выглядит так же, как и остальных программ, а так же инструкция предоставляется самой компанией.

1. Необходимо загрузить установочный пакет.

2. Запустить установку, исходя из выбранной платформы.

3. Завершаем установку.

Darktrace & Network.

— Darktrace должен быть подключён к сети для мониторинга в реальном времени.

— Все сетевые интерфейсы необходимо настроить внутри Darktrace для захвата трафика.

— Сегменты сети, которые должны быть охвачены сетями системы так же должны быт доступны.

Protocols.

— Рекомендуется SPAN/RSPAN, которые используются для зеркалирования портов с целью захвата трафика.

ML start.

— Запустите первоначальный процесс обучения, который будет длится от нескольких дней до нескольких недель, исходя из ваших предустановок.

— Рекомендуется позволить системе собирать данные о нормальном поведении пользователей для уменьшения количества реакций на поведенческие факторы, а так же устройств для уменьшения количества последующих алертов.

Policy.

— Определите и добавьте уровни доступа для конкретных пользователей и устройств, для возможности реакции в случае саботажа или диверсии внутри.

— Настройте правила для автоматического реагирования на аномалии, исходя из поведенческого и аппаратного фактора.

Monitoring.

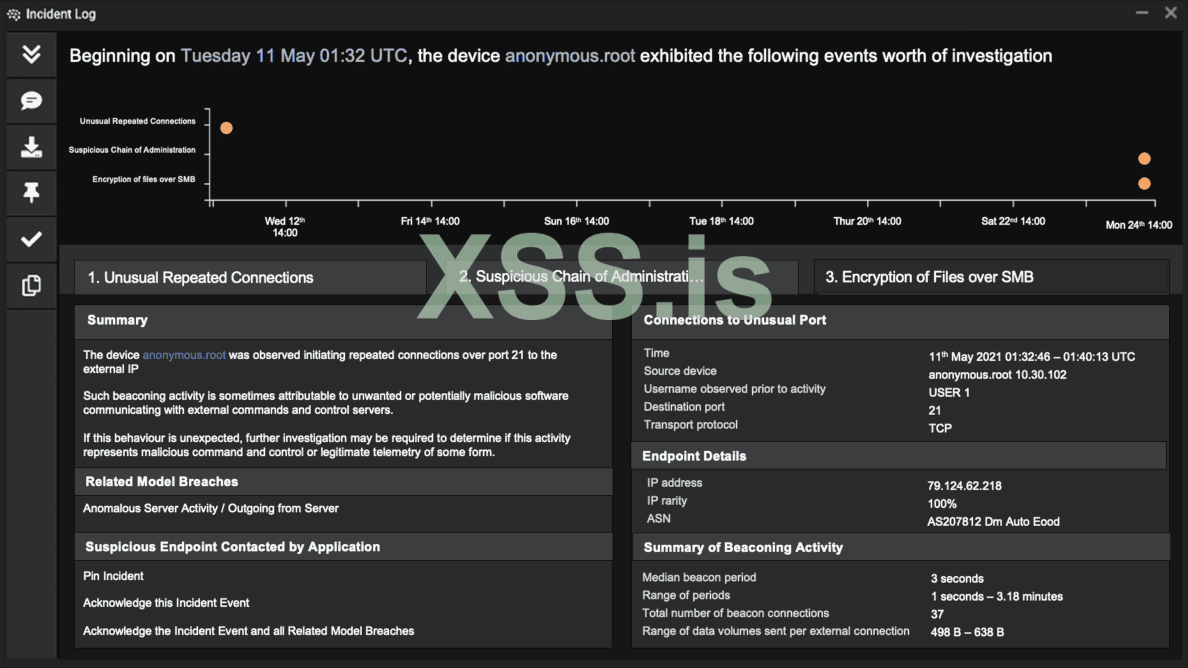

— Используйте инструмент "Threats Visualizer", так как это помогает визуализировать угрозы в реальном времени на панели мониторинга. Доступны фильтры угроз, устройств, а так же отображение категорий атак.

— Необходимо, исходя из ключевых параметров, настроить дашборды в разделе "Dashboards" для отображения критических метрик и событий, которые вы выбрали, в соответствии с потребностями вашей корпоративной сети. Довольно удобные виджеты и фильтрация данных.

— Настройте алертинг и пути оповещения ответственных и входящих в SOAR сотрудников. Критические инциденты в любом случае требуют вмешательства команды для взаимодействия с AI, поэтому время реагирования является так же немаловажным фактором.

— Определите внутри команды процедуры реагирования, ответственных и координаторов действий. Необходимо чётко понимать полномочия и зоны ответственности каждой команды, которая входит в первую линию, получающую оповещение об инцидентах.

— Инструмент Darktrace "Incident Response" позволяет так же автоматизировать процессы реагирования и взаимодействия с командой.

Reporting.

— "Reports" для генерации отчётов по инцидентам и активности. Различные типы, которые позволяют получить данные о времени, типе угрозы, инцидентам, активности пользователей и т.п.

Источник: Darktrace блог.

Заключение.

Данный инструмент сможет стать хорошим способом избежать, вовремя отразить атаку на ваши корпоративные данные. Для приведения конкретики в настройках, уделите особое внимание первичному аудиту всей вашей сети и оцените есть ли необходимость использовать обширное и от части финансовозатратное решение. Однако, всё же обеспечение безопасности, а уж тем более корпоративной сети, всегда было дорогостоящим и комплексным предметом для включения в статью расходов.

Надеюсь, что данная статья упростит ваше взаимодействие при необходимости интеграции ИИ в вашу сеть!

Удачи!

Источник: XSS.is

Интро.

В прошлой статье была затронута тема настройки безопасности корпоративной инфраструктуры с интеграцией AI, что позволит меньше полагаться на человеческий фактор и автоматизировать процесс обеспечения кибебезопасности. Поскольку многие активы можно отнести к категории sensitive data, которые несут последствия для компании в виде репутационных, финансовых и регуляционный рисков, то данная тема в век прогрессии технологий актуальна как никогда.

Чек-лист, который был мной опубликован, позволит грамотно подобрать все необходимые инструменты для обнаружения, реакции, мер противодействия, однако, сегодня мы разберёмся с более конкретным аспектом.

Осуществим подготовку.

Перед интеграцией необходимо "оценить фронт" и провести оценку текущей инфраструктуры безопасности. Для этого пройдём несколько этапов:

1. Определение текущей сетевой архитектуры, используемых систем, рабочих станций, устройств.

Для этого используется: Nmap / Lansweeper / Nessus / Qualys.

2. Идентификация и классификация критичности рисков активов для определения вероятности воздействия на них.

Это позволит выстроить систему защиты, исходя из потребностей.

Существуют определённые методики, которые позволяют совершить расчёт, исходя из заданных параметров.

Для этого используется: OCTAVE

Note:Методология OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) — это структура для оценки рисков, которая помогает выявлять и управлять рисками в области информационной безопасности).

Нажмите, чтобы раскрыть...

3. Просмотрите журнал мониторинга систем, если таковой имеется.

SIEM за последние 6-12 месяцев даст представление об актуальных для вас угрозах, уязвимостях, скорости реагирования на инциденты и эффективность, а так же правильно ли настроены системы мониторинга в целом.

Для этого используется: Splunk / ELK.

4. Определение уязвимостей, наиболее актуальных для вашей сферы деятельности, либо подготовка потенциальных векторов атак для анализа противодействия.

Для этого используется: OWASP Top Ten.

Исходя из всех 4-х этапов формируется отчёт о текущем состоянии безопасности инфраструктуры, что даст ответы на самые важные для дальнейших действий вопросы:

1. Что защищать?

2. От чего защищать?

3. Как защищать?

Нажмите, чтобы раскрыть...

Цели AI для мониторинга и безопасности.

Darktrace — решение, которое позволяет мониторить, реагировать и подбирать пути реакции на входящие угрозы с помощью AI в режиме реального времени.

Стоит упомянуть, что интеграция в корпоративную систему очень сильно зависит от ваших потребностей.

Цели внедрения определяются из отчётов о первчином аудите:

— Увеличение видимости сети, что позволяет отслеживать сетевые параметры.

— Улучшение обнаружения аномалий, а это немаловажно для того, чтобы своевременно реагировать на поведенческие и аппаратные изменения.

— Автоматизация реагирования на инциденты и снижения нагрузки на SOAR.

Нажмите, чтобы раскрыть...

Так же немаловажно учесть опции развёртывания:

— Аппаратное. Установка на физическом сервере или носителе.

— Виртуальное развёртывание в среде VMware, Hyper-V и т.п.

— Облачное развёртывание в среде AWS, Azure и т.п.

Нажмите, чтобы раскрыть...

Follow the Trace of Dark rabbit.

Установка Darktrace выглядит так же, как и остальных программ, а так же инструкция предоставляется самой компанией.

1. Необходимо загрузить установочный пакет.

2. Запустить установку, исходя из выбранной платформы.

3. Завершаем установку.

Однако, когда мы переходим к настройке системы, есть множество немаловажных нюансов, которые мы сейчас и затронем.

Нажмите, чтобы раскрыть...

Darktrace & Network.

— Darktrace должен быть подключён к сети для мониторинга в реальном времени.

— Все сетевые интерфейсы необходимо настроить внутри Darktrace для захвата трафика.

— Сегменты сети, которые должны быть охвачены сетями системы так же должны быт доступны.

Protocols.

— Рекомендуется SPAN/RSPAN, которые используются для зеркалирования портов с целью захвата трафика.

— NetFlow для последующего экспорта с маршрутизаторов и коммутаторов.1. Настройка SPAN/RSPAN на коммутаторе:

- Войдите в интерфейс управления коммутатором.

- Создайте SPAN или RSPAN-сессию, указав порты и VLAN для мониторинга.

- Примените настройки.

2. Подключение Darktrace:

- Подключите устройство Darktrace к целевому порту, который вы настроили для SPAN/RSPAN.

- Убедитесь, что Darktrace правильно настроен для получения и анализа трафика.

3. Проверка и мониторинг:

- Проверьте, что трафик корректно перенаправляется на Darktrace и устройство успешно анализирует данные.

Нажмите, чтобы раскрыть...

После первичной настройки необходимо уделить внимание ML(Machine Learning), поэтому Darktrace использует алгоритмы для создания базовой линии поведения, исходя из ваших потребностей.

Нажмите, чтобы раскрыть...

ML start.

— Запустите первоначальный процесс обучения, который будет длится от нескольких дней до нескольких недель, исходя из ваших предустановок.

— Рекомендуется позволить системе собирать данные о нормальном поведении пользователей для уменьшения количества реакций на поведенческие факторы, а так же устройств для уменьшения количества последующих алертов.

После первичного обучения, системе потребуется определить политику безопасности, которой она будет придерживаться, чтобы исключить возможность неправомерного доступа, саботажа и т.п.

Нажмите, чтобы раскрыть...

Policy.

— Определите и добавьте уровни доступа для конкретных пользователей и устройств, для возможности реакции в случае саботажа или диверсии внутри.

— Настройте правила для автоматического реагирования на аномалии, исходя из поведенческого и аппаратного фактора.

Для дальнейшего взаимодействия немаловажен мониторинг, так как необходимость отслеживания любых изменений является ключом к превентивной реакции.

Интерфейс Darktrace позволяет использовать различные функции для этого.

Нажмите, чтобы раскрыть...

Monitoring.

— Используйте инструмент "Threats Visualizer", так как это помогает визуализировать угрозы в реальном времени на панели мониторинга. Доступны фильтры угроз, устройств, а так же отображение категорий атак.

— Необходимо, исходя из ключевых параметров, настроить дашборды в разделе "Dashboards" для отображения критических метрик и событий, которые вы выбрали, в соответствии с потребностями вашей корпоративной сети. Довольно удобные виджеты и фильтрация данных.

— Настройте алертинг и пути оповещения ответственных и входящих в SOAR сотрудников. Критические инциденты в любом случае требуют вмешательства команды для взаимодействия с AI, поэтому время реагирования является так же немаловажным фактором.

Reaction and Management.Для продуктивного взаимодействия AI с командой, необходимо подготовить внутренние процессы и протоколы для чётких и спалнированных мер.

Нажмите, чтобы раскрыть...

— Определите внутри команды процедуры реагирования, ответственных и координаторов действий. Необходимо чётко понимать полномочия и зоны ответственности каждой команды, которая входит в первую линию, получающую оповещение об инцидентах.

— Инструмент Darktrace "Incident Response" позволяет так же автоматизировать процессы реагирования и взаимодействия с командой.

Важно формировать выводы и использовать основные функции, которые позволят в процессе обучать вашу модель. Для этого предлагается довольно много инструментов.

Нажмите, чтобы раскрыть...

Reporting.

— "Reports" для генерации отчётов по инцидентам и активности. Различные типы, которые позволяют получить данные о времени, типе угрозы, инцидентам, активности пользователей и т.п.

Источник: Darktrace блог.

Формирование полной модели, которая будет вам позволять спокойно спать по ночам потребуется несколько месяцев, однако первые результаты автоматизации можно будет почувствовать уже после первой калибровки AI Self-Learning function.

Нажмите, чтобы раскрыть...

Заключение.

Данный инструмент сможет стать хорошим способом избежать, вовремя отразить атаку на ваши корпоративные данные. Для приведения конкретики в настройках, уделите особое внимание первичному аудиту всей вашей сети и оцените есть ли необходимость использовать обширное и от части финансовозатратное решение. Однако, всё же обеспечение безопасности, а уж тем более корпоративной сети, всегда было дорогостоящим и комплексным предметом для включения в статью расходов.

Надеюсь, что данная статья упростит ваше взаимодействие при необходимости интеграции ИИ в вашу сеть!

Удачи!