D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор: NomadSP

Источник: XSS.is

Создаём honeypot в корпоративной сети, анализируя угрозы.

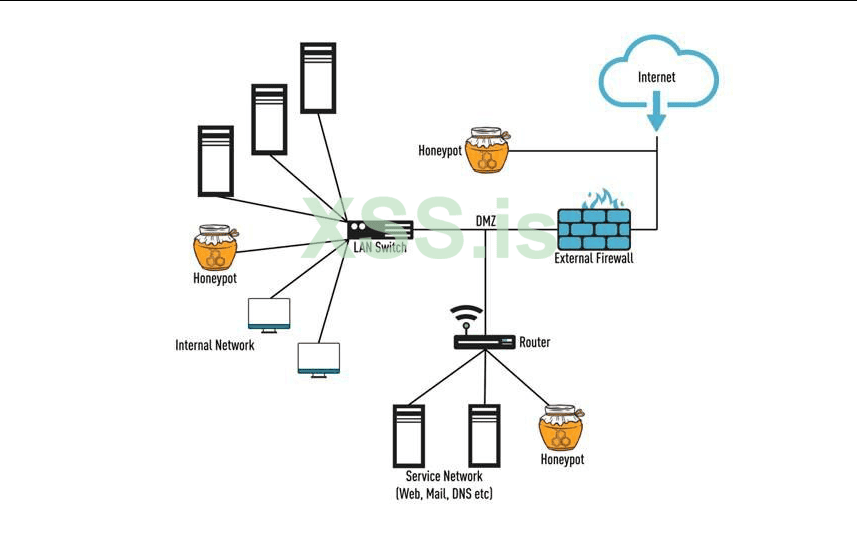

Honeypot — опция, предназначенная для отвлечения внимания злоумышленников и анализа их действий внутри вашей инфраструктуры при попытке воздействия на неё. Данная опция важна для выявления уязвимостей, а так же позволяет протестировать системы безопасности и собрать данные об актуальных методах атак на вашу сферу деятельности и корпоративную сеть.

Подготовка.

Для начала необходимо определить тип honeypot.

В основном, выделяются 2 типа:

1. Низкоуровневый(Low-Interaction), эмулирующие ограниченное количество сервисов и служб, не предоставляя полноценное окружение.

- Реагирует, например, на взаимодействия с SSH / HTTP.

- Собирает аналитические данные без вреда для основной системы.

- Прост в установке и не требует большого количества ресурсов.

2. Высокоуровневый(High-Interaction), предоставляющие полноценное окружение с реальными операционными системами и сервисами, позволяя взаимодействовать с системой так, как если бы это была настоящая цель.

- Полноценные виртуальные машины или контейнеры с установленными сервисами и приложениями.

- Получение более обширных аналитических данных, а так же детальной информации о компрометации и пост-эксплуатации.

- Возможность мониторинга атак и логгирования действий.

Low-Interaction.

Для низкоуровневых honeypot мы будем использовать Cowrie, который позволит нам имитировать SSH и Telnet.

1. Установим необходимые пакеты.

Bash: Скопировать в буфер обмена

2. Копируем репозиторий Cowrie.

Bash: Скопировать в буфер обмена

Bash: Скопировать в буфер обмена

3. Создаём виртуальное окружение Cowrie.

Bash: Скопировать в буфер обмена

Bash: Скопировать в буфер обмена

4. Устанавливаем зависимости.

Bash: Скопировать в буфер обмена

5. Редактируем конфигурационный файл.

Bash: Скопировать в буфер обмена

Нам необходимо изменить следующие параметры:

1. hostname - задаём имя honeypot.

2. listen_port - указываем порт, который будет "прослушиваться" с помощью honeypot (например, 2222 или 22 для SSH).

6. Сохраняем изменения в конфигурации.

7. Делаем, чтобы Cowrie запускался как служба.

Bash: Скопировать в буфер обмена

После этого необходимо добавить следующее содержимое:

Не забываем заменить "/path/to/cowrie" на фактический путь к директории.

8. Запускаем сервис и настраиваем автозагрузку.

Bash: Скопировать в буфер обмена

9. Проверяем статус работы системы.

Bash: Скопировать в буфер обмена

При успешном отклике мы можем считать настройку успешной. Однако, нам важно анализировать данные, которые позволят нам корректировать собственные защитные линии. Все логи хранятся по пути: cowrie/log

Поэтому, для просмотра действий с honeypot в вашей инфраструктуре используем:

Bash: Скопировать в буфер обмена

High-Interaction.

Для высокоуровневых honeypot мы будем использовать более комплексный инструмент, поэтому для примера возьмём Dionaea.

1. Установим необходимые для работы пакеты.

Bash: Скопировать в буфер обмена

2. Копируем репозиторий Deonaea.

Bash: Скопировать в буфер обмена

3. Компилируем Dionaea.

Bash: Скопировать в буфер обмена

4. Проводим настройку конфигурационного файла.

Обычно файл находится по адресу dionaea/etc/dionaea.conf, но применим команду:

Bash: Скопировать в буфер обмена

5. Создаем базу данных SQLite.

Dionaea использует MySQL и SQLite для хранения данных, поэтому рассмотрим создание именно второго варианта.

Bash: Скопировать в буфер обмена

Bash: Скопировать в буфер обмена

6. Запускаем Dionaea.

Bash: Скопировать в буфер обмена

7. Добавляем опцию автозапуска системы.

Bash: Скопировать в буфер обмена

Добавляем следующие строки:

Не забываем заменить "/path/to/dionaea/" на нужный нам путь.

8. Активируем и запускаем сервис.

Bash: Скопировать в буфер обмена

9. Логирование.

Как и в случае с Cowrie, мы используем аналогичную команду для просмотра логов:

Bash: Скопировать в буфер обмена

Complexity is the key.

Мы рассмотрели опцию настройки honeypot для высокоуровневых и низкоуровневых типов. Однако, подобные решения скорее представляют из себя точечные или даже костыльные меры, поскольку требуют довольно много настроек и внимания со стороны master-user, а так же скорее направлены на какой-то конкретный раздел.

В качестве комплексного решения для обеспечения безопасности вашей инфраструктуры, с точки зрения обеспечения корпоративной кибебезопасности, можно использовать такой инструмент как Illusive Shadow(Proofpoint).

Поскольку Illusive Shadow имеет возможность имитации различных сетевых сервисов таких как SSH, HTTP и FTP для привлечения внимания, а также приложений, то этот инструмент, за счёт удобных опций настройки является одним из оптимальных решений.

Помимо самого варианта создания honeypot'ов, каждый сотрудник ИБ и знтузиаст может найти для себя и другие функции, которые будут полезны в процессе работы над обеспечением безопасности систем:

- Сбор данных для последующего анализа.

Платформа собирает данные о IP, типах угроз, используемых инструментах.

- Имеет интеграцию AI+ML, что позволяет адаптировать поведение защиты в случае угрозы.

- Интеграция с SIEM для получения обширного спектра возможностей интеграции с текущими системами безопасности для централизованного мониторинга.

Однако, считаю, что настройке такой системы должна быть посвящена отдельная статья.

Заключение.

Использование honeypot как меры обеспечения безопасности может сослужить хорошую службу, исходя из всех аналитических данных. Поскольку есть вариация использования таких ловушек для отвлечени внимания, теста гипотез, определения векторов атак, оптимизации работы системы безопасности, то понимание принципов работы и вытекающие отчёты являются клдчами в общей связке для достижения необходимого уровня безопасности организации.

Источник: XSS.is

Создаём honeypot в корпоративной сети, анализируя угрозы.

Honeypot — опция, предназначенная для отвлечения внимания злоумышленников и анализа их действий внутри вашей инфраструктуры при попытке воздействия на неё. Данная опция важна для выявления уязвимостей, а так же позволяет протестировать системы безопасности и собрать данные об актуальных методах атак на вашу сферу деятельности и корпоративную сеть.

Подготовка.

Для начала необходимо определить тип honeypot.

В основном, выделяются 2 типа:

1. Низкоуровневый(Low-Interaction), эмулирующие ограниченное количество сервисов и служб, не предоставляя полноценное окружение.

- Реагирует, например, на взаимодействия с SSH / HTTP.

- Собирает аналитические данные без вреда для основной системы.

- Прост в установке и не требует большого количества ресурсов.

2. Высокоуровневый(High-Interaction), предоставляющие полноценное окружение с реальными операционными системами и сервисами, позволяя взаимодействовать с системой так, как если бы это была настоящая цель.

- Полноценные виртуальные машины или контейнеры с установленными сервисами и приложениями.

- Получение более обширных аналитических данных, а так же детальной информации о компрометации и пост-эксплуатации.

- Возможность мониторинга атак и логгирования действий.

Low-Interaction.

Для низкоуровневых honeypot мы будем использовать Cowrie, который позволит нам имитировать SSH и Telnet.

1. Установим необходимые пакеты.

Bash: Скопировать в буфер обмена

sudo apt install git python3 python3-pip python3-virtualenv -y2. Копируем репозиторий Cowrie.

Bash: Скопировать в буфер обмена

git clone https://github.com/cowrie/cowrie.gitBash: Скопировать в буфер обмена

cd cowrie3. Создаём виртуальное окружение Cowrie.

Bash: Скопировать в буфер обмена

virtualenv cowrie-envBash: Скопировать в буфер обмена

source cowrie-env/bin/activate4. Устанавливаем зависимости.

Bash: Скопировать в буфер обмена

pip install -r requirements.txtНа этом мы установили Cowrie на нашу Linux систему, однако нам необходимо теперь так же её настроить, чтобы по итогам конфигурации мы получали необходимый результат.

Нажмите, чтобы раскрыть...

5. Редактируем конфигурационный файл.

Bash: Скопировать в буфер обмена

nano cowrie.cfgНам необходимо изменить следующие параметры:

1. hostname - задаём имя honeypot.

2. listen_port - указываем порт, который будет "прослушиваться" с помощью honeypot (например, 2222 или 22 для SSH).

6. Сохраняем изменения в конфигурации.

7. Делаем, чтобы Cowrie запускался как служба.

Для этого создадим файл типа systemd.

Нажмите, чтобы раскрыть...

Bash: Скопировать в буфер обмена

sudo nano /etc/systemd/system/cowrie.serviceПосле этого необходимо добавить следующее содержимое:

[Unit]

Description=Cowrie SSH/Telnet Honeypot

After=network.target

[Service]

Type=simple

User=your_username # Замените на имя пользователя

WorkingDirectory=/path/to/cowrie # Укажите путь к каталогу cowrie

ExecStart=/path/to/cowrie/cowrie-env/bin/python3 /path/to/cowrie/bin/cowrie start

Restart=on-failure

[Install]

WantedBy=multi-user.target

Нажмите, чтобы раскрыть...

Не забываем заменить "/path/to/cowrie" на фактический путь к директории.

8. Запускаем сервис и настраиваем автозагрузку.

Bash: Скопировать в буфер обмена

Код:

sudo systemctl start cowrie.service

sudo systemctl enable cowrie.service9. Проверяем статус работы системы.

Bash: Скопировать в буфер обмена

sudo systemctl status cowrie.serviceПри успешном отклике мы можем считать настройку успешной. Однако, нам важно анализировать данные, которые позволят нам корректировать собственные защитные линии. Все логи хранятся по пути: cowrie/log

Поэтому, для просмотра действий с honeypot в вашей инфраструктуре используем:

Bash: Скопировать в буфер обмена

tail -f cowrie/log/cowrie.logHigh-Interaction.

Для высокоуровневых honeypot мы будем использовать более комплексный инструмент, поэтому для примера возьмём Dionaea.

1. Установим необходимые для работы пакеты.

Bash: Скопировать в буфер обмена

Код:

sudo apt update

sudo apt install git build-essential python3 python3-pip python3-dev libssl-dev \

libffi-dev libtool automake autoconf libglib2.0-dev libpcap-dev \

libsqlite3-dev libcurl4-openssl-dev libgcrypt20-dev libnetfilter-queue-dev \

libnetfilter-conntrack-dev2. Копируем репозиторий Deonaea.

Bash: Скопировать в буфер обмена

Код:

git clone https://github.com/DinoTools/dionaea.git

cd dionaea3. Компилируем Dionaea.

Bash: Скопировать в буфер обмена

Код:

./autogen.sh

./configure

make4. Проводим настройку конфигурационного файла.

Обычно файл находится по адресу dionaea/etc/dionaea.conf, но применим команду:

Bash: Скопировать в буфер обмена

nano etc/dionaea.confНеобходимо уделить внимание важным параметрам:

- [http]: Настройки HTTP. Например: "port = 80"

- [ftp]: Настройки FTP. Например: "port = 21"

- [sip]: Настройки SIP (если это применимо).

- [logging]: Настройки логирования. Например: "logfile = /var/log/dionaea.log"

Нажмите, чтобы раскрыть...

5. Создаем базу данных SQLite.

Dionaea использует MySQL и SQLite для хранения данных, поэтому рассмотрим создание именно второго варианта.

Bash: Скопировать в буфер обмена

Код:

mkdir -p /var/lib/dionaea

touch /var/lib/dionaea/dionaea.sqliteНе забываем проверить, что у Dionaea есть права записи:

Нажмите, чтобы раскрыть...

Bash: Скопировать в буфер обмена

sudo chown -R $(whoami):$(whoami) /var/lib/dionaea6. Запускаем Dionaea.

Bash: Скопировать в буфер обмена

sudo ./dionaea/dionaea -c etc/dionaea.conf7. Добавляем опцию автозапуска системы.

Bash: Скопировать в буфер обмена

sudo nano /etc/systemd/system/dionaea.serviceДобавляем следующие строки:

[Unit]

Description=Dionaea Honeypot

[Service]

Type=simple

ExecStart=/path/to/dionaea/dionaea -c /path/to/dionaea/etc/dionaea.conf

Restart=on-failure

[Install]

WantedBy=multi-user.target

Нажмите, чтобы раскрыть...

Не забываем заменить "/path/to/dionaea/" на нужный нам путь.

8. Активируем и запускаем сервис.

Bash: Скопировать в буфер обмена

Код:

sudo systemctl enable dionaea.service

sudo systemctl start dionaea.service9. Логирование.

Как и в случае с Cowrie, мы используем аналогичную команду для просмотра логов:

Bash: Скопировать в буфер обмена

tail -f /var/log/dionaea.logComplexity is the key.

Мы рассмотрели опцию настройки honeypot для высокоуровневых и низкоуровневых типов. Однако, подобные решения скорее представляют из себя точечные или даже костыльные меры, поскольку требуют довольно много настроек и внимания со стороны master-user, а так же скорее направлены на какой-то конкретный раздел.

В качестве комплексного решения для обеспечения безопасности вашей инфраструктуры, с точки зрения обеспечения корпоративной кибебезопасности, можно использовать такой инструмент как Illusive Shadow(Proofpoint).

Поскольку Illusive Shadow имеет возможность имитации различных сетевых сервисов таких как SSH, HTTP и FTP для привлечения внимания, а также приложений, то этот инструмент, за счёт удобных опций настройки является одним из оптимальных решений.

Помимо самого варианта создания honeypot'ов, каждый сотрудник ИБ и знтузиаст может найти для себя и другие функции, которые будут полезны в процессе работы над обеспечением безопасности систем:

- Сбор данных для последующего анализа.

Платформа собирает данные о IP, типах угроз, используемых инструментах.

- Имеет интеграцию AI+ML, что позволяет адаптировать поведение защиты в случае угрозы.

- Интеграция с SIEM для получения обширного спектра возможностей интеграции с текущими системами безопасности для централизованного мониторинга.

Однако, считаю, что настройке такой системы должна быть посвящена отдельная статья.

Заключение.

Использование honeypot как меры обеспечения безопасности может сослужить хорошую службу, исходя из всех аналитических данных. Поскольку есть вариация использования таких ловушек для отвлечени внимания, теста гипотез, определения векторов атак, оптимизации работы системы безопасности, то понимание принципов работы и вытекающие отчёты являются клдчами в общей связке для достижения необходимого уровня безопасности организации.