D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

1.Вступление

Как мы понимаем, не собрав информацию про цель и ее уязвимости – мы попросту не сможем ее атаковать, так что это первый основный этап атаки.

Самые основные этапы сбора информации:

Сегодня мы будем заниматься сбором информации про локальную сеть, устройства в сети и сетевое оборудование. Разберем несколько возможных и популярных ситуаций и кейсов при сборе информации.

INPT - это начальный этап пентеста, который включает в себя первичный анализ системы и её инфраструктуры с точки зрения безопасности. В рамках INPT проводится оценка сетевой инфраструктуры, поиск открытых портов, определение служб, запущенных на серверах, анализ возможных уязвимостей и оценка уровня риска. Этот этап позволяет определить общую картину уязвимостей и проблем, с которыми может столкнуться система. Тестированной системой есть физическая сеть, но иногда мы можем работать с удаленной сетью способом подключению к туннелю или VPN каналу. Все тактики которые я опишу в этой статье, актуальны для обеих случаев.

Представьте, что инженеры, разработавшие корпоративную сеть, сидят с вами за одним столом и демонстрируют вам огромную схему, из которой становится понятно строение зон и подсетей, расположение компонентов и почему сеть устроена именно так. Ваша задача на этапе сбора информации в ходе теста на проникновение заключается в том, чтобы максимально приблизиться к этому уровню понимания без помощи сетевых инженеров.Чем больше информации вы получите, тем выше ваши шансы обнаружить слабое место.

Для упрощения анализа придумали такие термины как Черный ящик, Белый ящик и Серый ящик.

Еще в мире пентеста, есть два вида Information Gathering: Активный сбор информации и пассивный сбор информации.

К активному сбору информации относится реальный сбор информации про цель способом сетевого общение с ней (определение, сканирование информации) с этим видом сбора информации мы будем сегодня работать. Пассивный сбор информации – сбор информации с отпечатков хостов, целей в сети (Просмотр сетевых логов, дамп сетевого траффика и т.д.).

Ящики:

Черный ящик – кейс когда мы ничего не знаем от атакуемой сети или цели. Мы подключаемся к сети и начинаем собирать полную информацию про сеть.

Серый ящик – кейс когда мы частично имеем хоть какую то информацию об сети (Например: список подсетей, список IP адресов, список ОС)

Белый ящик – кейс когда у нас есть полная информация про сеть, и нам нужно только протестировать ее на безопасность.

С методом черного ящика хакеры встречаются в 80%, особенно при незаконных взломах.

С сером ящиком часто встречаются частные пентестеры которые тестируют инфраструктуру сети на заказ, заказчик предоставляет некоторую информацию про сеть.

Ну а белый ящик – это большая редкость, актуально только при тестировании сети на заказ.

В некоторых случаях нам надо собрать только небольшой список информации про сеть, в некоторых детальный список с информацией про каждый хост, а в некоторых собрать информацию оставшись полностью незаметным в сети.

Об этих всех методах сбора информации мы и поговорим в этой статье!

P.S Советую сразу записывать найденную информацию в заметки, чтобы было легше развиватся при поиске новой информации. Записывайте например: список активных подсетей, список активных хостов в сети, список сетевых служб на портах и вся информация этого рода.

После сбора информации мы сможем выписать себе список активных IP адресов и рабочих подсетей.

Сперва узнаем подсеть в которой мы находимся, командой

Для быстрого определения активных устройств в подсети будем использовать инструмент nmap с флагом -sn

Тем самым, инструмент выявит активные IP адреса с помощью ICMP пингования. Это работает таким образом: наш компютер отправляет ICMP запрос на хост в сети, если хост выдает нам такой же ICMP ответ это значит что хост активен в сети, а если не отправляет значит такого IP адреса нет, хост выключен, или на нем стоит очень жесткий файрволл (но обходить это также научимся).

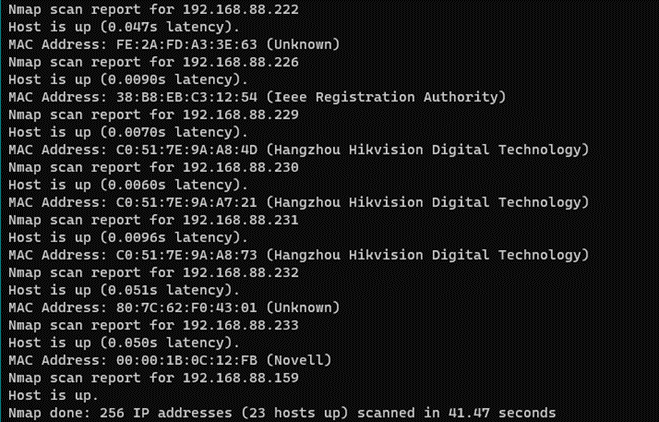

После вывода мы увидим такую картину:

Теперь мы будем работать с этими IP адресами.

Также мы можем использовать более удобные инструмента, для графического создания карты сети, например Advanced IP Scanner.

Скачать

- Методология Information Gathering

- Введение в INPT

- Разные кейсы при сборе информации

- Определение активных устройств в сети

- Сканирование портов и обозначение служб

- Определение OS

- Определение активных подсетей

- Определение активных устройств в сети через ICMP

- Определение активных устройств в сети через сканирование RCI портов

- Сбор информации про открытые порты и сбор баннеров служб

- Определение OS

- Использование NSE скриптов

- Сбор информации про домены

- Сбор информации про инфраструктуру Active Directory

- Сбор информации с протокола SNMP

- Подключение к сети

- Смена MAC адреса

- Настройка файрволла для избегания сканирования SOC службами

- Построение карты сети с помощью анализа траффика

- Использование скрытого сканирования Nmap

- Использование CrackMapExec

Вступление

Методология Information Gathering

Information Gathering – один из первых этапов пентеста (независимо что вы тестируете: веб аппликацию, локальную сеть, систему). Этот этап пентеста представляет собой сбор информации про атакуемую цель.Методология Information Gathering

Как мы понимаем, не собрав информацию про цель и ее уязвимости – мы попросту не сможем ее атаковать, так что это первый основный этап атаки.

Самые основные этапы сбора информации:

- Определение цели

- Сбор информации об IP адресе

- Сканирование открытых портов

- Определение открытых служб и зависимостей

- Определение баннеров служб

- Сбор информации про службы и зависимости

Сегодня мы будем заниматься сбором информации про локальную сеть, устройства в сети и сетевое оборудование. Разберем несколько возможных и популярных ситуаций и кейсов при сборе информации.

Введение в INPT

INPT (Initial Network Penetration Test) - это процесс тестирования на проникновение локальной физической сети, который фокусируется на исследовании и анализе безопасности сети и информационных систем с целью обнаружения уязвимостей, которые могли бы быть использованы злоумышленниками для несанкционированного доступа, а также для оценки общей защищенности системы.INPT - это начальный этап пентеста, который включает в себя первичный анализ системы и её инфраструктуры с точки зрения безопасности. В рамках INPT проводится оценка сетевой инфраструктуры, поиск открытых портов, определение служб, запущенных на серверах, анализ возможных уязвимостей и оценка уровня риска. Этот этап позволяет определить общую картину уязвимостей и проблем, с которыми может столкнуться система. Тестированной системой есть физическая сеть, но иногда мы можем работать с удаленной сетью способом подключению к туннелю или VPN каналу. Все тактики которые я опишу в этой статье, актуальны для обеих случаев.

Представьте, что инженеры, разработавшие корпоративную сеть, сидят с вами за одним столом и демонстрируют вам огромную схему, из которой становится понятно строение зон и подсетей, расположение компонентов и почему сеть устроена именно так. Ваша задача на этапе сбора информации в ходе теста на проникновение заключается в том, чтобы максимально приблизиться к этому уровню понимания без помощи сетевых инженеров.Чем больше информации вы получите, тем выше ваши шансы обнаружить слабое место.

Разные кейсы при сборе информации

В пентесте есть такая штука как анализ видимости сети. То есть мы анализируем что нам дано и что нам надо получить.Для упрощения анализа придумали такие термины как Черный ящик, Белый ящик и Серый ящик.

Еще в мире пентеста, есть два вида Information Gathering: Активный сбор информации и пассивный сбор информации.

К активному сбору информации относится реальный сбор информации про цель способом сетевого общение с ней (определение, сканирование информации) с этим видом сбора информации мы будем сегодня работать. Пассивный сбор информации – сбор информации с отпечатков хостов, целей в сети (Просмотр сетевых логов, дамп сетевого траффика и т.д.).

Ящики:

Черный ящик – кейс когда мы ничего не знаем от атакуемой сети или цели. Мы подключаемся к сети и начинаем собирать полную информацию про сеть.

Серый ящик – кейс когда мы частично имеем хоть какую то информацию об сети (Например: список подсетей, список IP адресов, список ОС)

Белый ящик – кейс когда у нас есть полная информация про сеть, и нам нужно только протестировать ее на безопасность.

С методом черного ящика хакеры встречаются в 80%, особенно при незаконных взломах.

С сером ящиком часто встречаются частные пентестеры которые тестируют инфраструктуру сети на заказ, заказчик предоставляет некоторую информацию про сеть.

Ну а белый ящик – это большая редкость, актуально только при тестировании сети на заказ.

В некоторых случаях нам надо собрать только небольшой список информации про сеть, в некоторых детальный список с информацией про каждый хост, а в некоторых собрать информацию оставшись полностью незаметным в сети.

Об этих всех методах сбора информации мы и поговорим в этой статье!

P.S Советую сразу записывать найденную информацию в заметки, чтобы было легше развиватся при поиске новой информации. Записывайте например: список активных подсетей, список активных хостов в сети, список сетевых служб на портах и вся информация этого рода.

Типичное сканирование сети

Определение активных устройств в сети

Определение – из первых этапов сбора информации, после того как мы подключились к атакуемой сети, мы должны определить:Определение активных устройств в сети

-Подсеть в которой мы находимся

-IP адреса в сети

-Подсети в сети

После сбора информации мы сможем выписать себе список активных IP адресов и рабочих подсетей.

Сперва узнаем подсеть в которой мы находимся, командой

ifconfig, или ipconfigДля быстрого определения активных устройств в подсети будем использовать инструмент nmap с флагом -sn

Тем самым, инструмент выявит активные IP адреса с помощью ICMP пингования. Это работает таким образом: наш компютер отправляет ICMP запрос на хост в сети, если хост выдает нам такой же ICMP ответ это значит что хост активен в сети, а если не отправляет значит такого IP адреса нет, хост выключен, или на нем стоит очень жесткий файрволл (но обходить это также научимся).

Nmap 192.168.88.1/24 -sn (не забудьте изменить подсеть на свою)После вывода мы увидим такую картину:

Теперь мы будем работать с этими IP адресами.

Также мы можем использовать более удобные инструмента, для графического создания карты сети, например Advanced IP Scanner.

Скачать

View hidden content is available for registered users!