D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Издание ZDNet предупреждает, что как минимум одна хак-группа использует уязвимости в VMWare ESXi для атак на виртуальные машины и последующего шифрования виртуальных дисков. Впервые такие атаки были замечены еще осенью прошлого года, и тогда их связывали с активностью операторов малвари RansomExx.

Сразу несколько ИБ-экспертов, с которыми говорили журналисты, полагают, что преступники злоупотребляют багами CVE-2019-5544 и CVE-2020-3992 обнаруженными в VMWare ESXi. Напомню, что это решение позволяет нескольким виртуальным машинам совместно использовать одно и то же хранилище жесткого диска.

Обе вышеупомянутые уязвимости связаны с протоколом SLP, который используется устройствами в одной сети для обнаружения друг друга. По сути, баги позволяют хакерам, находящимся в той же сети, отправлять вредоносные SLP-запросы на устройство ESXi и захватывать контроль над ним.

Так, операторы RansomExx получали доступ к устройству в корпоративной сети, а затем использовали его для дальнейших атак на локальные экземпляры ESXi и шифрования виртуальных жестких дисков, используемых для хранения данных с разных виртуальных машин. Подобные атаки могут спровоцировать настоящий хаос в компании, ведь виртуальные диски ESXi обычно используются для централизации данных из множества других систем.

Информация о таких инцидентах уже не раз появлялась на Reddit, в Twitter, а также об атаках упоминали специалисты на ИБ-конференциях.

https://twitter.com/x/status/1324896051128635392

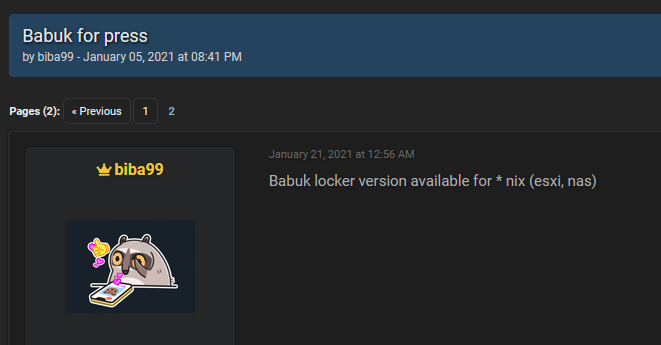

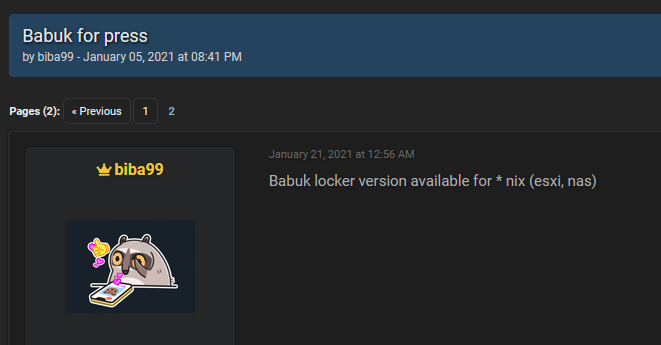

Сообщается, что такой трюк использует как минимум одна группировка, RansomExx (она же Defray777), однако в прошлом месяце авторы вымогателя Babuk Locker тоже упоминали похожие функции в своей малвари, хотя подтвержденных атак пока обнаружено не было.

Системным администраторам, использующим VMWare ESXi, рекомендуется установить патчи, либо вообще отключить поддержку SLP для предотвращения атак, если протокол не используется

Источник: xakep.ru/2021/02/03/esxi-ransomware/

Сразу несколько ИБ-экспертов, с которыми говорили журналисты, полагают, что преступники злоупотребляют багами CVE-2019-5544 и CVE-2020-3992 обнаруженными в VMWare ESXi. Напомню, что это решение позволяет нескольким виртуальным машинам совместно использовать одно и то же хранилище жесткого диска.

Обе вышеупомянутые уязвимости связаны с протоколом SLP, который используется устройствами в одной сети для обнаружения друг друга. По сути, баги позволяют хакерам, находящимся в той же сети, отправлять вредоносные SLP-запросы на устройство ESXi и захватывать контроль над ним.

Так, операторы RansomExx получали доступ к устройству в корпоративной сети, а затем использовали его для дальнейших атак на локальные экземпляры ESXi и шифрования виртуальных жестких дисков, используемых для хранения данных с разных виртуальных машин. Подобные атаки могут спровоцировать настоящий хаос в компании, ведь виртуальные диски ESXi обычно используются для централизации данных из множества других систем.

Информация о таких инцидентах уже не раз появлялась на Reddit, в Twitter, а также об атаках упоминали специалисты на ИБ-конференциях.

https://twitter.com/x/status/1324896051128635392

Сообщается, что такой трюк использует как минимум одна группировка, RansomExx (она же Defray777), однако в прошлом месяце авторы вымогателя Babuk Locker тоже упоминали похожие функции в своей малвари, хотя подтвержденных атак пока обнаружено не было.

Системным администраторам, использующим VMWare ESXi, рекомендуется установить патчи, либо вообще отключить поддержку SLP для предотвращения атак, если протокол не используется

Источник: xakep.ru/2021/02/03/esxi-ransomware/