D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

В этой заметке мы рассмотрим немного техник социальной инженерии, которые можно использовать таргетированно, то есть в тех случаях, когда выбрана точная жертва (человек либо компания). Считается, что таргетированные атаки отнимают побольше времени на подготовку. Из опыта я знаю, что спровоцировать совершить что-то сотку случайных человек легче, чем одного определенного юзер-зверя в организации.

Ладно выше текст не мой, так заумно писать не умею и не хочу, сегодня будет не полностью боевой вариант, но будет, над чем подумать другим и развить данный способ до боевого так скажем в начале разберем атаку под названием browsing-download-attack смысл данной атаки что мы можешь подгрузить жертве файлик, через браузер, чатик и.т.д

Вообще фича интересная и небезопасная, выше два примера — атаки на веб-браузеры которые можно так эксплуатировать, смысл тут прост что данные браузеры, сохранять ранее открытые вкладки, давайте предположим ситуацию зашли на сайт и выключил комп, можно подменить страницу и.т.д

Позже вы поймете почему так издалека захожу, на сегодняшний день все форматы типо (com,exe, scr, jar, msi etc) или типо офисных (doc, docm, xls, xlsm, pub, ppt, pptm, pdf, rtf) в отличии от всех остальных типов файлов, офисные документы вызывают наименьшее кол-во подозрений. Скиньте жертве книгу, курс, мануал, техническое задание, райдер, прайс-лист, договор, расчетную ведомость, приказ, реферат, смету, акт выполненных работ, сценарий... В общем полное раздолье, вариантов можно много накидать, под любого человека, но писать про это уже скучно, если честно и не интересно.

Но сегодня мы рассмотрим способ доставки, через не обычный формат файла .RDP чтобы понять о чем пойдет речь, прочтите в начале внимательно эту статью Rogue RDP – Revisiting автор там много дал подсказок как говориться, но не сам способ реализации как всегда.

В общем там одни плюсы, почти, от обхода почтовых фильтров до Zone.Identifier (MOTW) и это действительно так, мною было проведено много тестов, почты на ура пропускаю такой формат, также почтовые клиенты типо Thunderbird ну как всегда, всеми же любимый школьникамтелеграмм на один клик открывает файл .RDP

Итак, чтобы по порядку, вначале нам надо разобраться что за зверь такой .RDP что внутри основные параметры файлов RDP, сам файл Default.rdp находиться по умолчанию в папки "Мои Документы" профиль пользователя. Обычно, данный файл имеет атрибут "Скрытый" проще всего открыть, блокнотом и посмотреть, что храниться внутри

Пример Default.rdp

Код: Скопировать в буфер обмена

Не много подумав, пришел к выводу что в той статье шла речь, про RDPInception — атака через диски также тыц вектор давно известный, нужны подключенные диски и.т.д в качестве дополнения от меня как мотивировать жертву, подключить диски без подозрения, решение вот какое, запретить копировать файлы по rdp и наоборот разрешать.

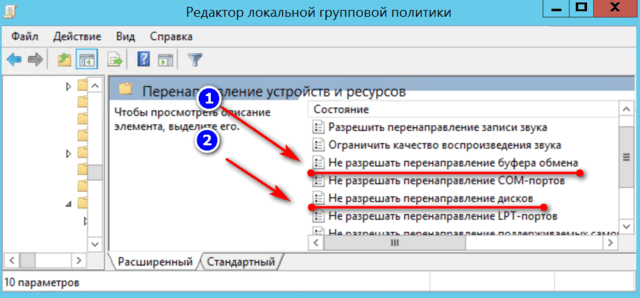

1.gpedit.msc

2.Административные шаблоны

3.Компоненты Windows

4.Службы удалённых рабочих столов

5. Узел сеансов удалённых рабочих столов

6. Перенаправление устройств и ресурсов

7.Включите опции "Не разрешать перенаправление буфера обмена" и "Не разрешать перенаправление дисков".

В чем тут прикол, если хочешь бесплатно заполучить приватный эксплойт

Все, что для этого надо - купить дедик или взять бесплатный Amazon, т.к. это быстро, дешево/бесплатно, надежно. Понадобится буквально 10 минут для того, чтобы поднять собственный сервер и превратить его в honeypot, отлавливающий все попытки про эксплуатировать свежую уязвимость в RDP протоколе, жертва не сможет не чего копировать с вашего злонамеренного дедика, по этому чтобы Скачать

Ладно выше текст не мой, так заумно писать не умею и не хочу, сегодня будет не полностью боевой вариант, но будет, над чем подумать другим и развить данный способ до боевого так скажем в начале разберем атаку под названием browsing-download-attack смысл данной атаки что мы можешь подгрузить жертве файлик, через браузер, чатик и.т.д

Позже вы поймете почему так издалека захожу, на сегодняшний день все форматы типо (com,exe, scr, jar, msi etc) или типо офисных (doc, docm, xls, xlsm, pub, ppt, pptm, pdf, rtf) в отличии от всех остальных типов файлов, офисные документы вызывают наименьшее кол-во подозрений. Скиньте жертве книгу, курс, мануал, техническое задание, райдер, прайс-лист, договор, расчетную ведомость, приказ, реферат, смету, акт выполненных работ, сценарий... В общем полное раздолье, вариантов можно много накидать, под любого человека, но писать про это уже скучно, если честно и не интересно.

Но сегодня мы рассмотрим способ доставки, через не обычный формат файла .RDP чтобы понять о чем пойдет речь, прочтите в начале внимательно эту статью Rogue RDP – Revisiting автор там много дал подсказок как говориться, но не сам способ реализации как всегда.

В общем там одни плюсы, почти, от обхода почтовых фильтров до Zone.Identifier (MOTW) и это действительно так, мною было проведено много тестов, почты на ура пропускаю такой формат, также почтовые клиенты типо Thunderbird ну как всегда, всеми же любимый школьникам

Итак, чтобы по порядку, вначале нам надо разобраться что за зверь такой .RDP что внутри основные параметры файлов RDP, сам файл Default.rdp находиться по умолчанию в папки "Мои Документы" профиль пользователя. Обычно, данный файл имеет атрибут "Скрытый" проще всего открыть, блокнотом и посмотреть, что храниться внутри

Пример Default.rdp

Код: Скопировать в буфер обмена

Код:

screen mode id:i:2

use multimon:i:0

desktopwidth:i:1920

desktopheight:i:1080

session bpp:i:32

winposstr:s:0,1,442,192,1242,792Не много подумав, пришел к выводу что в той статье шла речь, про RDPInception — атака через диски также тыц вектор давно известный, нужны подключенные диски и.т.д в качестве дополнения от меня как мотивировать жертву, подключить диски без подозрения, решение вот какое, запретить копировать файлы по rdp и наоборот разрешать.

Отключить в групповых политиках. Конфигурация компьютер

1.gpedit.msc

2.Административные шаблоны

3.Компоненты Windows

4.Службы удалённых рабочих столов

5. Узел сеансов удалённых рабочих столов

6. Перенаправление устройств и ресурсов

7.Включите опции "Не разрешать перенаправление буфера обмена" и "Не разрешать перенаправление дисков".

В чем тут прикол, если хочешь бесплатно заполучить приватный эксплойт

Все, что для этого надо - купить дедик или взять бесплатный Amazon, т.к. это быстро, дешево/бесплатно, надежно. Понадобится буквально 10 минут для того, чтобы поднять собственный сервер и превратить его в honeypot, отлавливающий все попытки про эксплуатировать свежую уязвимость в RDP протоколе, жертва не сможет не чего копировать с вашего злонамеренного дедика, по этому чтобы Скачать

View hidden content is available for registered users!