D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Приветствую тебя, дорогой читатель!

Заметил такую тенденцию, мануалов по эксплуатации уязвимостей, по пентесту много, но вот мануала

по развитию успеха в корпоративной сети нет.

Буду краток, идея такая - создать серьезный и исчерпывающий мануал по действиям внутри вражеского периметра.

В ру материала не так много, пара - тройка статей, да и зарубежом по этому поводу нас не радуют.

А это говорит о том, что на обеспечение внутренней безопасности обращают намного меньше внимания,

нежели к внешней, не только корпорации, но и исследователи информационной безопасности.

Ну что ж, приступим!

Спойлер: Важно

Несмотря на бытующее мнение о том, что в больших компаниях существует

большое количество уязвимых служб и приложений, которыми злоумышленник

может воспользоваться, атака серьезной корпоротивной сети в одиночку -

дело затратное и требующее от атакующего высокой квалификации в различных

областях ИБ. Но если мы возьмем в расчет ту компанию, которая следит за

своей безопасностью, наличие публичных неисправленных уязвимостей стремится

к нулю, как и успех атакующего. Серьезное внутрикорпоративное проникновение -

это прерогатива исключительно хакерских групп, включающих в себя специалистов

разных областей, способных не только использовать публичные уязвимости,

но и проводить собственные исследования программных продуктов и имеющие

в своем арсенале эксплоиты к 0 и 1 day уязвимостям.

Часть первая. Анализ местоположения.

Успешно атаковав извне, мы попадаем на определенный хост, будь то сервер или клиентский компьютер

рядового клерка. С этого и начинается наше продвижение внутрь.

Как многие уже догодались - первое, но не самое важное как думают некоторые, является повышение

привилегий. Для этого мы собираем всю полезную техническую информацию на хосте:

1) операционная система;

2) ПО установленного на машине;

3) файлы конфигурации;

4) поиск избыточных прав на директории и файлы;

5) запущеные службы и запускаемые по расписанию;

6) логи системы;

7) Открытые порты и запущенные службы на них.

Для сбора информации лично я рекомендую PXEnum. Исходя из найденой информации пробуем повысить

наши привилегии в системе.

Вне зависимости от того, вышло ли у нас повысить привилегии или нет, мы переходим к анализу

файлов на хосте. Поиск конфиденциальной информации, компрометирующей личной, записки, заметки

и любая другая информация которая может быть полезна. Объясню для чего это:

1) информация о рабочих процессах сотрудника может позволить определить его статус в компании;

2) служебная информация в целом может стать плацдармом для атаки на клиентов компании;

3) в записках, заметках могут быть указано например текущее расписание сотрудника или руководства,

режим работы, график дежурств, что может помочь например замаскировать следы нашей активности;

4) номера телефонов, емайлы, факсы отделов - возможность реализовать другой вектор проникновения

с использованием средств социальной инжинерии, а также расширить зону присутствия или в перспективе

получить доступ к конфеденциальной информации;

5) личная информация работника может стать катализатором развития атаки - от использования

социальной инжинерии до прямых угроз, в зависимости от характера информации;

6) логи переписок также могут предоставить нам тонну полезной информации - от расписания и

банальных вопросов в IT отдел(особенно вопросы про пароли и доступы) до обсуждения

приватной информации клиентов и служащих фирмы;

7) личные фотографии, семейные видео, фото-видео корпоративных вечереник могут предоставить

полезную информацию о сотрудниках, их взаимоотношениях, выявить цели для иных векторов проникновения.

На самом деле это не то что неполный список информации, которая сможет помочь в продвижении вглубь,

это капля в море. Анализировать нужно всё, любая мелочь - будь то дата создания файла или его редактирования,

неверно брошеная фраза в личной переписке с колегой о взаимоотношениях с начальством, календарь день рождений

сотрудников, все это может расширить наши возможности при попытке углубления в сеть.

неформальные взаимоотношения между сотрудниками фирмы - потенциальная брешь в обороне.

Следующий этап вторжения возможен только при наличии повышенных привилегий в системе - захват и анализ

сетевых пакетов. Так как в подавляющем большинстве случаев анализ сетевого трафика не возможен

без администраторских привилегий, этот этап возможен только при положительном результате первого.

Для чего это нам нужно? Причины те же что и в предыдущем этапе, поэтому просто перечислю:

1) личные данные служащего;

2) служебные данные служащего;

3) поиск служебных незашифрованых аутентификационных данных;

4) поиск личных незашифрованых аутентификационных данных;

5) анализ деятельности работника - это поможет выявить время обеда, работает ли в целом сотрудник и тд;

6) По работающее с сетью - версии браузеров, почтовые службы, специализированое внутрикорпоративное По и тд.

Следующим и последним этапом в этом разделе - сбор данных об установленом защитном ПО.

Тут наша задача собрать как можно больше информации, вполне вероятно что аналогичное с идетичными

настройками используется и на других хостах подсети. Сбор включает следующую информацию:

1) Наличие антивирусного ПО, версия, частота обновления, режим работы;

2) Наличие фаервола/брэндмауэра, его правил;

3) Наличие систем обнаружения вторжения;

4) Наличие систем антишпионского ПО.

5) Любые другие механизмы и программные продукты для защиты систем(ы).

На этом закончим этап анализа системы на которой мы оказались и сбора информации. Далее попробуем расширить

зону нашего присутствия и закрепления вглубине системы.

Часть вторая. В глубинах корпорации.

Для начала следует заметить, что предыдущая часть будет повторяться вновь и вновь, от хоста к хосту.

Не забываем об этом, и долго и нудно, не пропуская ничего, шаг за шагом анализируем систему.

Чем больше мы о ней знаем - тем выше наши шансы на успех.

Настало время изучить внешний периметр. Я полагаю что ты, дорогой друг, собрал уже некоторую

информацию о подсетях и хостах извне - веб сайт, просканировал подсеть на которой он расположен,

нашел иные веб продукты компании, подчиненые компании, днс сервера. Если нет - то первым делом

рекомендую сделать именно это.

Далее стандарт - сканирование подсети.

1) ping сканирование для обнаружения хостов в сети;

2) сканирование TCP портов и определение работающего на них ПО;

3) сканирование UDP портов и определение работающего на них ПО;

4) определение версий ОС обнаруженных систем.

Суммируем все полученные данные и переходим непосредственно к атаке.

Первое что мы предпримем - при наличии открытых служб ssh, ftp, telnet или любой другой службы,

к которой можно подключится извне, атаку на подбор учетных данных. Об этом написано много,

наверное столько же сколько и об sql инъекциях и атака эта известна еще с доинтернетовской эпохи.

Но почему же спустя столько лет, а это уже немного немало больше 30, такой вариант событий все

еще возможен? Как я упоминал выше, к обеспечению внутренней безопасности относятся с большей халатностью,

нежели внешней. Сисадминам проще поставить легкозапоминаемый простой пароль, нежели каждый месяц

выдумывать небрутабельный пароль. Ведь кто его будет подбирать? Дамочка из юридического?

Начальник отдела по подбору кадров? А если и на сисадминах экономят и взяли на работу студента-эникейщика?

Какая разница, они ведь все равно ничего не делают. Отсюда и результат.

Следующим шагом, который мы предпримем - поиск публичных уязвимостей и эксплоитов для запущеных служб.

Это наверное основной метод продвижения вгубь системы. Наша задача на этом этапе найти публичные эксплоиты.

Если таковых нет, ищем уязвимости без обнародованного эксплоита. В этом случае либо у нас самих, либо под заказ,

есть возможность попытаться воссоздать эксплоит по обнародованным данным. В противном случае - сноска в

самом начале, необходимость специалиста, способного найти уязвимость в нужном продукте возрастает

до небес. Или можно ограничиться покупкой эксплоита к уязвимости, если таковой имеется где-либо в продаже.

попытаться организовать атаку человек по середине. Внимательный читатель обратил внимание, что данную

атаку мы патались реализовать на этапе сбора информации. Сейчас стоит обратить внимание на протокол

NetBIOS. Подробно о таких атаках рассказать довольно сложно, материала много, да и не возьмусь я за это

дело - не те знания. Поэтому переходим к следующему шагу.

Если все предыдущие варианты не дали результатов, остается последний вариант - социальная инженерия.

В зависимости от того как мы попали в систему исходит наш вектор. Если проникновение через веб, стоит

попробовать протроянить кого-то из сотрудников, возможно у них отдельная подсеть в которой нам

повезет больше. Если мы вошли в сеть через сотрудника - возможно стоит попробовать внедрить зловред

кому-то с более конфеденциальными данными, например кому-то из начальства. Вариантов масса и каждый

необходимо продумывать, основываясь на имеющихся данных.

Заключение

Это всего лишь обобщенный мануал по углублению нашего присутствия в системе. Многое не подпадает

под общие принципы и методологию, приходится изобретать на ходу. И о каждом пункте можно

написать отдельную целую статью. Самое главное наверное - изобретательность и смекалка.

Ну и конечно же не сдаватья.

Спасибо за внимание, успехов и удачи вам!

Заметил такую тенденцию, мануалов по эксплуатации уязвимостей, по пентесту много, но вот мануала

по развитию успеха в корпоративной сети нет.

Буду краток, идея такая - создать серьезный и исчерпывающий мануал по действиям внутри вражеского периметра.

В ру материала не так много, пара - тройка статей, да и зарубежом по этому поводу нас не радуют.

А это говорит о том, что на обеспечение внутренней безопасности обращают намного меньше внимания,

нежели к внешней, не только корпорации, но и исследователи информационной безопасности.

Ну что ж, приступим!

Спойлер: Важно

Несмотря на бытующее мнение о том, что в больших компаниях существует

большое количество уязвимых служб и приложений, которыми злоумышленник

может воспользоваться, атака серьезной корпоротивной сети в одиночку -

дело затратное и требующее от атакующего высокой квалификации в различных

областях ИБ. Но если мы возьмем в расчет ту компанию, которая следит за

своей безопасностью, наличие публичных неисправленных уязвимостей стремится

к нулю, как и успех атакующего. Серьезное внутрикорпоративное проникновение -

это прерогатива исключительно хакерских групп, включающих в себя специалистов

разных областей, способных не только использовать публичные уязвимости,

но и проводить собственные исследования программных продуктов и имеющие

в своем арсенале эксплоиты к 0 и 1 day уязвимостям.

Часть первая. Анализ местоположения.

Успешно атаковав извне, мы попадаем на определенный хост, будь то сервер или клиентский компьютер

рядового клерка. С этого и начинается наше продвижение внутрь.

Как многие уже догодались - первое, но не самое важное как думают некоторые, является повышение

привилегий. Для этого мы собираем всю полезную техническую информацию на хосте:

1) операционная система;

2) ПО установленного на машине;

3) файлы конфигурации;

4) поиск избыточных прав на директории и файлы;

5) запущеные службы и запускаемые по расписанию;

6) логи системы;

7) Открытые порты и запущенные службы на них.

Для сбора информации лично я рекомендую PXEnum. Исходя из найденой информации пробуем повысить

наши привилегии в системе.

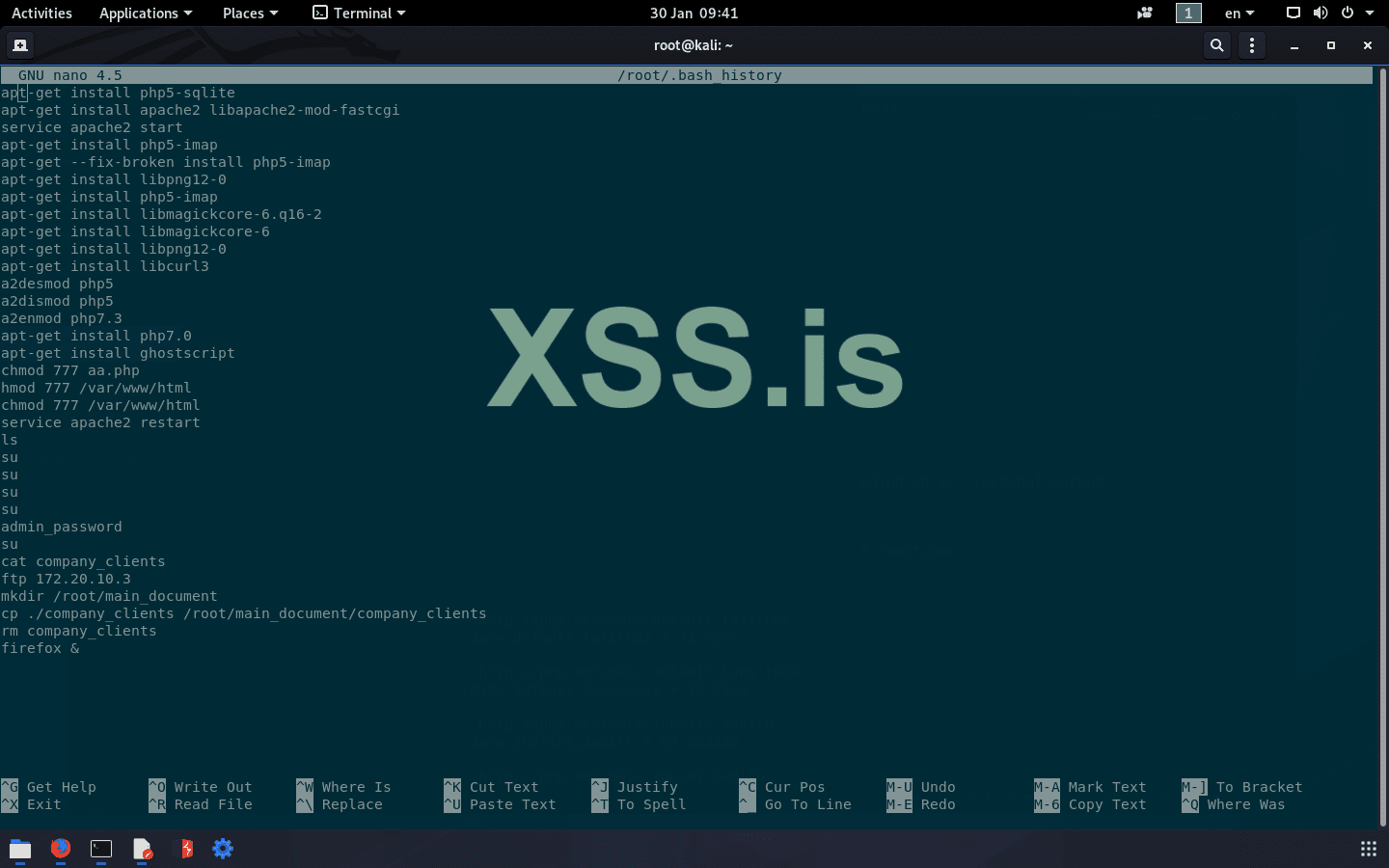

в .bash_history можно найти кое-что интересное

Вне зависимости от того, вышло ли у нас повысить привилегии или нет, мы переходим к анализу

файлов на хосте. Поиск конфиденциальной информации, компрометирующей личной, записки, заметки

и любая другая информация которая может быть полезна. Объясню для чего это:

1) информация о рабочих процессах сотрудника может позволить определить его статус в компании;

2) служебная информация в целом может стать плацдармом для атаки на клиентов компании;

3) в записках, заметках могут быть указано например текущее расписание сотрудника или руководства,

режим работы, график дежурств, что может помочь например замаскировать следы нашей активности;

4) номера телефонов, емайлы, факсы отделов - возможность реализовать другой вектор проникновения

с использованием средств социальной инжинерии, а также расширить зону присутствия или в перспективе

получить доступ к конфеденциальной информации;

5) личная информация работника может стать катализатором развития атаки - от использования

социальной инжинерии до прямых угроз, в зависимости от характера информации;

6) логи переписок также могут предоставить нам тонну полезной информации - от расписания и

банальных вопросов в IT отдел(особенно вопросы про пароли и доступы) до обсуждения

приватной информации клиентов и служащих фирмы;

7) личные фотографии, семейные видео, фото-видео корпоративных вечереник могут предоставить

полезную информацию о сотрудниках, их взаимоотношениях, выявить цели для иных векторов проникновения.

На самом деле это не то что неполный список информации, которая сможет помочь в продвижении вглубь,

это капля в море. Анализировать нужно всё, любая мелочь - будь то дата создания файла или его редактирования,

неверно брошеная фраза в личной переписке с колегой о взаимоотношениях с начальством, календарь день рождений

сотрудников, все это может расширить наши возможности при попытке углубления в сеть.

неформальные взаимоотношения между сотрудниками фирмы - потенциальная брешь в обороне.

Следующий этап вторжения возможен только при наличии повышенных привилегий в системе - захват и анализ

сетевых пакетов. Так как в подавляющем большинстве случаев анализ сетевого трафика не возможен

без администраторских привилегий, этот этап возможен только при положительном результате первого.

Для чего это нам нужно? Причины те же что и в предыдущем этапе, поэтому просто перечислю:

1) личные данные служащего;

2) служебные данные служащего;

3) поиск служебных незашифрованых аутентификационных данных;

4) поиск личных незашифрованых аутентификационных данных;

5) анализ деятельности работника - это поможет выявить время обеда, работает ли в целом сотрудник и тд;

6) По работающее с сетью - версии браузеров, почтовые службы, специализированое внутрикорпоративное По и тд.

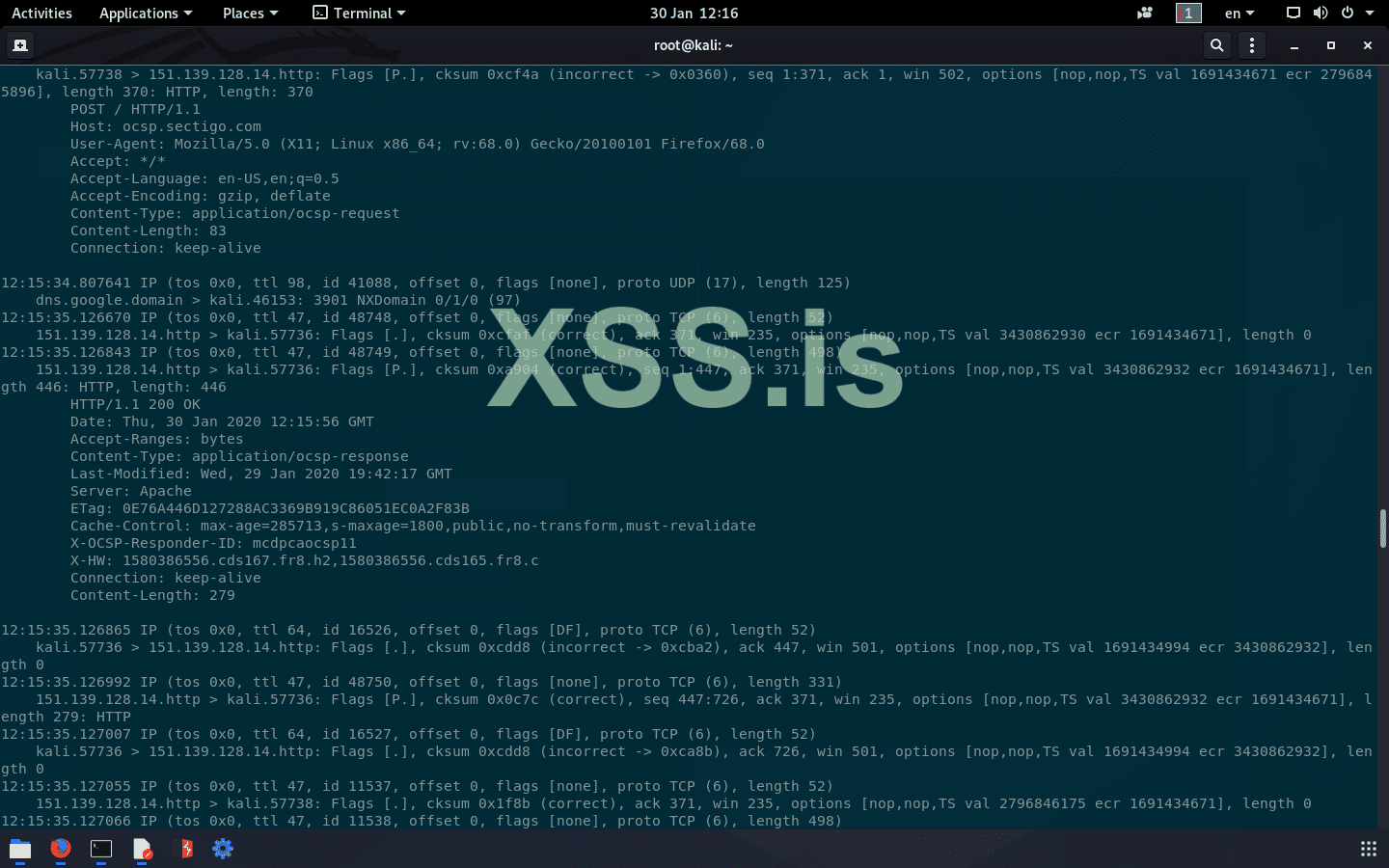

tcpdump - лучший друг хакера

Следующим и последним этапом в этом разделе - сбор данных об установленом защитном ПО.

Тут наша задача собрать как можно больше информации, вполне вероятно что аналогичное с идетичными

настройками используется и на других хостах подсети. Сбор включает следующую информацию:

1) Наличие антивирусного ПО, версия, частота обновления, режим работы;

2) Наличие фаервола/брэндмауэра, его правил;

3) Наличие систем обнаружения вторжения;

4) Наличие систем антишпионского ПО.

5) Любые другие механизмы и программные продукты для защиты систем(ы).

На этом закончим этап анализа системы на которой мы оказались и сбора информации. Далее попробуем расширить

зону нашего присутствия и закрепления вглубине системы.

Часть вторая. В глубинах корпорации.

Для начала следует заметить, что предыдущая часть будет повторяться вновь и вновь, от хоста к хосту.

Не забываем об этом, и долго и нудно, не пропуская ничего, шаг за шагом анализируем систему.

Чем больше мы о ней знаем - тем выше наши шансы на успех.

Настало время изучить внешний периметр. Я полагаю что ты, дорогой друг, собрал уже некоторую

информацию о подсетях и хостах извне - веб сайт, просканировал подсеть на которой он расположен,

нашел иные веб продукты компании, подчиненые компании, днс сервера. Если нет - то первым делом

рекомендую сделать именно это.

Далее стандарт - сканирование подсети.

1) ping сканирование для обнаружения хостов в сети;

2) сканирование TCP портов и определение работающего на них ПО;

3) сканирование UDP портов и определение работающего на них ПО;

4) определение версий ОС обнаруженных систем.

Суммируем все полученные данные и переходим непосредственно к атаке.

Первое что мы предпримем - при наличии открытых служб ssh, ftp, telnet или любой другой службы,

к которой можно подключится извне, атаку на подбор учетных данных. Об этом написано много,

наверное столько же сколько и об sql инъекциях и атака эта известна еще с доинтернетовской эпохи.

Но почему же спустя столько лет, а это уже немного немало больше 30, такой вариант событий все

еще возможен? Как я упоминал выше, к обеспечению внутренней безопасности относятся с большей халатностью,

нежели внешней. Сисадминам проще поставить легкозапоминаемый простой пароль, нежели каждый месяц

выдумывать небрутабельный пароль. Ведь кто его будет подбирать? Дамочка из юридического?

Начальник отдела по подбору кадров? А если и на сисадминах экономят и взяли на работу студента-эникейщика?

Какая разница, они ведь все равно ничего не делают. Отсюда и результат.

Следующим шагом, который мы предпримем - поиск публичных уязвимостей и эксплоитов для запущеных служб.

Это наверное основной метод продвижения вгубь системы. Наша задача на этом этапе найти публичные эксплоиты.

Если таковых нет, ищем уязвимости без обнародованного эксплоита. В этом случае либо у нас самих, либо под заказ,

есть возможность попытаться воссоздать эксплоит по обнародованным данным. В противном случае - сноска в

самом начале, необходимость специалиста, способного найти уязвимость в нужном продукте возрастает

до небес. Или можно ограничиться покупкой эксплоита к уязвимости, если таковой имеется где-либо в продаже.

ZDI - один из центров торговли эксплоитами

Если все вышеперечисленное не дало результатов, можно прибегнуть к атакам на различные протоколы и

попытаться организовать атаку человек по середине. Внимательный читатель обратил внимание, что данную

атаку мы патались реализовать на этапе сбора информации. Сейчас стоит обратить внимание на протокол

NetBIOS. Подробно о таких атаках рассказать довольно сложно, материала много, да и не возьмусь я за это

дело - не те знания. Поэтому переходим к следующему шагу.

Если все предыдущие варианты не дали результатов, остается последний вариант - социальная инженерия.

В зависимости от того как мы попали в систему исходит наш вектор. Если проникновение через веб, стоит

попробовать протроянить кого-то из сотрудников, возможно у них отдельная подсеть в которой нам

повезет больше. Если мы вошли в сеть через сотрудника - возможно стоит попробовать внедрить зловред

кому-то с более конфеденциальными данными, например кому-то из начальства. Вариантов масса и каждый

необходимо продумывать, основываясь на имеющихся данных.

Заключение

Это всего лишь обобщенный мануал по углублению нашего присутствия в системе. Многое не подпадает

под общие принципы и методологию, приходится изобретать на ходу. И о каждом пункте можно

написать отдельную целую статью. Самое главное наверное - изобретательность и смекалка.

Ну и конечно же не сдаватья.

Спасибо за внимание, успехов и удачи вам!