D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

1.Вступление

Pivoting – этап постэксплуатации при пентесте, при котором мы закрепляемся в системе (ставим точку опоры).

В ходе пентеста, хакер может начать с компьютера или устройства, который ему удалось взломать, например, путем эксплуатации уязвимости или получения доступа. Затем, используя полученный доступ, исследователь ищет дополнительные цели внутри сети, чтобы расширить свои привилегии или обойти ограничения безопасности.

Виды Pivoting-a которые мы будем описывать с этой статье:

С помощью тактик об которым мы поговорим сегодня мы сможем:

(Мы можем проводить pivoting для закрепления в локальной сети после физического подключения к ней через ethernet или wifi, а также для получения доступа к удаленной сети, например когда нам нужно пропентестить сетку в юсе, а у нас есть только доступ к веб панели роутера.)

Эта тактика сетевого pivoting-a работает в 80% в отличии от поднятия VPN сервера, потому что функция настройки проброса портов есть почти во всех моделях и админках роутеров.

Принцип работы метода проброса портов (port forwarding) в пентесте с использованием роутеров:

1. Получение доступа к админке роутера:

Сперва определяем сетевое оборудование, сканируем уязвимости, эксплуатируем их или брутим и получаем доступ Детально про взлом сетевого оборудования вы можете прочитать в моей статье “Марштест! Мини гайд по пентесту сетевого оборудования” https://xss.is/threads/87369/

Детально про взлом сетевого оборудования вы можете прочитать в моей статье “Марштест! Мини гайд по пентесту сетевого оборудования” https://xss.is/threads/87369/

2. Настройка проброса портов: В административной панели находим соответствующую настройку для проброса портов. Обычно это настраивается в разделе "Port Forwarding" или "Virtual Server" роутера. Настройка проходит через такие этапы: мы указываем внешний порт (который будет доступен с внешней сети) и внутренний IP-адрес и порт устройства или сервера внутри сети, к которому требуется получить доступ.

3. Проверка доступа: После настройки проброса портов, мы должны проверить правильно ли все мы сделали, используя например Nmap.

Внутренний IP адрес – это адрес роутера:порт который мы указали в настройках Port Forwading.

Если все нормально сканируется и пингуется, значит мы удачно прокинули доступ к устройству за NAT-ом. Проведя такую настройку со всеми устройствами в сети, мы сможем коммуницировать со всей сетью, кроме L2 уровня, то есть доступа к сетевым атакам (Снифф трафика, MITM, ARP Spoof) у нас нету.

После настройки проброса портов внутрь, мы можем проводить сканирование и атаки на устройства внутри сети (В общем полная коммуникация с устройствами за NAT-ом)

Учтите, что пробрасывать на порт устройства надо тот порт, на котором не работает никакая служба.

1. Подключаемся к административной панели роутера, введя IP-адрес роутера в адресной строке нашего веб-браузера. Обычно это 192.168.0.1 или 192.168.1.1. Если мы не знаем IP-адрес роутера, мы можем найти его в настройках сетевого подключения нашего компьютера.

2. Затем мы вводим учетные данные для входа в административную панель роутера. Эту информацию мы можем узнать после взлома админ панели с помощью брутфорса или сплоита.

3. Ищем раздел Port Forwarding или Virtual Server в админке роутера. Этот раздел может находиться в меню Advanced, Network Settings или Firewall. Мы просматриваем доступные разделы настроек, чтобы найти нужный раздел.

После нахождения раздела Port Forwarding или Virtual Server, мы нажимаем на кнопку Add или New чтобы создать новое правило проброса портов.

Затем мы вводим следующие параметры:

В конце мы перезагружаем роутер, чтобы применить внесенные изменения.

Помните, что для каждой модели роутера могут существовать некоторые отличия в названиях разделов и расположении настроек.

ASUS

1.Подключаемся к административной панели роутера ASUS, через веб панель введя IP-адрес роутера в адресной строке веб-браузера.

2.Находим раздел Advanced Settings (Дополнительные настройки) или WAN в меню настроек роутера.

3.В разделе Port Forwarding (Проброс портов) или Virtual Server (Виртуальный сервер) мы создаем новое правило проброса портов. Мы указываем внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер, чтобы применить изменения.

TP-Link

1.Входим в админку роутера TP-Link, через веб панель используя IP-адрес роутера и учетные данные администратора.

2.Находим раздел "Forwarding" (Проброс портов) или Virtual Servers в меню настроек.

3.Создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер.

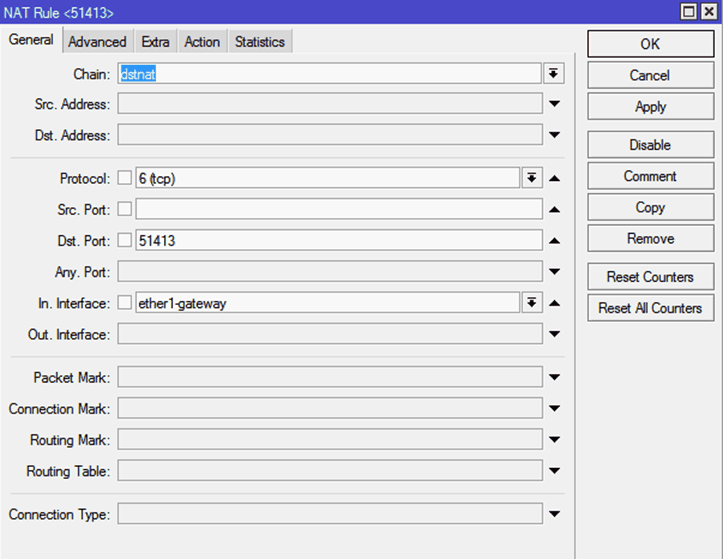

MikroTik

1.Подключаемся к админке роутера MikroTik используя веб панель или Winbox.

2.Находим раздел "IP" (Сеть) и выбираем Firewall.

3.В разделе NAT создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Применяем настройки и перезагружаем роутер.

Cisco

1.Входим в командную строку роутера Cisco, используя SSH, Telnet или консольный кабель.

2.Используя команду "ip nat inside source static tcp [внутренний IP] [внутренний порт] [внешний IP] [внешний порт]" настраиваем проброс порта.

3.Сохраняем настройки.

Zyxel

1.Входим в админку роутера Zyxel, используя IP-адрес роутера и учетные данные администратора.

2.Находим раздел Network или Port Forwarding (Проброс портов) в меню настроек.

3.Создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер.

Netgear

1.Подключаемся к административной панели роутера Netgear, введя IP-адрес роутера в адресной строке веб-браузера.

2.Находим раздел Advanced (Дополнительно) или Port Forwarding (Проброс портов) в меню настроек.

3.Создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер.

Функция VPN-сервера служит для обеспечения безопасного и зашифрованного удаленного доступа к сети. Она предоставляет возможность установить защищенное соединение между удаленным клиентом и целевой сетью, создавая виртуальную приватную сеть через общедоступную сеть, такую как Интернет.

Путем установки VPN-соединения с VPN-сервером, пользователь получает возможность присоединиться к целевой сети через защищенный канал. Весь трафик между клиентом и сервером VPN шифруется. Это позволяет пользователям работать удаленно, подключаться к внутренним ресурсам компании и передавать данные через общедоступные сети.

В контексте сетевого пивотинга, функция VPN-сервера может быть использована для создания защищенного и шифрованного канала между нами целевой сетью. Хакер, имея доступ к веб панели роутера внутри целевой сети, может использовать VPN-соединение, чтобы пробраться дальше в сеть и получить доступ к другим узлам и системам. VPN-соединение обеспечивает конфиденциальность и шифрование трафика, что делает его более сложным для обнаружения.

Если роутер имеет функцию ВПН сервера , можно удаленно попасть в локальную сеть. Многие новые модели имеют эту функцию уже в прошивке с завода.

Как это работает – ВПН сервер по дефолту поднимается в своей закрытой подсети , но подняв этот впн сервер в подсети где у нас находятся все устройства , подключившись к этому впн-ну мы как попадем в эту подсеть и будем иметь доступ к устройствам.

Способ №1: Сперва нам нужно ограничить пул адресов в подсети со всеми устройствами чтобы не было конфликтов с DHCP сервером.

Далее идем в настройки впн-а и поднимаем впн сервер , в настройках сервера выбираем ту подсеть в которой мы редактировали пул адресов. Но начиная с IP адреса до которого мы ограничили пул.

Способ №2: Поднимаем впн сервер с дефолт настройками , заходим в раздел Route (маршруты) , и настраиваем все маршруты таким образом , чтобы они проходили через наш впн сервер (Подсеть с впн-ом).

Этот способ будет актуален не на всех моделях роутеров , но например на Mikrotik он будет работать очень хорошо.

PPtP VPN - это протокол, используемый для создания защищенного соединения между удаленным клиентом и VPN-сервером. Он был разработан Microsoft и стал одним из самых распространенных.

OpenVPN - Он предоставляет возможность безопасного и зашифрованного соединения между удаленным клиентом и VPN-сервером. OpenVPN обеспечивает высокий уровень безопасности и может работать на различных операционных системах, делая его одним из наиболее популярных протоколов VPN.

Эти два протокола VPN очень часто встроенны в роутерах по умолчанию , по этому мы их используем.

Настройка будет происходить через админ панель роутера , нам надо 2 пункта , настройка VPN сервера и настройка DHCP.

Зайдите в административную панель роутера, открыв веб-браузер и введите IP-адрес шлюза, который можно найти в разделе Advanced/LAN.

Перейдите в раздел настройки DHCP и ограничьте пул IP-адресов до нужного диапазона, например, 192.168.0.199.

Зайдите в раздел настройки VPN сервера и создайте новое VPN-соединение в подсети, где находятся устройства, с которыми вы хотите работать. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с использованием соответствующего клиента на вашем устройстве.

ASUS:

Откройте административную панель роутера, введя IP-адрес шлюза в веб-браузере.

В разделе Advanced/LAN найдите IP-адрес шлюза.

Перейдите в раздел DHCP и установите ограничение пула IP-адресов до желаемого диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

MikroTik:

Войдите в веб-интерфейс роутера MikroTik, введя IP-адрес шлюза в веб-браузере.

Перейдите в раздел IP/DHCP Server и ограничьте пул IP-адресов до нужного диапазона, например, 192.168.0.199.

Перейдите в раздел PPP/Interface и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

D-Link:

Зайдите в административную панель роутера D-Link, открыв веб-браузер и введя IP-адрес шлюза.

Перейдите в раздел DHCP и ограничьте пул IP-адресов до нужного диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

Netgear:

Войдите в административную панель роутера Netgear, открыв веб-браузер и введя IP-адрес шлюза.

Перейдите в раздел Advanced/LAN Setup и найдите IP-адрес шлюза.

Перейдите в раздел DHCP и установите ограничение пула IP-адресов до желаемого диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

Cisco:

Используйте программное обеспечение Cisco для управления роутером и настройки VPN. Подключитесь к устройству с помощью консольного кабеля или удаленного доступа.

Настройте DHCP и ограничьте пул IP-адресов до нужного диапазона.

Создайте VPN-соединение в подсети, где находятся нужные вам устройства, указав IP-адрес после ограниченного диапазона адресов.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

ZyXEL:

Откройте административную панель роутера ZyXEL, введя IP-адрес шлюза в веб-браузере.

Перейдите в раздел LAN и найдите IP-адрес шлюза.

Перейдите в раздел DHCP и установите ограничение пула IP-адресов до желаемого диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

После удачного запуска VPN сервера с нашими настройками, нам нужно к нему подключиться, в случае с OpenVPN, мы должны выкачать конфиг файл и запустить его через OpenVPN клиент. Скачать

- Кратко про Pivoting

- Возможности и актуальность сетевого пивотинга

- Как работает метод проброса портов внутрь

- Проводим Port forwarding на разных админках роутеров

- Как функция впн сервера поможет нам пробраться в сеть

- Разные виды впн и как прокидать через них траффик

- Попадаем в сеть через разные админки роутеров

- Что делать если на роутере нет функции впн?

- Знакомство с протоколом GRE

- Как работает GRE туннель

- Построение туннеля на Cisco и Mikrotik

- Как добывать сети из админок роутеров

- Нюансы и проблемы при сетевом пивотинге

- Рекомендации по безопасности и анонимности

Вступление

Кратко про Pivoting

Кратко про Pivoting

Pivoting – этап постэксплуатации при пентесте, при котором мы закрепляемся в системе (ставим точку опоры).

В ходе пентеста, хакер может начать с компьютера или устройства, который ему удалось взломать, например, путем эксплуатации уязвимости или получения доступа. Затем, используя полученный доступ, исследователь ищет дополнительные цели внутри сети, чтобы расширить свои привилегии или обойти ограничения безопасности.

Виды Pivoting-a которые мы будем описывать с этой статье:

- Pivoting с использованием одного заражённого узла в сети

- Pivoting с использованием нескольких узлов в сети.

- Network Pivoting, закрепление в локальной сети.

Возможности и актуальность сетевого пивотинга

Сегодня мы рассмотрим такой вид pivoting-a как сетевой pivoting. Network pivoting это вид pivoting-a при котором мы подкрепляем доступ к сети, или сетевому оборудованию.С помощью тактик об которым мы поговорим сегодня мы сможем:

- Проникать в локальную сеть имея только доступ к админке роутера

- Проводить L2 атаки в удаленной локальной сети

- Атаковать устройства в удаленной локальной сети

(Мы можем проводить pivoting для закрепления в локальной сети после физического подключения к ней через ethernet или wifi, а также для получения доступа к удаленной сети, например когда нам нужно пропентестить сетку в юсе, а у нас есть только доступ к веб панели роутера.)

Port forwarding

Как работает метод проброса портов внутрь

Port forwarding (проброс портов) - это метод, используемый в пентесте для направления сетевого трафика, предназначенного для определенного порта на внешнем роутере или между сетями, на определенный порт внутреннего устройства или сервера. Это позволяет хакеру получить доступ к определенным службам, работающим внутри сети, которые обычно не доступны напрямую извне.Как работает метод проброса портов внутрь

Эта тактика сетевого pivoting-a работает в 80% в отличии от поднятия VPN сервера, потому что функция настройки проброса портов есть почти во всех моделях и админках роутеров.

Принцип работы метода проброса портов (port forwarding) в пентесте с использованием роутеров:

1. Получение доступа к админке роутера:

Сперва определяем сетевое оборудование, сканируем уязвимости, эксплуатируем их или брутим и получаем доступ

2. Настройка проброса портов: В административной панели находим соответствующую настройку для проброса портов. Обычно это настраивается в разделе "Port Forwarding" или "Virtual Server" роутера. Настройка проходит через такие этапы: мы указываем внешний порт (который будет доступен с внешней сети) и внутренний IP-адрес и порт устройства или сервера внутри сети, к которому требуется получить доступ.

3. Проверка доступа: После настройки проброса портов, мы должны проверить правильно ли все мы сделали, используя например Nmap.

Внутренний IP адрес – это адрес роутера:порт который мы указали в настройках Port Forwading.

Если все нормально сканируется и пингуется, значит мы удачно прокинули доступ к устройству за NAT-ом. Проведя такую настройку со всеми устройствами в сети, мы сможем коммуницировать со всей сетью, кроме L2 уровня, то есть доступа к сетевым атакам (Снифф трафика, MITM, ARP Spoof) у нас нету.

После настройки проброса портов внутрь, мы можем проводить сканирование и атаки на устройства внутри сети (В общем полная коммуникация с устройствами за NAT-ом)

Учтите, что пробрасывать на порт устройства надо тот порт, на котором не работает никакая служба.

Проводим Port forwarding на разных админках роутеров

Общий мануал (Основан на практике настройки разных админок)

Общий мануал (Основан на практике настройки разных админок)

1. Подключаемся к административной панели роутера, введя IP-адрес роутера в адресной строке нашего веб-браузера. Обычно это 192.168.0.1 или 192.168.1.1. Если мы не знаем IP-адрес роутера, мы можем найти его в настройках сетевого подключения нашего компьютера.

2. Затем мы вводим учетные данные для входа в административную панель роутера. Эту информацию мы можем узнать после взлома админ панели с помощью брутфорса или сплоита.

3. Ищем раздел Port Forwarding или Virtual Server в админке роутера. Этот раздел может находиться в меню Advanced, Network Settings или Firewall. Мы просматриваем доступные разделы настроек, чтобы найти нужный раздел.

После нахождения раздела Port Forwarding или Virtual Server, мы нажимаем на кнопку Add или New чтобы создать новое правило проброса портов.

Затем мы вводим следующие параметры:

- Внешний порт (External Port): Мы указываем порт, по которому внешние пользователи будут подключаться к нашей сети.

- Внутренний порт (Internal Port): Мы указываем порт, к которому будет перенаправлен трафик внутри нашей сети.

- Протокол (Protocol): Мы выбираем протокол, TCP или UDP, или выбираем опцию "Both" (Оба), если нам нужно пробросить оба протокола.

- Внутренний IP-адрес (Internal IP Address): Мы указываем IP-адрес устройства или сервера в нашей сети, к которому требуется перенаправить трафик.

В конце мы перезагружаем роутер, чтобы применить внесенные изменения.

Помните, что для каждой модели роутера могут существовать некоторые отличия в названиях разделов и расположении настроек.

ASUS

1.Подключаемся к административной панели роутера ASUS, через веб панель введя IP-адрес роутера в адресной строке веб-браузера.

2.Находим раздел Advanced Settings (Дополнительные настройки) или WAN в меню настроек роутера.

3.В разделе Port Forwarding (Проброс портов) или Virtual Server (Виртуальный сервер) мы создаем новое правило проброса портов. Мы указываем внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер, чтобы применить изменения.

TP-Link

1.Входим в админку роутера TP-Link, через веб панель используя IP-адрес роутера и учетные данные администратора.

2.Находим раздел "Forwarding" (Проброс портов) или Virtual Servers в меню настроек.

3.Создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер.

MikroTik

1.Подключаемся к админке роутера MikroTik используя веб панель или Winbox.

2.Находим раздел "IP" (Сеть) и выбираем Firewall.

3.В разделе NAT создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Применяем настройки и перезагружаем роутер.

Cisco

1.Входим в командную строку роутера Cisco, используя SSH, Telnet или консольный кабель.

2.Используя команду "ip nat inside source static tcp [внутренний IP] [внутренний порт] [внешний IP] [внешний порт]" настраиваем проброс порта.

3.Сохраняем настройки.

Zyxel

1.Входим в админку роутера Zyxel, используя IP-адрес роутера и учетные данные администратора.

2.Находим раздел Network или Port Forwarding (Проброс портов) в меню настроек.

3.Создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер.

Netgear

1.Подключаемся к административной панели роутера Netgear, введя IP-адрес роутера в адресной строке веб-браузера.

2.Находим раздел Advanced (Дополнительно) или Port Forwarding (Проброс портов) в меню настроек.

3.Создаем новое правило проброса портов, указывая внешний и внутренний порты, протокол и внутренний IP-адрес устройства.

4.Сохраняем настройки и перезагружаем роутер.

Поднятие VPN сервера

Как функция впн сервера поможет нам пробраться в сеть

Как функция впн сервера поможет нам пробраться в сеть

Функция VPN-сервера служит для обеспечения безопасного и зашифрованного удаленного доступа к сети. Она предоставляет возможность установить защищенное соединение между удаленным клиентом и целевой сетью, создавая виртуальную приватную сеть через общедоступную сеть, такую как Интернет.

Путем установки VPN-соединения с VPN-сервером, пользователь получает возможность присоединиться к целевой сети через защищенный канал. Весь трафик между клиентом и сервером VPN шифруется. Это позволяет пользователям работать удаленно, подключаться к внутренним ресурсам компании и передавать данные через общедоступные сети.

В контексте сетевого пивотинга, функция VPN-сервера может быть использована для создания защищенного и шифрованного канала между нами целевой сетью. Хакер, имея доступ к веб панели роутера внутри целевой сети, может использовать VPN-соединение, чтобы пробраться дальше в сеть и получить доступ к другим узлам и системам. VPN-соединение обеспечивает конфиденциальность и шифрование трафика, что делает его более сложным для обнаружения.

Если роутер имеет функцию ВПН сервера , можно удаленно попасть в локальную сеть. Многие новые модели имеют эту функцию уже в прошивке с завода.

Как это работает – ВПН сервер по дефолту поднимается в своей закрытой подсети , но подняв этот впн сервер в подсети где у нас находятся все устройства , подключившись к этому впн-ну мы как попадем в эту подсеть и будем иметь доступ к устройствам.

Способ №1: Сперва нам нужно ограничить пул адресов в подсети со всеми устройствами чтобы не было конфликтов с DHCP сервером.

Далее идем в настройки впн-а и поднимаем впн сервер , в настройках сервера выбираем ту подсеть в которой мы редактировали пул адресов. Но начиная с IP адреса до которого мы ограничили пул.

Способ №2: Поднимаем впн сервер с дефолт настройками , заходим в раздел Route (маршруты) , и настраиваем все маршруты таким образом , чтобы они проходили через наш впн сервер (Подсеть с впн-ом).

Этот способ будет актуален не на всех моделях роутеров , но например на Mikrotik он будет работать очень хорошо.

Разные виды впн и как прокидать через них траффик

Впны с которыми мы будем сегодня работать – pptp , ovpn.PPtP VPN - это протокол, используемый для создания защищенного соединения между удаленным клиентом и VPN-сервером. Он был разработан Microsoft и стал одним из самых распространенных.

OpenVPN - Он предоставляет возможность безопасного и зашифрованного соединения между удаленным клиентом и VPN-сервером. OpenVPN обеспечивает высокий уровень безопасности и может работать на различных операционных системах, делая его одним из наиболее популярных протоколов VPN.

Эти два протокола VPN очень часто встроенны в роутерах по умолчанию , по этому мы их используем.

Настройка будет происходить через админ панель роутера , нам надо 2 пункта , настройка VPN сервера и настройка DHCP.

Попадаем в сеть через разные админки роутеров

Общий шаблон поднятия и настройки VPN:- Заходим в админ панель роутера

- Переходим в раздел Advanced/LAN и смотрим какой айпишник выставлен у шлюза

- Далее исходя из айпишника идем в раздел настройки DHCP и ограничиваем пул IP адресов, например до 192.168.0.199

- Далее идем в настройки VPN сервера и поднимаем его в той подсети, где устройства, с которыми нам надо работать, но вводим айпи после того значения, после которого мы ограничили пул адресов, в нашем случае это 192.168.0.220.

- Готово, теперь поднимаем ВПН сервер и конектимся к нему, после удачного коннекта мы попадем в локалку.

Зайдите в административную панель роутера, открыв веб-браузер и введите IP-адрес шлюза, который можно найти в разделе Advanced/LAN.

Перейдите в раздел настройки DHCP и ограничьте пул IP-адресов до нужного диапазона, например, 192.168.0.199.

Зайдите в раздел настройки VPN сервера и создайте новое VPN-соединение в подсети, где находятся устройства, с которыми вы хотите работать. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с использованием соответствующего клиента на вашем устройстве.

ASUS:

Откройте административную панель роутера, введя IP-адрес шлюза в веб-браузере.

В разделе Advanced/LAN найдите IP-адрес шлюза.

Перейдите в раздел DHCP и установите ограничение пула IP-адресов до желаемого диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

MikroTik:

Войдите в веб-интерфейс роутера MikroTik, введя IP-адрес шлюза в веб-браузере.

Перейдите в раздел IP/DHCP Server и ограничьте пул IP-адресов до нужного диапазона, например, 192.168.0.199.

Перейдите в раздел PPP/Interface и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

D-Link:

Зайдите в административную панель роутера D-Link, открыв веб-браузер и введя IP-адрес шлюза.

Перейдите в раздел DHCP и ограничьте пул IP-адресов до нужного диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

Netgear:

Войдите в административную панель роутера Netgear, открыв веб-браузер и введя IP-адрес шлюза.

Перейдите в раздел Advanced/LAN Setup и найдите IP-адрес шлюза.

Перейдите в раздел DHCP и установите ограничение пула IP-адресов до желаемого диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

Cisco:

Используйте программное обеспечение Cisco для управления роутером и настройки VPN. Подключитесь к устройству с помощью консольного кабеля или удаленного доступа.

Настройте DHCP и ограничьте пул IP-адресов до нужного диапазона.

Создайте VPN-соединение в подсети, где находятся нужные вам устройства, указав IP-адрес после ограниченного диапазона адресов.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

ZyXEL:

Откройте административную панель роутера ZyXEL, введя IP-адрес шлюза в веб-браузере.

Перейдите в раздел LAN и найдите IP-адрес шлюза.

Перейдите в раздел DHCP и установите ограничение пула IP-адресов до желаемого диапазона, например, 192.168.0.199.

Зайдите в раздел VPN-сервера и создайте новое VPN-соединение в подсети, где находятся нужные вам устройства. Укажите IP-адрес после ограниченного диапазона адресов, например, 192.168.0.220.

Сохраните настройки и запустите VPN-сервер. Подключитесь к VPN с помощью соответствующего клиента на вашем устройстве.

После удачного запуска VPN сервера с нашими настройками, нам нужно к нему подключиться, в случае с OpenVPN, мы должны выкачать конфиг файл и запустить его через OpenVPN клиент. Скачать

View hidden content is available for registered users!