D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Всех приветствую!

В первой части статьи мы рассмотрели такие аспекты охоты на криптолохматых как:

- подготовка (аккаунты и прогрев)

- парс (на примере OpenSea)

- разведка (чек баланса, сбор базовой инфы)

Многие спросили меня, а что же делать дальше?

Сегодня я расскажу о нескольких интересных векторах атаки типа Spear phishing.

1. Начну я с одного из способов который я и мой коллега открыли случайным образом. В результате мы можем заставить Chrome перенаправлять пользователей с легитимного сайта на НАШ фишинговый.

Предыстория для понимания процесса:

- Мы выбрали нишевый сайт музыкальной NFT-коллекции

- Сделали точную копию без изменений, заменили ссылки на социальные сети на свои (фейковые)

- Главную кнопку на сайте сделали ведущей на WalletConnect (подключили дрейнер)

- В качестве трафика использовали Twitter Ads (даже без кло в качестве эксперимента)

- ВНИМАНИЕ - домен отличался от легитимного лишь ОТСУТСТВИЕМ 1 БУКВЫ в середине

- Организовали небольшой тестовый пролив

Примечание: оригинальная коллекция/сайт были уже малопопулярны на тот момент, когда мы решили пролить на фейк, соответственно их сайт также был малопосещаемым.

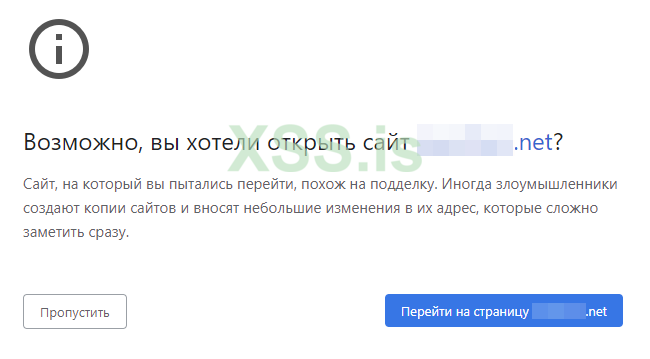

Результат: посещаемость фейка из-за пролива стала выше (наш фейк хорошо индексировался), при посещении ОРИГИНАЛЬНОГО сайта Chrome стал выдавать алерт:

Предположение почему так могло произойти:

- возможно алгоритмы Google определяют фишинговые сайты с минимально-отличимыми доменами на основе своих факторов репутации, таких как посещаемость.

Почему Google не изучает архивные копии, дату регистрации домена и тому подобное? Не знаю.

НО этот способ работает и мы уже разместили большое количество ловушек на NFT-проектах, которые были немного забыты и снимаем поклевку :smile10:

:smile10:

СЛИЛ ВАМ РАБОЧИЙ СПОСОБ - ИСПОЛЬЗУЙТЕ

(возможно вы найдете применение и в других областях, не только NFT)

Таким образом вы можете генерировать траффик напрямую:

- С официальных Twitter-аккаунтов (там часто закрепляют ссылку)

- Из поисковой выдачи

- Из описания на YouTube, Instagram и т.п.

Так как теперь легитимный адрес будет направлять всех на ваш ФИШ

2. Вкатываемся в ленту выдачи Twitter.

Этот способ я упомянул в предыдущей статье, а сейчас расскажу непосредственно реализацию.

Предыстория: данный способ был придуман не мной в отличии от предыдущего, но я обнаружил его в алертах Twitter у одной из жертв, когда она рассказала как была обманута.

Когда Elon Musk добавил в Twitter подписку Blue (которая дает галочку около ника), Twitter был наводнен волной скама, т.к. на самом старте галочка по инерции внушала доверие.

Данным способом был похищен BAYC (NFT одной из самых популярных и дорогих коллекций) стоимостью $185.000

Реализация атаки:

- Выбираем NFT-коллекцию, аудиторию которой будем атаковать

- Верифицируем Blue

- Создаем МАКСИМАЛЬНО трастовый профиль (более 40к твитов, большое количество медиа, лайков, верифицированный NFT-аватар, желательно девушка, красивый .eth домен, накрутка подписчиков, лайки/репосты/просмотры на последние посты)

- Парсим МАКСИМАЛЬНОЕ количество холдеров и добавляем в базу

- Используя любой удобный софт/вручную делаем фолов на них

- Дожидаемся некоторое время ответного фолова (т. к. у вас красивый профиль даю гарантию почти на 30% отклик)

(ПРИ ВЗАИМНОМ ФОЛОВЕ ВАШИ ПОСТЫ ПОПАДАЮТ В ИХ ВЫДАЧУ)

- Когда взаимный фолов остановился и собрали максимальную аудиторию - переходим к следующему шагу

- Меняем АВАТАР и ИМЯ как у оригинального Twitter - ожидаем аппрува от Twitter (Elon твоя система модерации полное д@рьмо!)

- Делаем анонс МЕРОПРИЯТИЯ НО ТОЛЬКО НЕ AIRDROP и FREE MINT ПОЖАЛУЙСТА ЭТО RED FLAG

- Обязательно выдерживаем оригинальную стилистику (предварительно изучите) легитимного проекта, СДЕЛАЙТЕ КРАСИВОЕ КРЕО ПОТРАТЬТЕ 50$ НЕ ЖАЛЕЙТЕ

- Оставляем линк на ДРЕЙНЕР (используем редактор текста, в тексте указываем настоящий домен, выделяем и делаем гиперссылку на фиш) (фишинговый домен обязательно должен также отличаться минимально, рекомендую терять/заменять/добавлять 1 букву в середине, т.к. это особенность психологии читать слова по началу и концу минуя середину) (ссылка на фиш в любом случае засветиться около поста ниже, поэтому отличия минимальны)

- Крутим лайки, просмотры на пост, комментарии можно отключить (возможно RED FLAG), в идеале затушить их со своих аккаунтов заранее также подготовленных, позитивными комментариями)

Данный способ атаки я видел только 1 раз в алертах (успешно) и ни разу не видел более, т.е. он живой и не применяется массово!

Все долбят @теги которые уже никого не заводят. ПОЭТОМУ ИСПОЛЬЗУЕМ пока дает :smile50:

Для большего доверия можете оформить описание, стену и другие части аккаунта под оригинал (в идеале) + также пробуем изучать и находить наиболее активных амбассадоров проекта и косить под них, т.к. с моей точки зрения даже самый внимательный проще разведется на фейк-амбассадора, нежели фейк самого проекта, но и это тоже работает.

Продвинутый вариант если у вас есть немного кэша:

В случае прошлой атаки сама жертва указала в алерте, что НЕ заметила 1 отличие: фейковый Twitter был верифицирован как Blue, а оригинал как GOLD.

Как мы знаем, золотую галочку сейчас тоже сделать не проблема! Когда они появились количество фейк-инфлюенсеров зашкаливало.

Но чтобы не тратить 3000$ на одну атаку с высоким трастом (примерно столько стоит галка + услуга по оформлению), сразу готовим несколько атак на несколько проектов.

Каким образом:

1. Создаем мама-аккаунт (основу) и верифицируем GOLD

2. Создаем аккаунты для пролива по схеме выше - нагоняем на них в фоловеры потенциальную аудиторию лохматых

3. Переименовываем / меняем аватарки на аккаунтах - верифицируем Blue

4. Вешаем с мама-аккаунта на аккаунты для пролива статус сотрудников И ВСЕ НАШИ АККАУНТЫ ПОЛУЧАТ GOLD (придется немного доплатить за каждый)

5. Проливаем с аккаунтов с золотыми галками, теперь отличий в имени / аватарке / галке НЕТ

3. Классический способ (адверт)

Данный способ проще в реализации с точки зрения подготовки, но не отличается массовостью в отличии от предыдущих. Главная задача - инициация контакта - прогрев (интенсивность и характер зависит от легенды и подхода, наличия раздаточного материала) - завод.

Что использовать стиллер или дрейнер?

Я рекомендую держать в арсенале ОБА инструмента.

Так как сценария развития у нас четыре:

1. Человек знает об опасности загрузки стороннего ПО (в таком случае, возможно, ваш прогрев недостаточный/раздатка слабая/не смогли замотивировать)

2. Человек боится переходить по ссылкам / подключать кошелек (см. пункт выше, слабый прогрев/мотивация)

3. Человек не знает о стиллерах / дрейнерах.

4. Знает об обоих инструментах

При ЛЮБОМ из раскладов вы имеете все шансы завести! Почему?

Потому что у каждого мамонта есть список RED FLAGS в его голове, а-ля чек-лист.

Если вы смогли сделать качественный дизайн + соц. сети, раздатку - это 50%.

Вторые 50% это МОТИВАЦИЯ, т.е. главное заинтересовать!

Если вы смогли замотивировать - в 80% случаев мамонт ЗАКРЫВАЕТ ГЛАЗА НА ЛЮБЫЕ RED FLAGS и на него можно и нужно давить!

Можно использовать, как бы это не звучало, давление на любой этичной/неэтичной почве.

Простой вариант - на основе деловой репутации. Неэтичный вариант - религия. Да, это работает!

Я видел огромное количество логов/алертов применимо к мусульманским странам, где давили через этот вектор!

Не буду затрагивать мораль, но рассказал так как это имеет место быть/есть на практике.

Дословный пример из успешного лога:

- Мамонт загрузил софт

- Поймал детект

- Я клянусь алл@хом! Клянусь сердцем матери и головой сына, что тут нет вирусов! Ты готов ответить перед всевышним на суде за то, что назвал меня лжецом?

- Мамонт скипает АВ.

НИКОГО НЕ ХОТЕЛ ЗАДЕТЬ ЕСЛИ ЕСТЬ ПРЕДСТАВИТЕЛИ КОНФЕССИИ НА ФОРУМЕ!

Как понять какой чек-лист RED FLAGS, на что примерно ориентироваться?

- Вы можете посетить Discord любого крупного NFT-проекта, у каждого из них есть уголок безопасности где они рассказывают как отличить мошенника, на что обратить внимание - ИСПОЛЬЗУЕМ в обратную сторону!

Все что касается RED FLAGS, отработке возражений, СИ при скипе АВ, какую раздатку и как использовать - если вам интересно готов рассказать в следующей статье.

Всех люблю и желаю жирных профитов!

Специально для XSS.is (XSS.as) от Албанца! :smile10:

В первой части статьи мы рассмотрели такие аспекты охоты на криптолохматых как:

- подготовка (аккаунты и прогрев)

- парс (на примере OpenSea)

- разведка (чек баланса, сбор базовой инфы)

Многие спросили меня, а что же делать дальше?

Сегодня я расскажу о нескольких интересных векторах атаки типа Spear phishing.

1. Начну я с одного из способов который я и мой коллега открыли случайным образом. В результате мы можем заставить Chrome перенаправлять пользователей с легитимного сайта на НАШ фишинговый.

Предыстория для понимания процесса:

- Мы выбрали нишевый сайт музыкальной NFT-коллекции

- Сделали точную копию без изменений, заменили ссылки на социальные сети на свои (фейковые)

- Главную кнопку на сайте сделали ведущей на WalletConnect (подключили дрейнер)

- В качестве трафика использовали Twitter Ads (даже без кло в качестве эксперимента)

- ВНИМАНИЕ - домен отличался от легитимного лишь ОТСУТСТВИЕМ 1 БУКВЫ в середине

- Организовали небольшой тестовый пролив

Примечание: оригинальная коллекция/сайт были уже малопопулярны на тот момент, когда мы решили пролить на фейк, соответственно их сайт также был малопосещаемым.

Результат: посещаемость фейка из-за пролива стала выше (наш фейк хорошо индексировался), при посещении ОРИГИНАЛЬНОГО сайта Chrome стал выдавать алерт:

Предположение почему так могло произойти:

- возможно алгоритмы Google определяют фишинговые сайты с минимально-отличимыми доменами на основе своих факторов репутации, таких как посещаемость.

Почему Google не изучает архивные копии, дату регистрации домена и тому подобное? Не знаю.

НО этот способ работает и мы уже разместили большое количество ловушек на NFT-проектах, которые были немного забыты и снимаем поклевку

СЛИЛ ВАМ РАБОЧИЙ СПОСОБ - ИСПОЛЬЗУЙТЕ

(возможно вы найдете применение и в других областях, не только NFT)

Таким образом вы можете генерировать траффик напрямую:

- С официальных Twitter-аккаунтов (там часто закрепляют ссылку)

- Из поисковой выдачи

- Из описания на YouTube, Instagram и т.п.

Так как теперь легитимный адрес будет направлять всех на ваш ФИШ

2. Вкатываемся в ленту выдачи Twitter.

Этот способ я упомянул в предыдущей статье, а сейчас расскажу непосредственно реализацию.

Предыстория: данный способ был придуман не мной в отличии от предыдущего, но я обнаружил его в алертах Twitter у одной из жертв, когда она рассказала как была обманута.

Когда Elon Musk добавил в Twitter подписку Blue (которая дает галочку около ника), Twitter был наводнен волной скама, т.к. на самом старте галочка по инерции внушала доверие.

Данным способом был похищен BAYC (NFT одной из самых популярных и дорогих коллекций) стоимостью $185.000

Реализация атаки:

- Выбираем NFT-коллекцию, аудиторию которой будем атаковать

- Верифицируем Blue

- Создаем МАКСИМАЛЬНО трастовый профиль (более 40к твитов, большое количество медиа, лайков, верифицированный NFT-аватар, желательно девушка, красивый .eth домен, накрутка подписчиков, лайки/репосты/просмотры на последние посты)

- Парсим МАКСИМАЛЬНОЕ количество холдеров и добавляем в базу

- Используя любой удобный софт/вручную делаем фолов на них

- Дожидаемся некоторое время ответного фолова (т. к. у вас красивый профиль даю гарантию почти на 30% отклик)

(ПРИ ВЗАИМНОМ ФОЛОВЕ ВАШИ ПОСТЫ ПОПАДАЮТ В ИХ ВЫДАЧУ)

- Когда взаимный фолов остановился и собрали максимальную аудиторию - переходим к следующему шагу

- Меняем АВАТАР и ИМЯ как у оригинального Twitter - ожидаем аппрува от Twitter (Elon твоя система модерации полное д@рьмо!)

- Делаем анонс МЕРОПРИЯТИЯ НО ТОЛЬКО НЕ AIRDROP и FREE MINT ПОЖАЛУЙСТА ЭТО RED FLAG

- Обязательно выдерживаем оригинальную стилистику (предварительно изучите) легитимного проекта, СДЕЛАЙТЕ КРАСИВОЕ КРЕО ПОТРАТЬТЕ 50$ НЕ ЖАЛЕЙТЕ

- Оставляем линк на ДРЕЙНЕР (используем редактор текста, в тексте указываем настоящий домен, выделяем и делаем гиперссылку на фиш) (фишинговый домен обязательно должен также отличаться минимально, рекомендую терять/заменять/добавлять 1 букву в середине, т.к. это особенность психологии читать слова по началу и концу минуя середину) (ссылка на фиш в любом случае засветиться около поста ниже, поэтому отличия минимальны)

- Крутим лайки, просмотры на пост, комментарии можно отключить (возможно RED FLAG), в идеале затушить их со своих аккаунтов заранее также подготовленных, позитивными комментариями)

Данный способ атаки я видел только 1 раз в алертах (успешно) и ни разу не видел более, т.е. он живой и не применяется массово!

Все долбят @теги которые уже никого не заводят. ПОЭТОМУ ИСПОЛЬЗУЕМ пока дает :smile50:

Для большего доверия можете оформить описание, стену и другие части аккаунта под оригинал (в идеале) + также пробуем изучать и находить наиболее активных амбассадоров проекта и косить под них, т.к. с моей точки зрения даже самый внимательный проще разведется на фейк-амбассадора, нежели фейк самого проекта, но и это тоже работает.

Продвинутый вариант если у вас есть немного кэша:

В случае прошлой атаки сама жертва указала в алерте, что НЕ заметила 1 отличие: фейковый Twitter был верифицирован как Blue, а оригинал как GOLD.

Как мы знаем, золотую галочку сейчас тоже сделать не проблема! Когда они появились количество фейк-инфлюенсеров зашкаливало.

Но чтобы не тратить 3000$ на одну атаку с высоким трастом (примерно столько стоит галка + услуга по оформлению), сразу готовим несколько атак на несколько проектов.

Каким образом:

1. Создаем мама-аккаунт (основу) и верифицируем GOLD

2. Создаем аккаунты для пролива по схеме выше - нагоняем на них в фоловеры потенциальную аудиторию лохматых

3. Переименовываем / меняем аватарки на аккаунтах - верифицируем Blue

4. Вешаем с мама-аккаунта на аккаунты для пролива статус сотрудников И ВСЕ НАШИ АККАУНТЫ ПОЛУЧАТ GOLD (придется немного доплатить за каждый)

5. Проливаем с аккаунтов с золотыми галками, теперь отличий в имени / аватарке / галке НЕТ

3. Классический способ (адверт)

Данный способ проще в реализации с точки зрения подготовки, но не отличается массовостью в отличии от предыдущих. Главная задача - инициация контакта - прогрев (интенсивность и характер зависит от легенды и подхода, наличия раздаточного материала) - завод.

Что использовать стиллер или дрейнер?

Я рекомендую держать в арсенале ОБА инструмента.

Так как сценария развития у нас четыре:

1. Человек знает об опасности загрузки стороннего ПО (в таком случае, возможно, ваш прогрев недостаточный/раздатка слабая/не смогли замотивировать)

2. Человек боится переходить по ссылкам / подключать кошелек (см. пункт выше, слабый прогрев/мотивация)

3. Человек не знает о стиллерах / дрейнерах.

4. Знает об обоих инструментах

При ЛЮБОМ из раскладов вы имеете все шансы завести! Почему?

Потому что у каждого мамонта есть список RED FLAGS в его голове, а-ля чек-лист.

Если вы смогли сделать качественный дизайн + соц. сети, раздатку - это 50%.

Вторые 50% это МОТИВАЦИЯ, т.е. главное заинтересовать!

Если вы смогли замотивировать - в 80% случаев мамонт ЗАКРЫВАЕТ ГЛАЗА НА ЛЮБЫЕ RED FLAGS и на него можно и нужно давить!

Можно использовать, как бы это не звучало, давление на любой этичной/неэтичной почве.

Простой вариант - на основе деловой репутации. Неэтичный вариант - религия. Да, это работает!

Я видел огромное количество логов/алертов применимо к мусульманским странам, где давили через этот вектор!

Не буду затрагивать мораль, но рассказал так как это имеет место быть/есть на практике.

Дословный пример из успешного лога:

- Мамонт загрузил софт

- Поймал детект

- Я клянусь алл@хом! Клянусь сердцем матери и головой сына, что тут нет вирусов! Ты готов ответить перед всевышним на суде за то, что назвал меня лжецом?

- Мамонт скипает АВ.

НИКОГО НЕ ХОТЕЛ ЗАДЕТЬ ЕСЛИ ЕСТЬ ПРЕДСТАВИТЕЛИ КОНФЕССИИ НА ФОРУМЕ!

Как понять какой чек-лист RED FLAGS, на что примерно ориентироваться?

- Вы можете посетить Discord любого крупного NFT-проекта, у каждого из них есть уголок безопасности где они рассказывают как отличить мошенника, на что обратить внимание - ИСПОЛЬЗУЕМ в обратную сторону!

Все что касается RED FLAGS, отработке возражений, СИ при скипе АВ, какую раздатку и как использовать - если вам интересно готов рассказать в следующей статье.

Всех люблю и желаю жирных профитов!

Специально для XSS.is (XSS.as) от Албанца! :smile10: