D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

В нашей серии тестов на проникновение в беспроводные сети на этот раз мы сосредоточимся на инструменте, который существует уже много лет. Это инструмент, который породил многие беспроводные атаки и инструменты. Aircrack-ng - это не инструмент, а набор инструментов, каждый из которых выполняет различные типы атак или действий, связанных с точками беспроводного доступа. В этой статье мы сосредоточимся на некоторых инструментах из арсенала Aircrack-ng.

Введение

Aircrack-ng - это пакет инструментов для оценки безопасности сети Wi-Fi. Он имеет детектор, анализатор пакетов, WPA/WPA2-PSK, а также взломщик и анализатор WEP для беспроводных локальных сетей 802.11. С помощью Aircrack-ng пентестер может сосредоточиться на аспектах мониторинга, атак, тестирования и взлома безопасности Wi-Fi. Мониторинг включает захват пакетов Capture и экспорт данных в текстовы е файлы для обработки любым сторонним инструментом. Атаки включают атаки повторного воспроизведения, деаутентификацию, атаки злых близнецов и атаки с внедрением пакетов. Тестирование включает в себя тестирование карт Wi-Fi и возможностей драйверов на основе захвата и инъекций. Наконец, он включает в себя возможность взламывать ключи WEP и WPA PSK.

Aircrack-ng поддерживается в Linux, FreeBSD, macOS, OpenBSD, Android и Windows.

Внутри Aircrack-ng Suite есть множество инструментов. В этой статье мы сосредоточимся на следующем:

- airmon-ng: используется для включения режима монитора на карте Wi-Fi.

- airodump-ng: используется для перехвата пакетов. Он помещает информацию о воздушном трафике в файл pcap и показывает информацию о сети.

- aireplay-ng: используется для атак путем инъекции пакетов.

- aircrack-ng: он используется для взлома ключей WEP с использованием атаки Fluhrer, Mantin и Shamir (FMS), атаки PTW и атак по словарю, а также WPA/WPA2-PSK с использованием атак по словарю.

Примечание. Для проведения атак с помощью Aircrack-ng вам потребуется внешняя карта Wi-Fi с режимом мониторинга.

Включение режима монитора

В общем, режим монитора - это режим, который поддерживается некоторыми устройствами Wi-Fi. Если этот параметр включен, карта Wi-Fi перестанет отправлять какие-либо данные и будет полностью посвящена мониторингу беспроводного трафика. Это не единственный режим, который поддерживается на устройствах Wi-Fi, их всего 6 режимов. Однако в этой статье мы сосредоточимся только на режиме монитора.

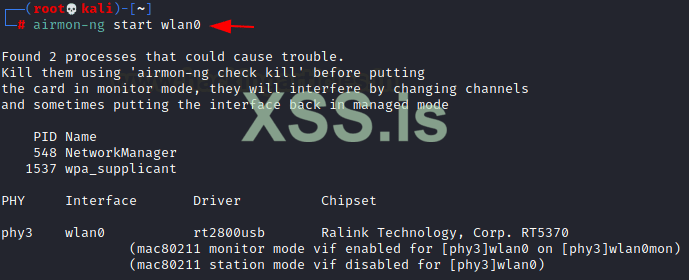

Как обсуждалось во введении, airmon-ng используется для включения режима монитора на картах Wi-Fi. После подключения внешней карты к нашей машине мы будем использовать airmon-ng для запуска режима монитора, предоставив интерфейс. В нашем случае речь идет о интерфейсе wlan0. Если у вас возникли проблемы с включением режима монитора, завершите процессы, указанные с соответствующими идентификаторами PID, чтобы гарантировать отсутствие конфликтов между процессами.

airmon-ng start wlan0

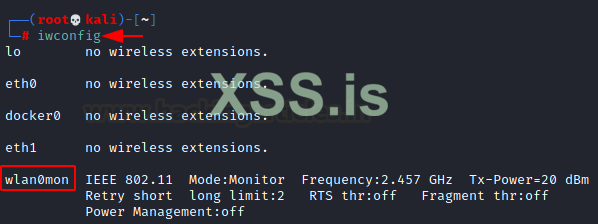

После использования airmon-ng мы можем проверить включение режима монитора с помощью команды iwconfig. Это команда Linux, которую можно использовать для настройки беспроводного сетевого интерфейса. Он похож на ifconfig, который используется для общих настроек интерфейса. После запуска iwconfig мы видим, что интерфейс, который мы использовали с airmon-ng, теперь изменился с wlan0 на wlan0mon. Здесь mon обозначает режим монитора.

iwconfig

Снифинг беспроводных пакетов

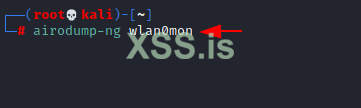

Переведя карту Wi-Fi в режим мониторинга, мы можем перейти к прослушиванию сетевых пакетов. Как обсуждалось во введении, для этого можно использовать airodump-ng. Чтобы начать сниффинг, нам нужно предоставить airodump-ng ESSID точки доступа с другими деталями. Чтобы получить необходимую информацию, запустите airodump-ng только с интерфейсом, как показано ниже.

airodump-ng wlan0mon

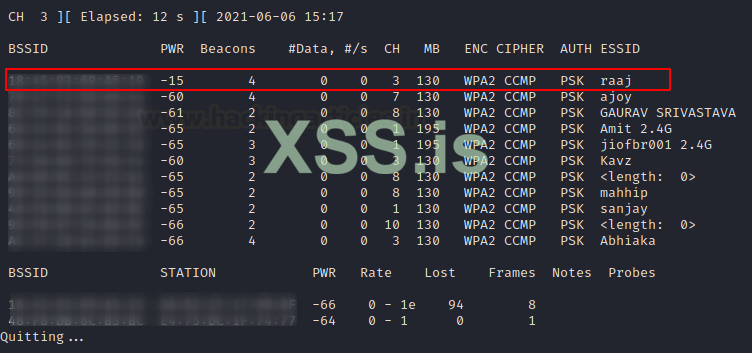

Как только мы запустим airodump-ng, мы увидим список точек доступа с такими деталями, как их BSSID (MAC-адрес), мощность (PWR), шифрование (WPA/WPA2), метод аутентификации и ESSID (имя беспроводной сети), как показано ниже. Мы будем нацеливаться на беспроводную точку доступа под названием "raaj". Мы видим, что точка доступа вещает на 3 канале и имеет WPA2-PSK.

Теперь, когда у нас есть ESSID точки доступа, на которую мы хотим прицелится, мы можем инициировать сниффинг на этом конкретном устройстве. Нам нужно будет предоставить интерфейс, в котором у нас включен режим мониторинга, и такие детали, как канал устройства, BSSID, как показано ниже. Это начнет захват пакетов.

airodump-ng wlan0mon -c 3 --bssid 18:X:X:X:X:X -w pwd

Деаутентификация пользователей

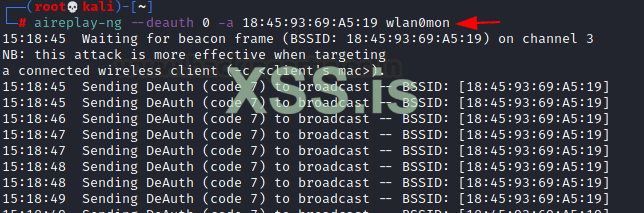

Поскольку мы хотим взломать пароль целевой точки доступа, нам нужно рукопожатие, которое можно атаковать. Мы будем использовать airodump-ng для записи этого рукопожатия. Но поскольку все устройства уже подключены к точке доступа, аутентификация не будет выполняться, или мы можем сказать, что не сможем зафиксировать рукопожатие. Итак, мы отправим сигнал деаутентификации на все устройства, чтобы они были отключены от точки доступа. Затем они попытаются повторно подключиться, и в этот момент мы зафиксируем рукопожатие. Мы будем использовать aireplay-ng для отправки сигнала деаутентификации. Нам необходимо предоставить BSSID точки доступа для деаутентификации всех устройств, как показано ниже. Обязательно используйте новый терминал при запуске aireplay и позвольте airodump-ng работать, чтобы он мог зафиксировать рукопожатие.

aireplay-ng --deauth 0 -a 18:X:X:X:X:X wlan0mon

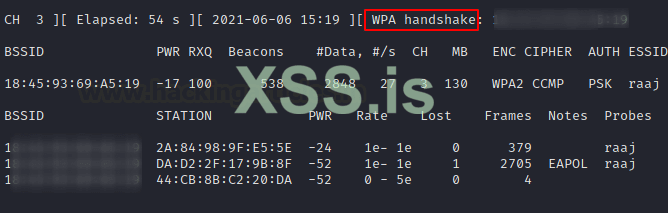

Захват рукопожатия

Мы возвращаемся к терминалу, с которого запустили airodump-ng, и видим все устройства, которые пытались повторно подключиться к нашей целевой точке доступа, а в правом верхнем углу мы видим, что airodump-ng смог захватить рукопожатие WPA между точкой доступа и одним из ее пользователей.

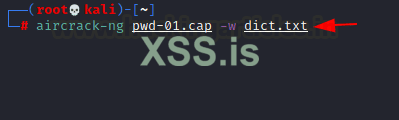

Взлом пароля

При запуске airodump-ng мы упомянули pwd как файл, в котором должно быть сохранено рукопожатие. При проверке мы видим, что он был записан в файл с именем pwd-01.cap. Теперь мы можем выполнить брутфорс для взлома пароля с помощью aircrack-ng. Нам необходимо предоставить словарь для атаки, содержащий возможные пароли.

aircrack-ng pwd-01.cap -w dict.txt

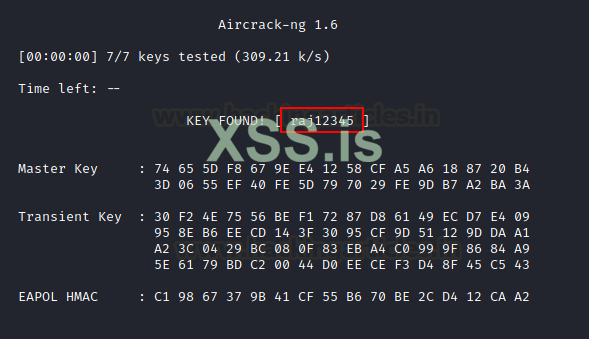

Время, которое потребуется aircrack-ng, зависит от конфигурации вашей системы и количества записей в предоставленном вами файле словаря. В предоставленном нами словаре было 7 строк. Следовательно, мы смогли взломать его за считанные секунды. Мы видим главный и временный ключ, которые будут использоваться при формировании комбинации PSK-PTK. Взломанный пароль точки доступа — raj12345.

Заключение

Набор инструментов из набора Aircrack-ng полезен при тестировании безопасности беспроводной точки доступа. С помощью всего 4 инструментов мы смогли взломать пароль, необходимый для подключения к целевой точке доступа. Aircrack-ng - один из старейших инструментов, используемых, но сегодня мы все еще смогли взломать аутентификацию устройства.

Переведено специально для XSS.is

Автор перевода: yashechka

Источник: https://www.hackingarticles.in/wireless-penetration-testing-aircrack-ng/

Введение

Aircrack-ng - это пакет инструментов для оценки безопасности сети Wi-Fi. Он имеет детектор, анализатор пакетов, WPA/WPA2-PSK, а также взломщик и анализатор WEP для беспроводных локальных сетей 802.11. С помощью Aircrack-ng пентестер может сосредоточиться на аспектах мониторинга, атак, тестирования и взлома безопасности Wi-Fi. Мониторинг включает захват пакетов Capture и экспорт данных в текстовы е файлы для обработки любым сторонним инструментом. Атаки включают атаки повторного воспроизведения, деаутентификацию, атаки злых близнецов и атаки с внедрением пакетов. Тестирование включает в себя тестирование карт Wi-Fi и возможностей драйверов на основе захвата и инъекций. Наконец, он включает в себя возможность взламывать ключи WEP и WPA PSK.

Aircrack-ng поддерживается в Linux, FreeBSD, macOS, OpenBSD, Android и Windows.

Внутри Aircrack-ng Suite есть множество инструментов. В этой статье мы сосредоточимся на следующем:

- airmon-ng: используется для включения режима монитора на карте Wi-Fi.

- airodump-ng: используется для перехвата пакетов. Он помещает информацию о воздушном трафике в файл pcap и показывает информацию о сети.

- aireplay-ng: используется для атак путем инъекции пакетов.

- aircrack-ng: он используется для взлома ключей WEP с использованием атаки Fluhrer, Mantin и Shamir (FMS), атаки PTW и атак по словарю, а также WPA/WPA2-PSK с использованием атак по словарю.

Примечание. Для проведения атак с помощью Aircrack-ng вам потребуется внешняя карта Wi-Fi с режимом мониторинга.

Включение режима монитора

В общем, режим монитора - это режим, который поддерживается некоторыми устройствами Wi-Fi. Если этот параметр включен, карта Wi-Fi перестанет отправлять какие-либо данные и будет полностью посвящена мониторингу беспроводного трафика. Это не единственный режим, который поддерживается на устройствах Wi-Fi, их всего 6 режимов. Однако в этой статье мы сосредоточимся только на режиме монитора.

Как обсуждалось во введении, airmon-ng используется для включения режима монитора на картах Wi-Fi. После подключения внешней карты к нашей машине мы будем использовать airmon-ng для запуска режима монитора, предоставив интерфейс. В нашем случае речь идет о интерфейсе wlan0. Если у вас возникли проблемы с включением режима монитора, завершите процессы, указанные с соответствующими идентификаторами PID, чтобы гарантировать отсутствие конфликтов между процессами.

airmon-ng start wlan0

После использования airmon-ng мы можем проверить включение режима монитора с помощью команды iwconfig. Это команда Linux, которую можно использовать для настройки беспроводного сетевого интерфейса. Он похож на ifconfig, который используется для общих настроек интерфейса. После запуска iwconfig мы видим, что интерфейс, который мы использовали с airmon-ng, теперь изменился с wlan0 на wlan0mon. Здесь mon обозначает режим монитора.

iwconfig

Снифинг беспроводных пакетов

Переведя карту Wi-Fi в режим мониторинга, мы можем перейти к прослушиванию сетевых пакетов. Как обсуждалось во введении, для этого можно использовать airodump-ng. Чтобы начать сниффинг, нам нужно предоставить airodump-ng ESSID точки доступа с другими деталями. Чтобы получить необходимую информацию, запустите airodump-ng только с интерфейсом, как показано ниже.

airodump-ng wlan0mon

Как только мы запустим airodump-ng, мы увидим список точек доступа с такими деталями, как их BSSID (MAC-адрес), мощность (PWR), шифрование (WPA/WPA2), метод аутентификации и ESSID (имя беспроводной сети), как показано ниже. Мы будем нацеливаться на беспроводную точку доступа под названием "raaj". Мы видим, что точка доступа вещает на 3 канале и имеет WPA2-PSK.

Теперь, когда у нас есть ESSID точки доступа, на которую мы хотим прицелится, мы можем инициировать сниффинг на этом конкретном устройстве. Нам нужно будет предоставить интерфейс, в котором у нас включен режим мониторинга, и такие детали, как канал устройства, BSSID, как показано ниже. Это начнет захват пакетов.

airodump-ng wlan0mon -c 3 --bssid 18:X:X:X:X:X -w pwd

Деаутентификация пользователей

Поскольку мы хотим взломать пароль целевой точки доступа, нам нужно рукопожатие, которое можно атаковать. Мы будем использовать airodump-ng для записи этого рукопожатия. Но поскольку все устройства уже подключены к точке доступа, аутентификация не будет выполняться, или мы можем сказать, что не сможем зафиксировать рукопожатие. Итак, мы отправим сигнал деаутентификации на все устройства, чтобы они были отключены от точки доступа. Затем они попытаются повторно подключиться, и в этот момент мы зафиксируем рукопожатие. Мы будем использовать aireplay-ng для отправки сигнала деаутентификации. Нам необходимо предоставить BSSID точки доступа для деаутентификации всех устройств, как показано ниже. Обязательно используйте новый терминал при запуске aireplay и позвольте airodump-ng работать, чтобы он мог зафиксировать рукопожатие.

aireplay-ng --deauth 0 -a 18:X:X:X:X:X wlan0mon

Захват рукопожатия

Мы возвращаемся к терминалу, с которого запустили airodump-ng, и видим все устройства, которые пытались повторно подключиться к нашей целевой точке доступа, а в правом верхнем углу мы видим, что airodump-ng смог захватить рукопожатие WPA между точкой доступа и одним из ее пользователей.

Взлом пароля

При запуске airodump-ng мы упомянули pwd как файл, в котором должно быть сохранено рукопожатие. При проверке мы видим, что он был записан в файл с именем pwd-01.cap. Теперь мы можем выполнить брутфорс для взлома пароля с помощью aircrack-ng. Нам необходимо предоставить словарь для атаки, содержащий возможные пароли.

aircrack-ng pwd-01.cap -w dict.txt

Время, которое потребуется aircrack-ng, зависит от конфигурации вашей системы и количества записей в предоставленном вами файле словаря. В предоставленном нами словаре было 7 строк. Следовательно, мы смогли взломать его за считанные секунды. Мы видим главный и временный ключ, которые будут использоваться при формировании комбинации PSK-PTK. Взломанный пароль точки доступа — raj12345.

Заключение

Набор инструментов из набора Aircrack-ng полезен при тестировании безопасности беспроводной точки доступа. С помощью всего 4 инструментов мы смогли взломать пароль, необходимый для подключения к целевой точке доступа. Aircrack-ng - один из старейших инструментов, используемых, но сегодня мы все еще смогли взломать аутентификацию устройства.

Переведено специально для XSS.is

Автор перевода: yashechka

Источник: https://www.hackingarticles.in/wireless-penetration-testing-aircrack-ng/