D2

Администратор

- Регистрация

- 19 Фев 2025

- Сообщения

- 4,380

- Реакции

- 0

Matrix — это открытый стандарт для децентрализованной и сквозной зашифрованной связи. Это набор серверов и служб, которые взаимодействуют друг с другом с помощью стандартизированного API, который синхронизируется в реальном времени. Он использует домашние серверы для хранения информации об учетных записях и истории чатов. Если один домашний сервер выходит из строя, другие серверы могут продолжать связь без проблем из-за природы децентрализации. Вы можете использовать домашний сервер Matrix, размещенный кем-то другим, или разместить свой собственный, чтобы сохранить контроль над своими данными.

В этом руководстве вы узнаете, как установить и создать чат-сервер с помощью Synapse, домашней серверной реализации Matrix. Element — это веб-клиент Matrix, созданный с помощью Matrix React SDK. Это позволит вам предлагать чат Matrix в Интернете. Вы также можете использовать сервер с любым другим клиентом Matrix по вашему выбору. Мы также установим сервер Coturn для включения голосовых и видеозвонков. Служба Coturn необязательна, если вы не заинтересованы в ее использовании.

Требования

- Сервер под управлением Ubuntu 22.04.

- Пользователь без sudo с привилегиями root.

- Несложный брандмауэр (UFW) включен и работает.

- Полностью квалифицированные доменные имена (FQDN) для Matrix, Element и Coturn, указывающие на ваш сервер. Мы будем использовать matrix.example.com, element.example.com, и coturn.example.com соответственно для трех служб.

- Убедитесь, что все обновлено.

# обновляем репы

sudo apt update

# обновляем систему

sudo apt upgrade -y

# ставим фаер

sudo apt install ufw -y

# разрешаем ыыр

sudo ufw allow 22/tcp

# включаем фаер

sudo ufw enable

[Шаг 1 — Настройка брандмауэра]

Перед установкой любых пакетов первым шагом является настройка брандмауэра для открытия портов для HTTP, HTTPS и Synapse.

Проверьте состояние брандмауэра.

# смотрим статус

sudo ufw status

Вы должны увидеть что-то вроде следующего.

Status: active

To Action From

-- ------ ----

22/tcp ALLOW Anywhere

22/tcp (v6) ALLOW Anywhere (v6)

Откройте порты HTTP, HTTPS и Synapse в брандмауэре.

# открываем порты 80, 443, 8448

sudo ufw allow 8448

sudo ufw allow http

sudo ufw allow https

Для подтверждения проверьте статус еще раз.

# смотрим статус

sudo ufw status

Status: active

To Action From

-- ------ ----

22/tcp ALLOW Anywhere

80/tcp ALLOW Anywhere

443 ALLOW Anywhere

8448 ALLOW Anywhere

22/tcp (v6) ALLOW Anywhere (v6)

80/tcp (v6) ALLOW Anywhere (v6)

443 (v6) ALLOW Anywhere (v6)

8448 (v6) ALLOW Anywhere (v6)

[Шаг 2 — Установка Matrix Synapse]

Добавьте ключ Matrix GPG.

# качаем ключ

sudo wget -O /usr/share/keyrings/matrix-org-archive-keyring.gpg https://packages.matrix.org/debian/matrix-org-archive-keyring.gpg

Добавьте репозиторий Matrix APT.

# добавляем репу

echo "deb [signed-by=/usr/share/keyrings/matrix-org-archive-keyring.gpg] https://packages.matrix.org/debian/ $(lsb_release -cs) main" | sudo tee /etc/apt/sources.list.d/matrix-org.list

Обновите список системных репозиториев.

# обновляем репы

sudo apt update

Установите Matrix Synapse.

# теперь ставим матрикс

sudo apt install matrix-synapse-py3 -y

Во время установки вам будет предложено ввести имя сервера, которое является частью вашего идентификатора Matrix. Вместо него введите свое доменное имя Matrix. Это будет действовать как адрес вашего домашнего сервера.

Вас также спросят, хотите ли вы отправлять анонимную статистику о вашем домашнем сервере обратно в Matrix. Введите, N чтобы отказаться.

Вы можете изменить эти настройки позже в файле /etc/matrix-synapse/conf.d/server_name.yaml.

Служба Matrix Synapse включена и запущена во время установки. Проверьте статус службы.

# чекаем статус

sudo systemctl status matrix-synapse

● matrix-synapse.service - Synapse Matrix homeserver

Loaded: loaded (/lib/systemd/system/matrix-synapse.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2025-01-09 13:25:11 MSK; 3s ago

Process: 8717 ExecStartPre=/opt/venvs/matrix-synapse/bin/python -m synapse.app.homeserver --config-path=/etc/matrix-synapse/homeserver.y>

Main PID: 8724 (python)

Tasks: 8 (limit: 1069)

Memory: 118.8M

CPU: 6.190s

CGroup: /system.slice/matrix-synapse.service

└─8724 /opt/venvs/matrix-synapse/bin/python -m synapse.app.homeserver --config-path=/etc/matrix-synapse/homeserver.yaml --confi>

[Шаг 3 — Установка и настройка PostgreSQL]

Мы будем использовать официальный APT-репозиторий PostgreSQL для установки. Выполните следующую команду, чтобы добавить ключ PostgreSQL GPG.

# качаем курлом скрипт

curl https://www.postgresql.org/media/keys/ACCC4CF8.asc | gpg --dearmor | sudo tee /usr/share/keyrings/postgresql-key.gpg >/dev/null

Добавьте репозиторий APT в список источников.

# добавляем в конец репозиторий

sudo sh -c 'echo "deb [signed-by=/usr/share/keyrings/postgresql-key.gpg arch=amd64] http://apt.postgresql.org/pub/repos/apt $(lsb_release -cs)-pgdg main" > /etc/apt/sources.list.d/pgdg.list'

Обновите системный репозиторий.

# обновляем репы

sudo apt update

Теперь вы можете установить PostgreSQL с помощью следующей команды.

# ставим постгресс

sudo apt install postgresql postgresql-contrib -y

Проверьте состояние службы PostgreSQL.

# чекаем статус

sudo systemctl status postgresql

● postgresql.service - PostgreSQL RDBMS

Loaded: loaded (/lib/systemd/system/postgresql.service; enabled; vendor preset: enabled)

Active: active (exited) since Thu 2025-01-09 13:28:42 MSK; 31s ago

Main PID: 10769 (code=exited, status=0/SUCCESS)

CPU: 2ms

Войдите в системную учетную запись postgres.

# переключаемся на postgres

sudo -su postgres

Создайте нового пользователя базы данных и базу данных для PostgreSQL.

# создаем пользователя и вводим пароль

createuser --pwprompt synapse

# создаем БД

createdb --encoding=UTF8 --locale=C --template=template0 --owner=synapse synapse

Выйдите из аккаунта postgres.

# экзит

exit

[Шаг 4 — Установка Nginx]

Для производственной среды рекомендуется запускать сервер Synapse с использованием прокси-сервера Nginx.

Ubuntu 22.04 поставляется со старой версией Nginx. Чтобы установить последнюю версию, вам нужно загрузить официальный репозиторий Nginx.

Импортируйте ключ подписи Nginx.

# загружаем ключ

curl https://nginx.org/keys/nginx_signing.key | gpg --dearmor | sudo tee /usr/share/keyrings/nginx-archive-keyring.gpg >/dev/null

Добавьте репозиторий для стабильной версии Nginx.

# добавляем репу

echo "deb [signed-by=/usr/share/keyrings/nginx-archive-keyring.gpg arch=amd64] http://nginx.org/packages/ubuntu `lsb_release -cs` nginx" | sudo tee /etc/apt/sources.list.d/nginx.list

Обновите системные репозитории.

# обновляем репы

sudo apt update

Установите Nginx.

# ставим энжиникс

sudo apt install nginx

Проверьте установку.

# смотрим версию

nginx -v

Запустите сервер Nginx.

# стартуем

sudo systemctl start nginx

[Шаг 5 — Установка SSL]

Нам нужно установить Certbot для генерации SSL-сертификата. Вы можете установить Certbot с помощью репозитория Ubuntu или получить последнюю версию с помощью инструмента Snapd. Мы будем использовать версию Snapd.

Ubuntu 22.04 поставляется с установленным по умолчанию Snapd. Выполните следующие команды, чтобы убедиться, что ваша версия Snapd обновлена.

# обновляемся до стейбла

sudo snap install core

Установите Certbot.

# ставим сертбот

sudo snap install --classic certbot

Используйте следующую команду, чтобы гарантировать возможность запуска команды Certbot, создав символическую ссылку на каталог /usr/bin.

# делаем символическую ссылку

sudo ln -s /snap/bin/certbot /usr/bin/certbot

Выполните следующую команду для создания SSL-сертификата.

# запрашиваем сертификат

sudo certbot certonly --nginx --agree-tos --no-eff-email --staple-ocsp --preferred-challenges http -m name@example.com -d matrix.example.com

Приведенная выше команда загрузит сертификат в каталог /etc/letsencrypt/live/matrix.example.com на вашем сервере.

Создайте групповой сертификат Диффи-Хеллмана.

# создаем диффи-хеллмана

sudo openssl dhparam -dsaparam -out /etc/ssl/certs/dhparam.pem 4096

Чтобы проверить, правильно ли работает обновление SSL, выполните пробный запуск процесса.

# проверяем

sudo certbot renew --dry-run

Если вы не видите ошибок, все готово. Ваш сертификат будет автоматически обновлен.

[Шаг 6 — Настройка Matrix Synapse]

Вы можете настроить сервер Matrix через файл, /etc/matrix-synapse/homeserver.yaml, но это не рекомендуется, так как он перезаписывается после каждого обновления. Для производственного использования следует поместить файлы конфигурации в папку /etc/matrix-synapse/conf.d.

Установка Synapse создала в папке /etc/matrix-synapse/conf.d два файла конфигурации.

# смотрим файлы

ls /etc/matrix-synapse/conf.d

report_stats.yaml server_name.yaml

Создайте новый файл конфигурации для базы данных и откройте его для редактирования.

sudo nano /etc/matrix-synapse/conf.d/database.yaml

Вставьте следующие строки в редактор. Замените поле your-password паролем пользователя PostgreSQL, который вы создали на шаге 3. Замените localhost IP-адресом вашего сервера, если вы размещаете базу данных в другом месте.

database:

name: psycopg2

args:

user: synapse

password: 'your-password'

database: synapsedb

host: localhost

cp_min: 5

cp_max: 10

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Создайте секретный регистрационный ключ. Ключ должен быть защищен, поскольку он позволит любому зарегистрировать нового пользователя, даже если регистрация отключена.

# генерим скрипт

echo "registration_shared_secret: '$(cat /dev/urandom | tr -cd '[:alnum:]' | fold -w 256 | head -n 1)'" | sudo tee /etc/matrix-synapse/conf.d/registration_shared_secret.yaml

По умолчанию Synapse включает индикаторы присутствия, которые показывают, находится ли человек в сети. Это может привести к высокой загрузке процессора, поэтому вы можете отключить это. Создайте новый файл конфигурации.

# правим файл

sudo nano /etc/matrix-synapse/conf.d/presence.yaml

Вставьте следующую строку в редактор.

presence:

enabled: false

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите службу Synapse, чтобы изменения вступили в силу.

Создайте нового пользователя матрицы. Вам будет предложено ввести имя пользователя и пароль. Поскольку это первый пользователь, которого мы создаем, введите ответ, yes когда вас спросят, следует ли сделать пользователя администратором.

# регаем нового пользователя

register_new_matrix_user -c /etc/matrix-synapse/conf.d/registration_shared_secret.yaml http://localhost:8008

Если вы хотите открыть публичную регистрацию, создайте новый файл конфигурации.

# правим файл

sudo nano /etc/matrix-synapse/conf.d/registration.yaml

Вставьте в него следующие строки.

registrations_require_3pid:

- email

email:

smtp_host: mail.example.com

smtp_port: 587

# If mail server has no authentication, skip these 2 lines

smtp_user: 'noreply@example.com'

smtp_pass: 'password'

# Optional, require encryption with STARTTLS

require_transport_security: true

app_name: 'HowtoForge Example Chat' # defines value for %(app)s in notif_from and email subject

notif_from: "%(app)s <noreply@example.com>"

Чтобы отключить проверку электронной почты, вставьте следующую строку.

enable_registration_without_verification: true

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите Synapse, чтобы применить конфигурацию.

# перегружаем службу

sudo systemctl restart matrix-synapse

[Шаг 7 — Настройка Nginx]

Откройте файл /etc/nginx/nginx.conf для редактирования.

# правим файл

sudo nano /etc/nginx/nginx.conf

Добавьте следующую строку перед строкой include /etc/nginx/conf.d/*.conf;.

server_names_hash_bucket_size 64;

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Создайте и откройте файл /etc/nginx/conf.d/synapse.conf для редактирования.

# правим файл

sudo nano /etc/nginx/conf.d/synapse.conf

# enforce HTTPS

server {

# Client port

listen 80;

listen [::]:80;

server_name matrix.example.com; //

return 301 https://$host$request_uri;

}

server {

server_name matrix.example.com; //

# Client port

listen 443 ssl http2;

listen [::]:443 ssl http2;

# Federation port

listen 8448 ssl http2 default_server;

listen [::]:8448 ssl http2 default_server;

access_log /var/log/nginx/synapse.access.log;

error_log /var/log/nginx/synapse.error.log;

# TLS configuration

ssl_certificate /etc/letsencrypt/live/matrix.example.com/fullchain.pem; //

ssl_certificate_key /etc/letsencrypt/live/matrix.example.com/privkey.pem; //

ssl_trusted_certificate /etc/letsencrypt/live/matrix.example.com/chain.pem; //

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location ~ ^(/_matrix|/_synapse/client) {

proxy_pass http://localhost:8008

proxy_http_version 1.1;

proxy_set_header X-Forwarded-For $remote_addr;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header Host $host;

# Nginx by default only allows file uploads up to 1M in size

# Increase client_max_body_size to match max_upload_size defined in homeserver.yaml

client_max_body_size 50M;

}

}

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса после завершения.

Проверьте синтаксис файла конфигурации Nginx.

# чекаем

sudo nginx -t

Перезапустите службу Nginx.

# перегружаем сервер

sudo systemctl restart nginx

[Шаг 8 — Установка Coturn]

Вам нужно будет установить Traversal Using Relays around NAT (TURN) сервер для включения голосовых и видеозвонков. Для этой цели мы установим пакет Coturn. Если вам не нужна эта функциональность, вы можете пропустить этот шаг.

Ubuntu 22.04 не поставляется с пакетом Coturn из-за ошибки, которая была с тех пор устранена. Однако есть другой способ установки Coturn с использованием неофициального репозитория. При желании вы также можете использовать Docker для установки Coturn, но мы не будем использовать этот метод, поскольку он выходит за рамки этого руководства.

Добавьте неофициальный репозиторий Coturn.

# для add-apt-repository

apt install software-properties-common -y

# добавляем репу

sudo add-apt-repository ppa:ubuntuhandbook1/coturn

Установите Coturn.

# ставим Котурн

sudo apt install coturn -y

Откройте порты TURN и UDP.

# открываем порты

udo ufw allow 3478

sudo ufw allow 5349

sudo ufw allow 49152:65535/udp

Создайте SSL-сертификат для Turn ( turn.example.com).

#

sudo certbot certonly --nginx -d turn.example.com

Создайте секрет аутентификации и сохраните его в файле конфигурации.

# генерируем секрет

echo "static-auth-secret=$(cat /dev/urandom | tr -cd '[:alnum:]' | fold -w 256 | head -n 1)" | sudo tee /etc/turnserver.conf

Откройте файл конфигурации для редактирования.

# редачим

sudo nano /etc/turnserver.conf

Вставьте следующие строки под секретом аутентификации.

use-auth-secret

realm=turn.example.com

cert=/etc/letsencrypt/live/turn.example.com/fullchain.pem

pkey=/etc/letsencrypt/live/turn.example.com/privkey.pem

# VoIP is UDP, no need for TCP

no-tcp-relay

# Do not allow traffic to private IP ranges

no-multicast-peers

denied-peer-ip=0.0.0.0-0.255.255.255

denied-peer-ip=10.0.0.0-10.255.255.255

denied-peer-ip=100.64.0.0-100.127.255.255

denied-peer-ip=127.0.0.0-127.255.255.255

denied-peer-ip=169.254.0.0-169.254.255.255

denied-peer-ip=172.16.0.0-172.31.255.255

denied-peer-ip=192.0.0.0-192.0.0.255

denied-peer-ip=192.0.2.0-192.0.2.255

denied-peer-ip=192.88.99.0-192.88.99.255

denied-peer-ip=192.168.0.0-192.168.255.255

denied-peer-ip=198.18.0.0-198.19.255.255

denied-peer-ip=198.51.100.0-198.51.100.255

denied-peer-ip=203.0.113.0-203.0.113.255

denied-peer-ip=240.0.0.0-255.255.255.255

denied-peer-ip=::1

denied-peer-ip=64:ff9b::-64:ff9b::ffff:ffff

denied-peer-ip=::ffff:0.0.0.0-::ffff:255.255.255.255

denied-peer-ip=100::-100::ffff:ffff:ffff:ffff

denied-peer-ip=2001::-2001:1ff:ffff:ffff:ffff:ffff:ffff:ffff

denied-peer-ip=2002::-2002:ffff:ffff:ffff:ffff:ffff:ffff:ffff

denied-peer-ip=fc00::-fdff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

denied-peer-ip=fe80::-febf:ffff:ffff:ffff:ffff:ffff:ffff:ffff

# Limit number of sessions per user

user-quota=12

# Limit total number of sessions

total-quota=1200

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите Coturn, чтобы применить конфигурацию.

# перегружаем котурн

sudo systemctl restart coturn

Создайте новый файл конфигурации Synapse для Coturn.

# редачим

sudo nano /etc/matrix-synapse/conf.d/turn.yaml

Вставьте в него следующие строки. Замените turn_shared_secretзначение на значение static-auth-secretиз \etc\turnserver.confфайла.

turn_uris: [ "turn:turn.example.com?transport=udp", "turn:turn.example.com?transport=tcp" ]

turn_shared_secret: 'static-auth-secret'

turn_user_lifetime: 86400000

turn_allow_guests: True

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите Synapse, чтобы изменения вступили в силу.

sudo systemctl restart matrix-synapse

[Шаг 9 — Доступ в Матрикс]

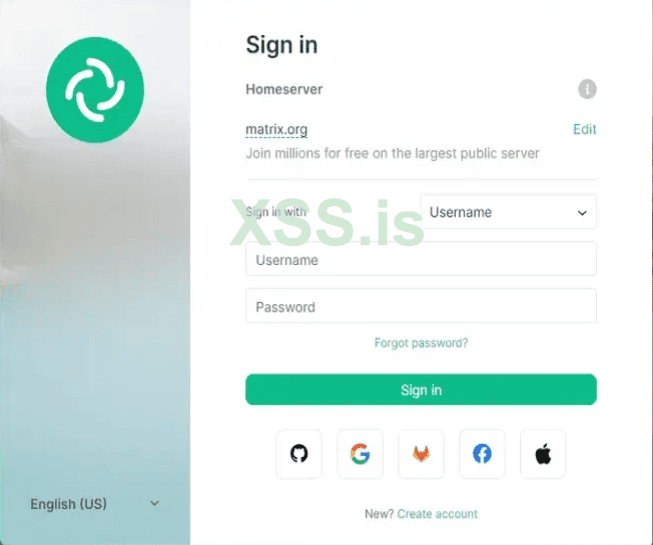

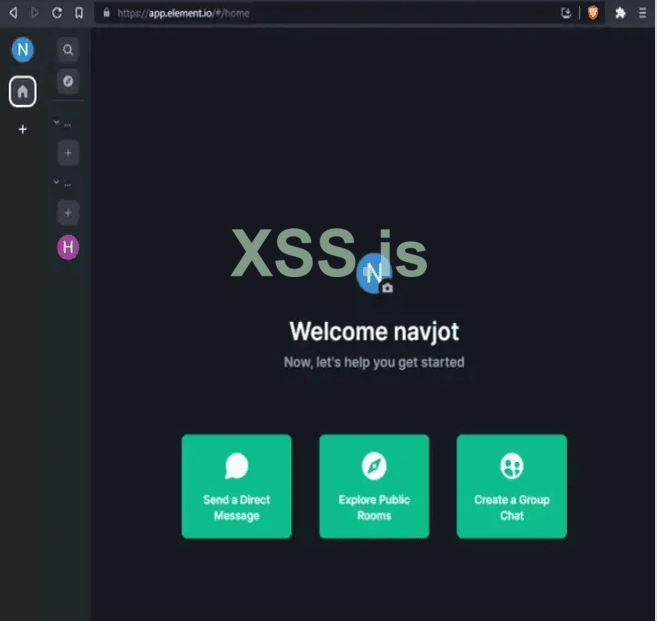

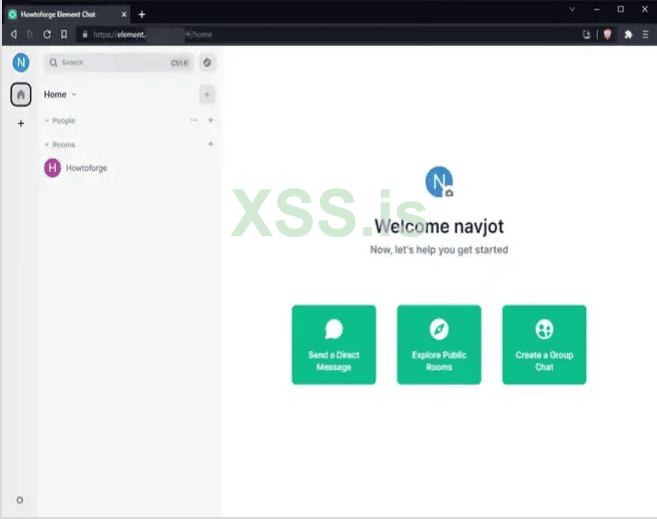

Вы можете получить доступ к Matrix Chat с помощью веб-клиента Element по адресу https://app.element.io. Нажмите кнопку "Войти", чтобы продолжить.

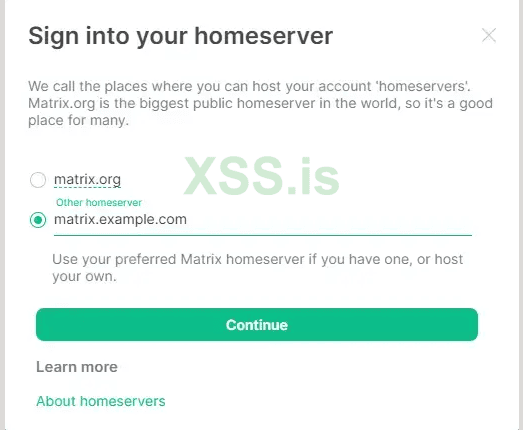

Нажмите ссылку "Изменить» под домашним сервером. Введите свой домашний свервер - matrix.example.com.

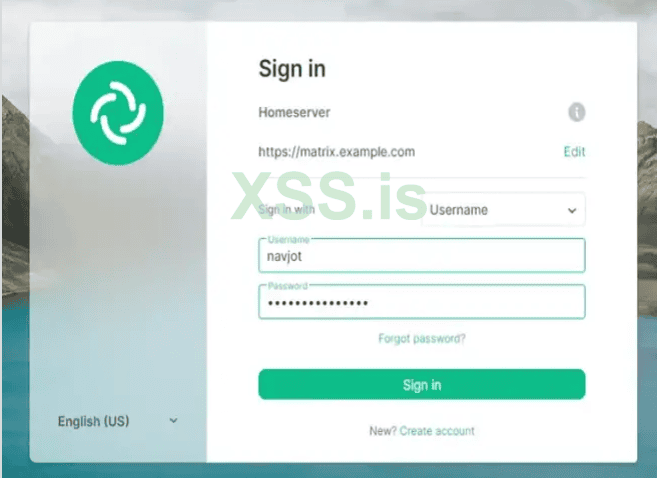

Если клиент правильно обнаружит ваш домашний сервер, граница и текст станут зелеными, в противном случае они будут отображаться красным. Нажмите "Продолжить", чтобы продолжить.

Нажмите кнопку "Войти", чтобы войти в систему. Вам будет предложено создать безопасную и зашифрованную резервную копию.

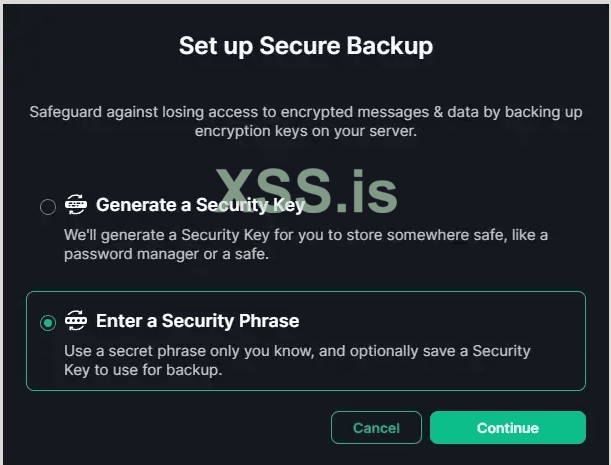

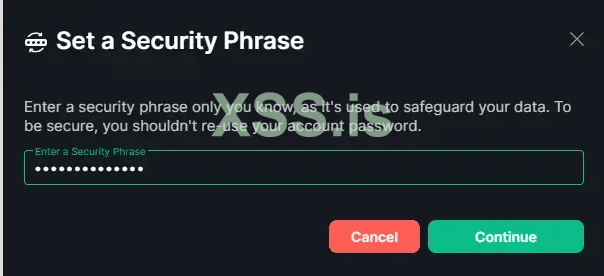

Выберите опцию "Ввести защитную фразу", чтобы создать защитную фразу, которая будет запрашиваться каждый раз при входе в систему. Нажмите "Продолжить", чтобы продолжить.

Введите защитную фразу и нажмите кнопку "Продолжить", чтобы продолжить. Вам будет предложено подтвердить ее еще раз на следующем экране.

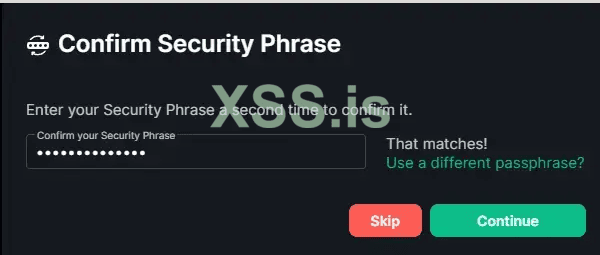

Введите фразу еще раз и нажмите "Продолжить", чтобы продолжить.

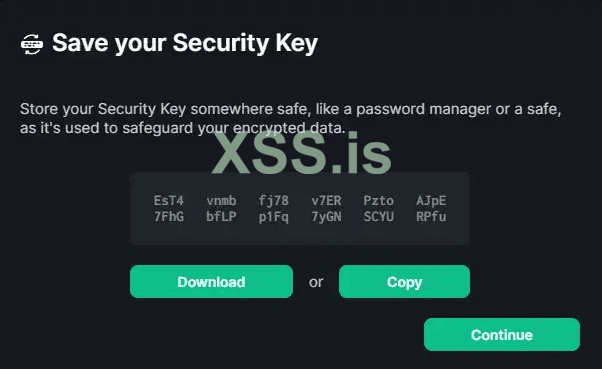

Вам будет предоставлен набор ключей безопасности, которые вы можете использовать, если забудете свою фразу безопасности. Нажмите кнопку "Загрузить", чтобы сохранить их.

Нажмите кнопку "Продолжить", чтобы продолжить.

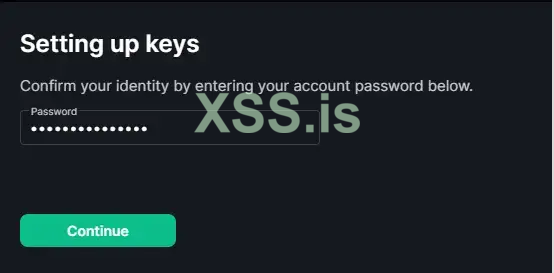

Вам будет предложено ввести пароль вашей учетной записи. Введите пароль и нажмите кнопку "Продолжить", чтобы завершить настройку зашифрованной резервной копии.

Мы создали групповой чат под названием Howtoforge, как показано выше.

[Шаг 10 — Установка элемента]

Установите пакет jq для установки текстового процессора JSON.

# ставим джей-кю

sudo apt install jq -y

Создайте каталог для Element.

# создаем папку

sudo mkdir -p /var/www/element

Создайте новый файл для загрузки последней версии Element.

# создаем эс-аш

sudo nano /var/www/element/update.sh

Добавьте к нему следующие строки.

#!/bin/sh

set -e

install_location="/var/www/element"

latest="$(curl -s https://api.github.com/repositories/39487546/releases/latest | jq -r .tag_name)"

cd "$install_location"

[ ! -d "archive" ] && mkdir -p "archive"

[ -d "archive/element-${latest}" ] && rm -r "archive/element-${latest}"

[ -f "archive/element-${latest}.tar.gz" ] && rm "archive/element-${latest}.tar.gz"

wget "https://github.com/vector-im/element-web/releases/download/${latest}/element-${latest}.tar.gz" -P "archive"

tar xf "archive/element-${latest}.tar.gz" -C "archive"

[ -L "${install_location}/current" ] && rm "${install_location}/current"

ln -sf "${install_location}/archive/element-${latest}" "${install_location}/current"

ln -sf "${install_location}/config.json" "${install_location}/current/config.json"

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Сделайте файл исполняемым.

# делаем файл исполняемым

sudo chmod +x /var/www/element/update.sh

Запустите скрипт для загрузки Element.

# запускаем скрипт

sudo /var/www/element/update.sh

{Шаг 11 — Настройка элемента]

Скопируйте тот же файл конфигурации элемента.

# копируем файл

sudo cp /var/www/element/current/config.sample.json /var/www/element/config.json

Откройте файл конфигурации для редактирования.

# редачим файл

sudo nano /var/www/element/config.json

Найдите следующие строки.

"m.homeserver": {

"base_url": "https://matrix-client.matrix.org",

"server_name": "matrix.org"

},

Измените адрес домашнего сервера Matrix по умолчанию на ваш домашний сервер и удалите server_nameпеременную.

"m.homeserver": {

"base_url": "https://matrix.example.com",

"server_name": "matrix.element.com"

},

Если вы хотите использовать в названии сайта свое имя вместо Element, измените название бренда.

"brand": "Howtoforge Example Chat",

Установите disable_guests для переменной значение true, чтобы запретить гостям использовать Element.

"disable_guests": true

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Создайте SSL-сертификат для клиента Element.

# запрашиваем сертификат

sudo certbot certonly --nginx -d element.example.com

Создайте и откройте файл /etc/nginx/conf.d/element.conf для редактирования.

# редачим

sudo nano /etc/nginx/conf.d/element.conf

Вставьте в него следующие строки.

server {

listen 80;

listen [::]:80;

server_name element.example.com;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name element.example.com;

root /var/www/element/current;

index index.html;

access_log /var/log/nginx/element.access.log;

error_log /var/log/nginx/element.error.log;

add_header Referrer-Policy "strict-origin" always;

add_header X-Content-Type-Options "nosniff" always;

add_header X-Frame-Options "SAMEORIGIN" always;

# TLS configuration

ssl_certificate /etc/letsencrypt/live/element.example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/element.example.com/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/element.example.com/chain.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

}

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Проверьте синтаксис файла конфигурации Nginx.

# чекаем на ошибки

sudo nginx -t

Перезапустите службу Nginx.

# перегружаем

sudo systemctl restart nginx

Вы можете получить доступ к клиенту Element через URL https://element.example.comв вашем браузере. Войдите в систему, и вы попадете на панель управления приложения.

Заключение

На этом завершается наш урок по установке сервера Matrix Synapse Chat вместе с Coturn и веб-клиентом Element с использованием Nginx в качестве прокси-сервера.

В этом руководстве вы узнаете, как установить и создать чат-сервер с помощью Synapse, домашней серверной реализации Matrix. Element — это веб-клиент Matrix, созданный с помощью Matrix React SDK. Это позволит вам предлагать чат Matrix в Интернете. Вы также можете использовать сервер с любым другим клиентом Matrix по вашему выбору. Мы также установим сервер Coturn для включения голосовых и видеозвонков. Служба Coturn необязательна, если вы не заинтересованы в ее использовании.

Требования

- Сервер под управлением Ubuntu 22.04.

- Пользователь без sudo с привилегиями root.

- Несложный брандмауэр (UFW) включен и работает.

- Полностью квалифицированные доменные имена (FQDN) для Matrix, Element и Coturn, указывающие на ваш сервер. Мы будем использовать matrix.example.com, element.example.com, и coturn.example.com соответственно для трех служб.

- Убедитесь, что все обновлено.

# обновляем репы

sudo apt update

# обновляем систему

sudo apt upgrade -y

# ставим фаер

sudo apt install ufw -y

# разрешаем ыыр

sudo ufw allow 22/tcp

# включаем фаер

sudo ufw enable

[Шаг 1 — Настройка брандмауэра]

Перед установкой любых пакетов первым шагом является настройка брандмауэра для открытия портов для HTTP, HTTPS и Synapse.

Проверьте состояние брандмауэра.

# смотрим статус

sudo ufw status

Вы должны увидеть что-то вроде следующего.

Status: active

To Action From

-- ------ ----

22/tcp ALLOW Anywhere

22/tcp (v6) ALLOW Anywhere (v6)

Откройте порты HTTP, HTTPS и Synapse в брандмауэре.

# открываем порты 80, 443, 8448

sudo ufw allow 8448

sudo ufw allow http

sudo ufw allow https

Для подтверждения проверьте статус еще раз.

# смотрим статус

sudo ufw status

Status: active

To Action From

-- ------ ----

22/tcp ALLOW Anywhere

80/tcp ALLOW Anywhere

443 ALLOW Anywhere

8448 ALLOW Anywhere

22/tcp (v6) ALLOW Anywhere (v6)

80/tcp (v6) ALLOW Anywhere (v6)

443 (v6) ALLOW Anywhere (v6)

8448 (v6) ALLOW Anywhere (v6)

[Шаг 2 — Установка Matrix Synapse]

Добавьте ключ Matrix GPG.

# качаем ключ

sudo wget -O /usr/share/keyrings/matrix-org-archive-keyring.gpg https://packages.matrix.org/debian/matrix-org-archive-keyring.gpg

Добавьте репозиторий Matrix APT.

# добавляем репу

echo "deb [signed-by=/usr/share/keyrings/matrix-org-archive-keyring.gpg] https://packages.matrix.org/debian/ $(lsb_release -cs) main" | sudo tee /etc/apt/sources.list.d/matrix-org.list

Обновите список системных репозиториев.

# обновляем репы

sudo apt update

Установите Matrix Synapse.

# теперь ставим матрикс

sudo apt install matrix-synapse-py3 -y

Во время установки вам будет предложено ввести имя сервера, которое является частью вашего идентификатора Matrix. Вместо него введите свое доменное имя Matrix. Это будет действовать как адрес вашего домашнего сервера.

Вас также спросят, хотите ли вы отправлять анонимную статистику о вашем домашнем сервере обратно в Matrix. Введите, N чтобы отказаться.

Вы можете изменить эти настройки позже в файле /etc/matrix-synapse/conf.d/server_name.yaml.

Служба Matrix Synapse включена и запущена во время установки. Проверьте статус службы.

# чекаем статус

sudo systemctl status matrix-synapse

● matrix-synapse.service - Synapse Matrix homeserver

Loaded: loaded (/lib/systemd/system/matrix-synapse.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2025-01-09 13:25:11 MSK; 3s ago

Process: 8717 ExecStartPre=/opt/venvs/matrix-synapse/bin/python -m synapse.app.homeserver --config-path=/etc/matrix-synapse/homeserver.y>

Main PID: 8724 (python)

Tasks: 8 (limit: 1069)

Memory: 118.8M

CPU: 6.190s

CGroup: /system.slice/matrix-synapse.service

└─8724 /opt/venvs/matrix-synapse/bin/python -m synapse.app.homeserver --config-path=/etc/matrix-synapse/homeserver.yaml --confi>

[Шаг 3 — Установка и настройка PostgreSQL]

Мы будем использовать официальный APT-репозиторий PostgreSQL для установки. Выполните следующую команду, чтобы добавить ключ PostgreSQL GPG.

# качаем курлом скрипт

curl https://www.postgresql.org/media/keys/ACCC4CF8.asc | gpg --dearmor | sudo tee /usr/share/keyrings/postgresql-key.gpg >/dev/null

Добавьте репозиторий APT в список источников.

# добавляем в конец репозиторий

sudo sh -c 'echo "deb [signed-by=/usr/share/keyrings/postgresql-key.gpg arch=amd64] http://apt.postgresql.org/pub/repos/apt $(lsb_release -cs)-pgdg main" > /etc/apt/sources.list.d/pgdg.list'

Обновите системный репозиторий.

# обновляем репы

sudo apt update

Теперь вы можете установить PostgreSQL с помощью следующей команды.

# ставим постгресс

sudo apt install postgresql postgresql-contrib -y

Проверьте состояние службы PostgreSQL.

# чекаем статус

sudo systemctl status postgresql

● postgresql.service - PostgreSQL RDBMS

Loaded: loaded (/lib/systemd/system/postgresql.service; enabled; vendor preset: enabled)

Active: active (exited) since Thu 2025-01-09 13:28:42 MSK; 31s ago

Main PID: 10769 (code=exited, status=0/SUCCESS)

CPU: 2ms

Войдите в системную учетную запись postgres.

# переключаемся на postgres

sudo -su postgres

Создайте нового пользователя базы данных и базу данных для PostgreSQL.

# создаем пользователя и вводим пароль

createuser --pwprompt synapse

# создаем БД

createdb --encoding=UTF8 --locale=C --template=template0 --owner=synapse synapse

Выйдите из аккаунта postgres.

# экзит

exit

[Шаг 4 — Установка Nginx]

Для производственной среды рекомендуется запускать сервер Synapse с использованием прокси-сервера Nginx.

Ubuntu 22.04 поставляется со старой версией Nginx. Чтобы установить последнюю версию, вам нужно загрузить официальный репозиторий Nginx.

Импортируйте ключ подписи Nginx.

# загружаем ключ

curl https://nginx.org/keys/nginx_signing.key | gpg --dearmor | sudo tee /usr/share/keyrings/nginx-archive-keyring.gpg >/dev/null

Добавьте репозиторий для стабильной версии Nginx.

# добавляем репу

echo "deb [signed-by=/usr/share/keyrings/nginx-archive-keyring.gpg arch=amd64] http://nginx.org/packages/ubuntu `lsb_release -cs` nginx" | sudo tee /etc/apt/sources.list.d/nginx.list

Обновите системные репозитории.

# обновляем репы

sudo apt update

Установите Nginx.

# ставим энжиникс

sudo apt install nginx

Проверьте установку.

# смотрим версию

nginx -v

Запустите сервер Nginx.

# стартуем

sudo systemctl start nginx

[Шаг 5 — Установка SSL]

Нам нужно установить Certbot для генерации SSL-сертификата. Вы можете установить Certbot с помощью репозитория Ubuntu или получить последнюю версию с помощью инструмента Snapd. Мы будем использовать версию Snapd.

Ubuntu 22.04 поставляется с установленным по умолчанию Snapd. Выполните следующие команды, чтобы убедиться, что ваша версия Snapd обновлена.

# обновляемся до стейбла

sudo snap install core

Установите Certbot.

# ставим сертбот

sudo snap install --classic certbot

Используйте следующую команду, чтобы гарантировать возможность запуска команды Certbot, создав символическую ссылку на каталог /usr/bin.

# делаем символическую ссылку

sudo ln -s /snap/bin/certbot /usr/bin/certbot

Выполните следующую команду для создания SSL-сертификата.

# запрашиваем сертификат

sudo certbot certonly --nginx --agree-tos --no-eff-email --staple-ocsp --preferred-challenges http -m name@example.com -d matrix.example.com

Приведенная выше команда загрузит сертификат в каталог /etc/letsencrypt/live/matrix.example.com на вашем сервере.

Создайте групповой сертификат Диффи-Хеллмана.

# создаем диффи-хеллмана

sudo openssl dhparam -dsaparam -out /etc/ssl/certs/dhparam.pem 4096

Чтобы проверить, правильно ли работает обновление SSL, выполните пробный запуск процесса.

# проверяем

sudo certbot renew --dry-run

Если вы не видите ошибок, все готово. Ваш сертификат будет автоматически обновлен.

[Шаг 6 — Настройка Matrix Synapse]

Вы можете настроить сервер Matrix через файл, /etc/matrix-synapse/homeserver.yaml, но это не рекомендуется, так как он перезаписывается после каждого обновления. Для производственного использования следует поместить файлы конфигурации в папку /etc/matrix-synapse/conf.d.

Установка Synapse создала в папке /etc/matrix-synapse/conf.d два файла конфигурации.

# смотрим файлы

ls /etc/matrix-synapse/conf.d

report_stats.yaml server_name.yaml

Создайте новый файл конфигурации для базы данных и откройте его для редактирования.

sudo nano /etc/matrix-synapse/conf.d/database.yaml

Вставьте следующие строки в редактор. Замените поле your-password паролем пользователя PostgreSQL, который вы создали на шаге 3. Замените localhost IP-адресом вашего сервера, если вы размещаете базу данных в другом месте.

database:

name: psycopg2

args:

user: synapse

password: 'your-password'

database: synapsedb

host: localhost

cp_min: 5

cp_max: 10

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Создайте секретный регистрационный ключ. Ключ должен быть защищен, поскольку он позволит любому зарегистрировать нового пользователя, даже если регистрация отключена.

# генерим скрипт

echo "registration_shared_secret: '$(cat /dev/urandom | tr -cd '[:alnum:]' | fold -w 256 | head -n 1)'" | sudo tee /etc/matrix-synapse/conf.d/registration_shared_secret.yaml

По умолчанию Synapse включает индикаторы присутствия, которые показывают, находится ли человек в сети. Это может привести к высокой загрузке процессора, поэтому вы можете отключить это. Создайте новый файл конфигурации.

# правим файл

sudo nano /etc/matrix-synapse/conf.d/presence.yaml

Вставьте следующую строку в редактор.

presence:

enabled: false

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите службу Synapse, чтобы изменения вступили в силу.

Создайте нового пользователя матрицы. Вам будет предложено ввести имя пользователя и пароль. Поскольку это первый пользователь, которого мы создаем, введите ответ, yes когда вас спросят, следует ли сделать пользователя администратором.

# регаем нового пользователя

register_new_matrix_user -c /etc/matrix-synapse/conf.d/registration_shared_secret.yaml http://localhost:8008

Если вы хотите открыть публичную регистрацию, создайте новый файл конфигурации.

# правим файл

sudo nano /etc/matrix-synapse/conf.d/registration.yaml

Вставьте в него следующие строки.

registrations_require_3pid:

email:

smtp_host: mail.example.com

smtp_port: 587

# If mail server has no authentication, skip these 2 lines

smtp_user: 'noreply@example.com'

smtp_pass: 'password'

# Optional, require encryption with STARTTLS

require_transport_security: true

app_name: 'HowtoForge Example Chat' # defines value for %(app)s in notif_from and email subject

notif_from: "%(app)s <noreply@example.com>"

Чтобы отключить проверку электронной почты, вставьте следующую строку.

enable_registration_without_verification: true

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите Synapse, чтобы применить конфигурацию.

# перегружаем службу

sudo systemctl restart matrix-synapse

[Шаг 7 — Настройка Nginx]

Откройте файл /etc/nginx/nginx.conf для редактирования.

# правим файл

sudo nano /etc/nginx/nginx.conf

Добавьте следующую строку перед строкой include /etc/nginx/conf.d/*.conf;.

server_names_hash_bucket_size 64;

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Создайте и откройте файл /etc/nginx/conf.d/synapse.conf для редактирования.

# правим файл

sudo nano /etc/nginx/conf.d/synapse.conf

# enforce HTTPS

server {

# Client port

listen 80;

listen [::]:80;

server_name matrix.example.com; //

return 301 https://$host$request_uri;

}

server {

server_name matrix.example.com; //

# Client port

listen 443 ssl http2;

listen [::]:443 ssl http2;

# Federation port

listen 8448 ssl http2 default_server;

listen [::]:8448 ssl http2 default_server;

access_log /var/log/nginx/synapse.access.log;

error_log /var/log/nginx/synapse.error.log;

# TLS configuration

ssl_certificate /etc/letsencrypt/live/matrix.example.com/fullchain.pem; //

ssl_certificate_key /etc/letsencrypt/live/matrix.example.com/privkey.pem; //

ssl_trusted_certificate /etc/letsencrypt/live/matrix.example.com/chain.pem; //

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location ~ ^(/_matrix|/_synapse/client) {

proxy_pass http://localhost:8008

proxy_http_version 1.1;

proxy_set_header X-Forwarded-For $remote_addr;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header Host $host;

# Nginx by default only allows file uploads up to 1M in size

# Increase client_max_body_size to match max_upload_size defined in homeserver.yaml

client_max_body_size 50M;

}

}

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса после завершения.

Проверьте синтаксис файла конфигурации Nginx.

# чекаем

sudo nginx -t

Перезапустите службу Nginx.

# перегружаем сервер

sudo systemctl restart nginx

[Шаг 8 — Установка Coturn]

Вам нужно будет установить Traversal Using Relays around NAT (TURN) сервер для включения голосовых и видеозвонков. Для этой цели мы установим пакет Coturn. Если вам не нужна эта функциональность, вы можете пропустить этот шаг.

Ubuntu 22.04 не поставляется с пакетом Coturn из-за ошибки, которая была с тех пор устранена. Однако есть другой способ установки Coturn с использованием неофициального репозитория. При желании вы также можете использовать Docker для установки Coturn, но мы не будем использовать этот метод, поскольку он выходит за рамки этого руководства.

Добавьте неофициальный репозиторий Coturn.

# для add-apt-repository

apt install software-properties-common -y

# добавляем репу

sudo add-apt-repository ppa:ubuntuhandbook1/coturn

Установите Coturn.

# ставим Котурн

sudo apt install coturn -y

Откройте порты TURN и UDP.

# открываем порты

udo ufw allow 3478

sudo ufw allow 5349

sudo ufw allow 49152:65535/udp

Создайте SSL-сертификат для Turn ( turn.example.com).

#

sudo certbot certonly --nginx -d turn.example.com

Создайте секрет аутентификации и сохраните его в файле конфигурации.

# генерируем секрет

echo "static-auth-secret=$(cat /dev/urandom | tr -cd '[:alnum:]' | fold -w 256 | head -n 1)" | sudo tee /etc/turnserver.conf

Откройте файл конфигурации для редактирования.

# редачим

sudo nano /etc/turnserver.conf

Вставьте следующие строки под секретом аутентификации.

use-auth-secret

realm=turn.example.com

cert=/etc/letsencrypt/live/turn.example.com/fullchain.pem

pkey=/etc/letsencrypt/live/turn.example.com/privkey.pem

# VoIP is UDP, no need for TCP

no-tcp-relay

# Do not allow traffic to private IP ranges

no-multicast-peers

denied-peer-ip=0.0.0.0-0.255.255.255

denied-peer-ip=10.0.0.0-10.255.255.255

denied-peer-ip=100.64.0.0-100.127.255.255

denied-peer-ip=127.0.0.0-127.255.255.255

denied-peer-ip=169.254.0.0-169.254.255.255

denied-peer-ip=172.16.0.0-172.31.255.255

denied-peer-ip=192.0.0.0-192.0.0.255

denied-peer-ip=192.0.2.0-192.0.2.255

denied-peer-ip=192.88.99.0-192.88.99.255

denied-peer-ip=192.168.0.0-192.168.255.255

denied-peer-ip=198.18.0.0-198.19.255.255

denied-peer-ip=198.51.100.0-198.51.100.255

denied-peer-ip=203.0.113.0-203.0.113.255

denied-peer-ip=240.0.0.0-255.255.255.255

denied-peer-ip=::1

denied-peer-ip=64:ff9b::-64:ff9b::ffff:ffff

denied-peer-ip=::ffff:0.0.0.0-::ffff:255.255.255.255

denied-peer-ip=100::-100::ffff:ffff:ffff:ffff

denied-peer-ip=2001::-2001:1ff:ffff:ffff:ffff:ffff:ffff:ffff

denied-peer-ip=2002::-2002:ffff:ffff:ffff:ffff:ffff:ffff:ffff

denied-peer-ip=fc00::-fdff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

denied-peer-ip=fe80::-febf:ffff:ffff:ffff:ffff:ffff:ffff:ffff

# Limit number of sessions per user

user-quota=12

# Limit total number of sessions

total-quota=1200

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите Coturn, чтобы применить конфигурацию.

# перегружаем котурн

sudo systemctl restart coturn

Создайте новый файл конфигурации Synapse для Coturn.

# редачим

sudo nano /etc/matrix-synapse/conf.d/turn.yaml

Вставьте в него следующие строки. Замените turn_shared_secretзначение на значение static-auth-secretиз \etc\turnserver.confфайла.

turn_uris: [ "turn:turn.example.com?transport=udp", "turn:turn.example.com?transport=tcp" ]

turn_shared_secret: 'static-auth-secret'

turn_user_lifetime: 86400000

turn_allow_guests: True

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Перезапустите Synapse, чтобы изменения вступили в силу.

sudo systemctl restart matrix-synapse

[Шаг 9 — Доступ в Матрикс]

Вы можете получить доступ к Matrix Chat с помощью веб-клиента Element по адресу https://app.element.io. Нажмите кнопку "Войти", чтобы продолжить.

Нажмите ссылку "Изменить» под домашним сервером. Введите свой домашний свервер - matrix.example.com.

Если клиент правильно обнаружит ваш домашний сервер, граница и текст станут зелеными, в противном случае они будут отображаться красным. Нажмите "Продолжить", чтобы продолжить.

Нажмите кнопку "Войти", чтобы войти в систему. Вам будет предложено создать безопасную и зашифрованную резервную копию.

Выберите опцию "Ввести защитную фразу", чтобы создать защитную фразу, которая будет запрашиваться каждый раз при входе в систему. Нажмите "Продолжить", чтобы продолжить.

Введите защитную фразу и нажмите кнопку "Продолжить", чтобы продолжить. Вам будет предложено подтвердить ее еще раз на следующем экране.

Введите фразу еще раз и нажмите "Продолжить", чтобы продолжить.

Вам будет предоставлен набор ключей безопасности, которые вы можете использовать, если забудете свою фразу безопасности. Нажмите кнопку "Загрузить", чтобы сохранить их.

Нажмите кнопку "Продолжить", чтобы продолжить.

Вам будет предложено ввести пароль вашей учетной записи. Введите пароль и нажмите кнопку "Продолжить", чтобы завершить настройку зашифрованной резервной копии.

Мы создали групповой чат под названием Howtoforge, как показано выше.

[Шаг 10 — Установка элемента]

Установите пакет jq для установки текстового процессора JSON.

# ставим джей-кю

sudo apt install jq -y

Создайте каталог для Element.

# создаем папку

sudo mkdir -p /var/www/element

Создайте новый файл для загрузки последней версии Element.

# создаем эс-аш

sudo nano /var/www/element/update.sh

Добавьте к нему следующие строки.

#!/bin/sh

set -e

install_location="/var/www/element"

latest="$(curl -s https://api.github.com/repositories/39487546/releases/latest | jq -r .tag_name)"

cd "$install_location"

[ ! -d "archive" ] && mkdir -p "archive"

[ -d "archive/element-${latest}" ] && rm -r "archive/element-${latest}"

[ -f "archive/element-${latest}.tar.gz" ] && rm "archive/element-${latest}.tar.gz"

wget "https://github.com/vector-im/element-web/releases/download/${latest}/element-${latest}.tar.gz" -P "archive"

tar xf "archive/element-${latest}.tar.gz" -C "archive"

[ -L "${install_location}/current" ] && rm "${install_location}/current"

ln -sf "${install_location}/archive/element-${latest}" "${install_location}/current"

ln -sf "${install_location}/config.json" "${install_location}/current/config.json"

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Сделайте файл исполняемым.

# делаем файл исполняемым

sudo chmod +x /var/www/element/update.sh

Запустите скрипт для загрузки Element.

# запускаем скрипт

sudo /var/www/element/update.sh

{Шаг 11 — Настройка элемента]

Скопируйте тот же файл конфигурации элемента.

# копируем файл

sudo cp /var/www/element/current/config.sample.json /var/www/element/config.json

Откройте файл конфигурации для редактирования.

# редачим файл

sudo nano /var/www/element/config.json

Найдите следующие строки.

"m.homeserver": {

"base_url": "https://matrix-client.matrix.org",

"server_name": "matrix.org"

},

Измените адрес домашнего сервера Matrix по умолчанию на ваш домашний сервер и удалите server_nameпеременную.

"m.homeserver": {

"base_url": "https://matrix.example.com",

"server_name": "matrix.element.com"

},

Если вы хотите использовать в названии сайта свое имя вместо Element, измените название бренда.

"brand": "Howtoforge Example Chat",

Установите disable_guests для переменной значение true, чтобы запретить гостям использовать Element.

"disable_guests": true

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Создайте SSL-сертификат для клиента Element.

# запрашиваем сертификат

sudo certbot certonly --nginx -d element.example.com

Создайте и откройте файл /etc/nginx/conf.d/element.conf для редактирования.

# редачим

sudo nano /etc/nginx/conf.d/element.conf

Вставьте в него следующие строки.

server {

listen 80;

listen [::]:80;

server_name element.example.com;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name element.example.com;

root /var/www/element/current;

index index.html;

access_log /var/log/nginx/element.access.log;

error_log /var/log/nginx/element.error.log;

add_header Referrer-Policy "strict-origin" always;

add_header X-Content-Type-Options "nosniff" always;

add_header X-Frame-Options "SAMEORIGIN" always;

# TLS configuration

ssl_certificate /etc/letsencrypt/live/element.example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/element.example.com/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/element.example.com/chain.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

}

Сохраните файл, нажав F2 и введя Y при появлении соответствующего запроса.

Проверьте синтаксис файла конфигурации Nginx.

# чекаем на ошибки

sudo nginx -t

Перезапустите службу Nginx.

# перегружаем

sudo systemctl restart nginx

Вы можете получить доступ к клиенту Element через URL https://element.example.comв вашем браузере. Войдите в систему, и вы попадете на панель управления приложения.

Заключение

На этом завершается наш урок по установке сервера Matrix Synapse Chat вместе с Coturn и веб-клиентом Element с использованием Nginx в качестве прокси-сервера.